EDRの運用が難しい理由とは?SOCサービスを導入する3つのメリット

.png)

「EDRを導入したいが、自社のリソースで運用できるか不安がある」

「すでにEDRを導入しているが、アラート対応などが追いつかず運用できていない」

このような悩みを抱えている企業は少なくありません。昨今のサイバー攻撃の激化に伴い、セキュリティを強化するためにEDRを導入したいと考える企業は増えていますが、同時に「本当に運用できるのか」という不安がつきまといます。また、実際にEDRを導入したものの、想定以上の運用負荷に直面し、うまく活用できていないため、アウトソーシングを検討するケースも見受けられます。

そこで今回は、EDR運用で現場が直面する具体的な課題と、それを解決するための現実的な方法として「SOCサービス」の活用について詳しく解説します。ぜひ参考にしてください。

<この記事でわかること>

- EDR運用の課題について

- 効果的なEDR運用を実現するSOCサービスとは

- SOCサービスの特徴・導入メリット

- SOCサービス運用開始までの期間・フロー

そもそもEDRとは?なぜ今、注目されているのか

運用課題の話に入る前に、まず、EDRの概要と、導入によってどのような効果が期待できるのかを整理しておきましょう。

EDRとは?注目されている背景

EDRとは、「Endpoint Detection and Response」の略称で、PCやサーバーなどのエンドポイント(端末)における挙動を監視し、サイバー攻撃の検知と対処を行うソリューションです。

これまでのセキュリティ対策はEPPが主流でしたが、昨今のサイバー攻撃は劇的に高度化・巧妙化しています。ファイルレスマルウェアや標的型攻撃など、既存のウイルス対策ソフト(EPP)の検知網をすり抜ける攻撃手法が増加しており、侵入を100%防ぐことはもはや不可能と言われています。

そのため、セキュリティの考え方を「侵入させない」から「侵入されることを前提とし、侵入後の被害を最小限に抑える」へとシフトする必要が出てきました。この「侵入後の対策」を担うのがEDRです。

EDRの導入により期待できる効果

EDRを導入することで、以下のような効果が期待できます。

- 脅威の早期発見と可視化

- 迅速な初動対応(封じ込め)

- 原因究明と再発防止

脅威の早期発見と可視化

エンドポイントの操作ログや通信ログを常時収集・監視することで、いつ、どの端末で、どのような不審な動きがあったのか、攻撃の全体像を可視化できます。

迅速な初動対応(封じ込め)

マルウェア感染などのインシデントが発生した際、管理画面からの遠隔操作で該当端末をネットワークから切り離したり、悪意あるプロセスを強制停止したりすることで、被害の拡散を食い止めることができます。

原因究明と再発防止

記録された詳細なログを分析することで、侵入経路や影響範囲を特定し、根本的な原因究明と再発防止策の策定に役立てることができます。

EDR運用の課題

EDRは現代のセキュリティ対策において非常に効果的ですが、導入しただけで十分というわけではありません。監視カメラがあっても、映像を見て判断する人がいなければ泥棒を捕まえられないのと同様に、EDRも「日々の監視」と「ログの分析」があって初めて効果を発揮するツールです。

しかし、多くの企業がEDR導入後に直面するのが、運用フェーズにおける想定以上の負担です。具体的な課題を見ていきましょう。

- 継続的な対応の必要性(24時間365日の監視)

- アラート管理の負荷の大きさと対応の難しさ

- セキュリティ人材の不足

- インシデント対応プロセスの整備

継続的な対応の必要性(24時間365日の監視)

EDR運用においては「24時間365日」の監視体制が理想とされます。しかし、セキュリティ担当者が土日や深夜も含めて常にアラートを監視し続けることは現実的ではありません。

もし担当者が退勤した後や休日に重大なアラートが発生した場合、対応が翌営業日になってしまえば、その間にマルウェアがネットワーク内で拡散し、被害が甚大になってしまうリスク(初動の遅れ)につながります。24時間365日の監視体制を自社リソースだけで維持しようとすると、担当者のシフト管理や精神的負担も含め、組織として大きな無理が生じてしまいます。

アラート管理の負荷の大きさと対応の難しさ

EDRは怪しい挙動を広く検知する仕組みであるため、実際には攻撃ではない正常な業務操作(正規のアプリケーションのアップデートや、管理者のメンテナンス作業など)であっても不審な動きとして検知してしまうことがあります。これを過検知と呼びます。

担当者は、毎日届く大量のアラート通知の一つひとつに対して、「これは本当に攻撃なのか?」「誤検知なのか?」を確認する必要があります。 「深夜に緊急のアラート通知が届き、慌ててPCを開いて調査したら、ただのOSアップデートだった」 こうした徒労が積み重なると、確認作業が形骸化し、やがて本当に危険なアラートが埋もれてしまったり、「どうせまた誤検知だろう」と対応が遅れてしまったりするリスクが高まります。

セキュリティ人材の不足

EDRの管理画面には、日々専門的なログやアラートが表示されます。これらを正しく読み解き、脅威の度合いを判断するには、高度なセキュリティ知識と経験が必要です。

しかし、日本国内においてセキュリティ専門人材は慢性的に不足しています。専任のセキュリティ担当者を確保できている企業は一部の企業に限られ、多くの企業では、情報システム部門の担当者が他の業務と兼務でセキュリティも見ているのが実情です。

他のIT業務で手一杯の中、高度なスキルを要求されるEDRのログ解析まで行うことは、物理的にも能力的にも限界があります。

インシデント対応プロセスの整備

アラートが鳴った時、具体的に「誰が、どう判断し、どう動くのか」というインシデント対応プロセスが未整備なことも大きな課題です 。

EDRが「マルウェアを検知しました」とアラートを出した時、

- 即座にその端末をネットワークから遮断すべきか?(業務への影響は?)

- 経営層への報告はどのタイミングで行うべきか?

- どの部署と連携して復旧にあたるのか?

こうした判断基準やフローが明確でない場合、現場は混乱し、対応が後手に回ってしまいます。ツールを導入しても、使いこなすための運用ルールが追いついていないことがボトルネックとなります。

効果的なEDR運用を実現するには?MDR、MSS、そしてSOCのアウトソーシングという選択肢

EDRは導入して終わりではなく、検知した後の分析や対処が重要です。効果的な運用を実現する現実的な解決策としては、以下3つのアプローチがあります。

- 最初からMDRを導入する

- MSS付帯のEDRを導入する

- SOCのアウトソーシングで高度な監視体制を整える

最初からMDRを導入する

MDRとは「Managed Detection and Response(マネージド・ディテクション・アンド・レスポンス)」の略称で、EDRツールの提供とその運用・監視をパッケージ化したサービスです。不審な挙動を検知した際、サービス側で「感染端末の隔離」や「悪意あるプロセスの停止」までを代行してくれるため、ある意味EDRの“進化版”と言えるでしょう。

EDRのメーカーが併せて提供していることが一般的で、メーカーがシームレスにサポートしてくれるという点が魅力です。例えば、Cybereason(サイバーリーズン)や CrowdStrike(クラウドストライク)などの主要EDRメーカーも、製品にMDRをラインアップしています。

分かりやすく確実な防御体制を築きたい企業にとっては、MDRは有効な選択肢と言えるでしょう。

「情シスマン」を運営するUSEN ICT Solutionsは、「Cybereason MDRサービス」や「CrowdStrike Falcon Complete」などのMDRサービスを提供しています。ご興味のある方は以下サービスページをご覧ください。

MSS付帯のEDRを導入する

MSSとは、「Managed Security Service(マネージド・セキュリティ・サービス)」の略称で、特定のセキュリティサービスの運用管理や保守を外部業者にお任せできるというものです。

ITインフラやシステムの分野には多様なマネージドサービスが存在しますが、MSSはその“セキュリティ版”と言えるでしょう。このMSS付帯のEDRを導入することで、運用負荷を下げることができます。

ちなみに、MDRがEDRのメーカーからシームレスに提供されるのに対して、MSSはメーカーとは別のセキュリティベンダー:MSSP(Managed Security Service Provider:マネージドセキュリティサービスプロバイダー)によって提供されるのが一般的です。

どこまでEDRの運用管理を請け負ってしてくれるかはMSSPによってさまざまなため、MSS付帯のEDRを検討する場合は、自社にマッチしたものを選ぶようにしましょう。

「情シスマン」を運営するUSEN ICT Solutionsは、MSS付帯のEDR「セキュアエンドポイントサービス(Va)」を提供しています。ご興味のある方は以下サービスページをご覧ください。

SOCのアウトソーシングで高度な監視体制を整える

SOCとは、「Security Operation Center(セキュリティ・オペレーション・センター)」の略称で、自社内のセキュリティを監視し、対応を行う専門組織を指します。

これをアウトソーシングできるようにしたのがSOCサービスです。

24時間365日体制でネットワークやデバイスの監視を行い、サイバー攻撃の予兆や痕跡を発見・分析し、対策を講じることが主な役割です。しかし、自社内に専用のSOC(組織)を立ち上げるには、高度なセキュリティ人材の確保や設備投資など、莫大なコストと時間がかかります。

そこで、SOCサービスを利用すれば、企業はセキュリティ人材を自前で抱えることなく、高度なセキュリティ監視体制を手に入れることが可能になります。

サービス提供事業者や契約プランによって細かな内容は異なりますが、一般的なSOCサービスでは主に以下の業務を代行・支援します。

- 24時間365日の監視

- 緊急通報(インシデント通知)

- 解析通報(調査・分析)

- 運用チューニングの実施

- 月次レポートの作成

- 報告会(定例会)

24時間365日の監視

システム(EDRやファイアウォールなど)から送られてくるログを、セキュリティアナリストや監視システムが昼夜問わず常時チェックします。

緊急通報(インシデント通知)

「これは明らかに攻撃である」「早急な対処が必要」と判断される重大なアラートを検知した場合、電話やメール、専用チャットなどで即座に連絡します。

解析通報(調査・分析)

検知した脅威について、「どのような攻撃手法なのか」「どこから侵入し、どこまで影響が及んでいるか」を専門家が深く分析し、推奨される具体的な対処手順とあわせて報告します。

運用チューニングの実施

導入当初や環境変化のタイミングで、過検知(誤検知)を減らすための設定変更(チューニング)を行います。正常な業務通信を「脅威」として検知しないようルールを最適化することで、アラートの精度を高めます。

月次レポートの作成

1ヶ月間の検知件数、攻撃の傾向、対応履歴などをまとめたレポートを作成・送付します。経営層への報告資料としても活用できます。

報告会(定例会)

月次レポートの内容に基づき、セキュリティの現状や今後の対策についての報告会を実施します。単なる数値報告だけでなく、セキュリティ対策の改善提案を受ける場としても機能します。

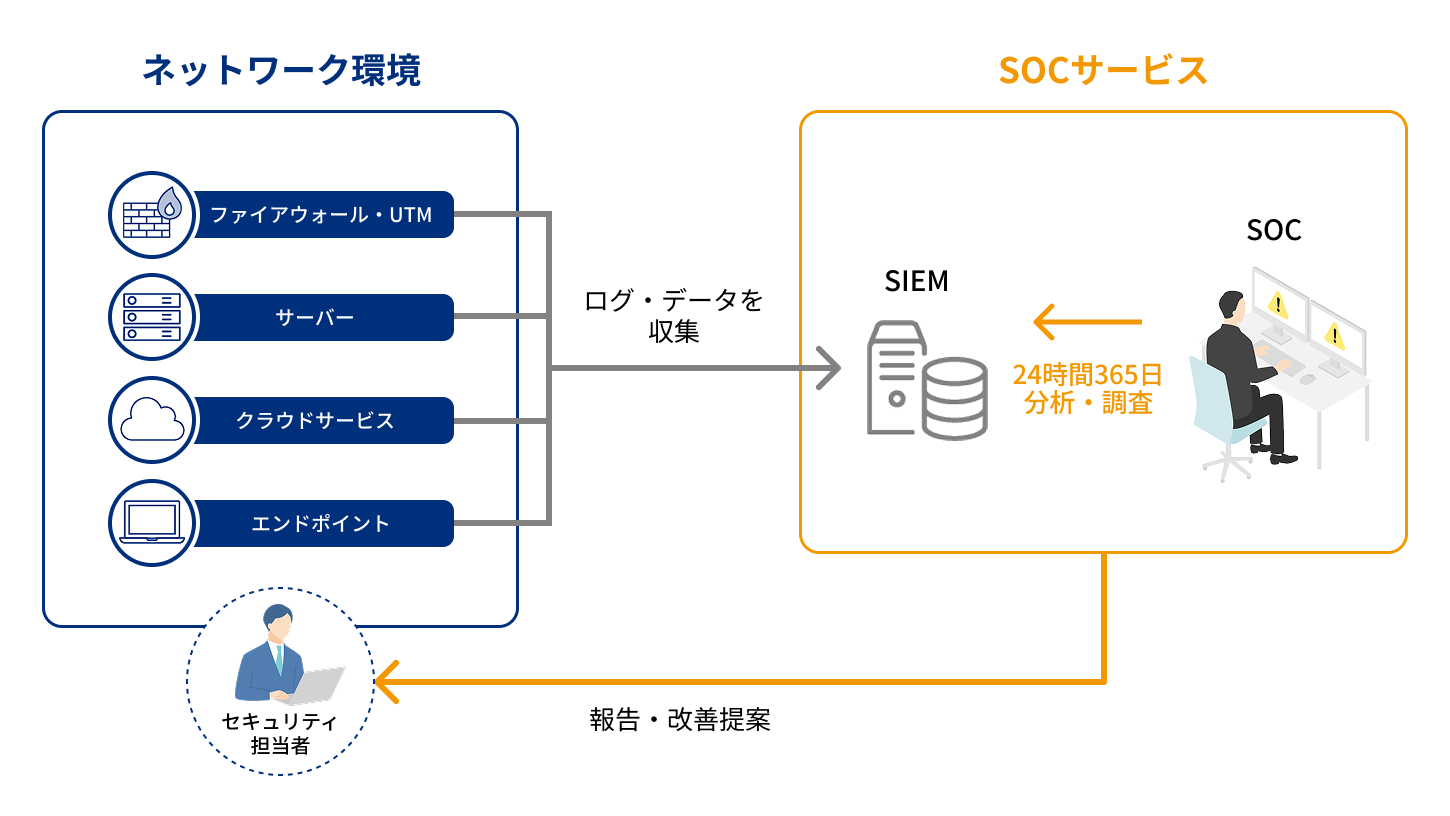

SOCサービスのログ監視の仕組み|SIEM(シーム)による相関分析

SOCサービスでは、単に人間が画面を眺めているだけではありません。膨大なログを効率的かつ正確に分析するために、SIEMというログ分析・管理システムを活用するのが一般的です。

EDR単体では主にエンドポイントの動きしか見えませんが、企業のシステムはネットワーク機器やファイアウォール、クラウドサービス、サーバーなど、多岐にわたる要素で構成されています。

SIEMは、これら様々な機器やアプリケーションからログを一元的に収集し、分析します 。 例えば、「ファイアウォールでの不審な通信」と「サーバーへのログイン失敗」、そして「EDRが検知した不審なプロセス」を組み合わせて分析することで、より確度の高い脅威検知を実現します。

EDR運用のアウトソーシングにSOCサービスを選ぶ3つのメリット

前述の通り、EDRの効果を最大化するためには、運用のアウトソーシングを視野に入れる必要があります。MDRやMSSなど選択肢も多いなか、SOCサービスを導入するメリットは以下3点です。

- エンドポイントだけではない「統合的」な監視が可能

- 人件費を抑えた24時間365日監視

- 専門アナリストによる高度な分析と誤検知の排除

エンドポイントだけではない「統合的」な監視が可能

MDRが主にエンドポイント(EDR)の監視に特化しているのに対し、SOCサービスはエンドポイントだけなくネットワークやクラウド、サーバーなど、IT環境全体を統合的に監視できる点が最大の特徴です。

近年の高度なサイバー攻撃は、正規の通信を装ってネットワークに侵入し、そこからサーバーやクラウドを経由して、最終的にエンドポイントへ到達するなど、複雑な経路をたどっています 。 そのため、EDRという「点」だけの監視では、侵入の予兆やネットワーク内での不審な動きを見落としてしまう可能性があります。

SOCサービスであれば、ファイアウォールや各種サーバーのログとEDRのログを突き合わせて分析でき、より確実かつ早期に脅威を検知することが可能です。

人件費を抑えた24時間365日監視

「24時間365日の有人監視」を自社で実現しようとすると、莫大なコストがかかります。

単純計算で24時間をカバーするには、1人8時間の勤務として最低3名のセキュリティ担当者が必要です。しかし、これはあくまで計算上の最小人数です。実際には土日祝日、有給休暇や病欠、深夜勤務の負担などを考慮すると、ギリギリの人数で回すことは現実的ではありません。安定したシフト体制を維持するには、少なくとも4〜5名以上の専任スタッフを確保する必要があります。

SOCサービスは高額だと思われがちですが、自社運用の人件費と比較すると、実はコストパフォーマンスが高い選択肢と言えます。

自社で運用(3名体制)する場合の試算

セキュリティの専門知識を持つ人材は市場価値が高く、人材の確保は決して容易ではありません。人材を確保できた場合でも、人件費(給与、法定福利費、採用コスト、教育費など)を1人あたり年間800万円〜1,000万円と見積もった場合、3名で年間2,400万円〜3,000万円もの固定費がかかり続けることになります。ここに監視システムの構築・維持費がさらに加算されます。

SOCサービスを活用する場合

一方、SOCサービスは、専門事業者が保有する監視センターと高度な人材を利用するモデルです。 そのため、サービスの内容や規模にもよりますが、自社で人材を1名雇用するコストの数分の一、あるいはそれ以下の月額費用で導入できるケースが一般的です。

一般的な費用の目安としては、月額10万円台〜100万円程度で提供されていることが多く、自社で体制を組むよりも安価に抑えられます。

「年間数千万円の人件費」と「月額数十万円〜のサービス利用料」。 このコスト差に加え、SOCサービスでは採用難や退職リスク、教育コストといった、人に関する悩みからも解放されます 。経営的な観点から見ても、SOCサービスの活用は非常に合理的な選択肢と言えるでしょう。

※費用はサービス・プランによって変わります。上記は一般的なモデルケースの目安となります。

専門アナリストによる高度な分析と誤検知の排除

前述の通り、EDR運用で現場を苦しめるのが、大量のアラートと「過検知(誤検知)」への対応です。

SOCサービスでは、高度な知識を持ったセキュリティアナリストが、AIや分析システム(SIEM)を駆使してアラートの内容を精査します。 「これはただの業務アプリの更新なので無視して良い」「これは緊急性が高いので即座に遮断が必要」といった判断を専門家が代行してくれるため、届くのは「本当に対処が必要な重要な通知」だけに絞り込まれます。

これにより、担当者は日々の膨大なアラート確認作業から解放され、本来のコア業務に集中できるようになります。

SOCサービス運用開始までの期間・フロー

「情シスマン」を運営するUSEN ICT Solutionsは、SOCサービス「Security Operation Center アウトソーシングサービス」を提供しています。

例として当社のSOCサービスの場合、運用開始までにかかる標準的な期間は約2カ月です。 以下の4ステップで、環境に合わせて監視体制を構築します。

- 計画立案

- 運用設計

- 導入準備

- 運用開始

※上記の期間はあくまで目安です。環境や要件により変動する場合があります。

「Security Operation Center アウトソーシングサービス」にご興味がある方は、以下サービスページをご覧ください。

EDRは導入しただけでは十分ではなく、日々の監視と分析が欠かせません。しかし、運用には「24時間365日の監視体制」や「高度なセキュリティ知識」が不可欠であり、多くの企業において現場担当者の大きな負担となっています。

セキュリティ監視という専門性の高い業務を、プロフェッショナルであるSOCサービスに任せることは、セキュリティ強化と業務効率化を両立させるための、合理的な選択肢のひとつと言えるでしょう。

「情シスマン」を運営するUSEN ICT Solutionsは、MDRやMSS付帯のEDRサービス、そしてSOCサービスを提供しています。「EDRを導入しているが、思いのほか運用が負荷が高く困っている」「EDRの導入を検討しているが、運用できるか不安」といった悩みをお持ちの方は、ぜひお気軽にご相談ください。