【2025年版】個人情報漏えいのインシデント事例6選!漏えい・流出の原因と対策をわかりやすく解説

サイバー攻撃が巧妙化する昨今、どんな企業であっても「うちは大丈夫」とは言えない時代になっています。情報が漏えいすると、社会的信頼の低下や損害賠償、行政処分などが現実に降りかかります。近年も大学や銀行、公共施設などで続々と漏えい事件・事故が発生しており、業界や規模を問わず他人事ではありません。

ただし、セキュリティは何をどこまで対策すればいいという正解がない領域なので、セキュリティ担当者自身はもちろん、予算を策定する経営層にとっても判断が難しいと思います。

そこで今回は、実際に起こった個人情報流出のインシデント事例と合わせて、その原因や対策などをご紹介します。ぜひ自社の現状と照らし合わせながら、セキュリティ強化のヒントとしてご活用ください。

〈この記事を読んでわかる内容〉

- 個人情報が漏えいした事例

- 個人情報が漏えいする主な原因

- 個人情報を漏えいさせないための対策

不正アクセスによるインシデント事例|株式会社PR TIMES

2025年5月7日、プレスリリース配信サービスであるPR TIMESを運営する株式会社PR TIMESは、同社サーバーに対する不正アクセスに伴いユーザーや企業、関係者などの個人情報最大90万1,603件が漏えいした可能性があることを発表しました。

この事例は、2025年4月25日にPR TIMESのサーバーに不審なファイルの設置が確認されたところから発覚しました。調査したところ、4月24日~25日にPR TIMES管理者画面へ第三者による不正アクセスが行われていたことが認められました。不正アクセス判明後、すぐに不審なファイルの停止、アクセス元の遮断やパスワードの変更措置を取りました。しかし、すでにバックドアが設置されていたために、4月27日~28日にかけて管理者画面の保有情報が漏えいした可能性があると考えられます。

PR TIMESでは不正アクセスの原因について、コロナ禍のリモート対応で緩んだセキュリティ設定と不用意な共有アカウントの存在としています。

改善の余地がある点

今回の不正アクセスは、リモートワークへ対応するために社外からもアクセスできるようにセキュリティ設定を一部緩めたことが原因です。同様の事態を防ぐためには、以下のような対策が有効です。

セキュリティポリシーの見直しと厳格化

管理画面へのログインにはもともとIPアドレス制限がかけられていましたが、コロナ禍のリモート移行時にアクセスを許可するIPアドレスを増やしていました。このときに追加の経緯が不明のIPアドレスがあり、そのIPアドレスが侵入経路に使われていました。

アクセス制限のポリシーの見直しと厳格化によって、不要なアクセス経路を作らないことが重要です。また、外部のIPアドレスを許可する際には、VPN接続を必須にするなどの対策が有効です。

アカウント管理の徹底

管理画面へのログインにはさらにパスワード認証が必要でしたが、攻撃者が認証に使ったのは普段使われていない社内管理の共有アカウントでした。

ログイン管理のためには、共有アカウントではなく必要最低限のメンバーに絞った個人アカウントを作成することが大切です。

WAFの導入・設定変更

WAF(Web Application Firewall)の導入も有効です。WAFは、外部ネットワークと内部ネットワークの境界に行うセキュリティ対策です。内部ネットワークへのアクセスを監視し、そのふるまいに不審な点があれば通信を遮断することができます。通常のファイアウォールでは判別できないような不正アクセスも検知して遮断することができます。

株式会社PR TIMESはもともとWAFを導入していたようですが、より実態に即した設定にチューニングすることで、検知・遮断の精度を高めることができます。

効果的だった対策

今回不正アクセスを許してしまった株式会社PR TIMESですが、事前のセキュリティ対策のうち有効だったものもありました。

管理者画面へのログインには多要素認証を設定

管理者画面へログインするためには、複数の認証を通過する必要がある設定にしていました。具体的には、IPアドレス認証やBASIC認証、ログインパスワード認証を通過する必要があります。

不用意に許可するIPアドレスを増やしたり共有アカウントを作ったりしなければ、不正アクセスの危険性を大きく下げることができたでしょう。

パスワードはハッシュ化して管理

パスワードをハッシュ化して管理していた点も、有効だと言えます。今回、企業ユーザーやメディアユーザー、個人ユーザーのIDとパスワードも漏えいした可能性のある情報に含まれていますが、パスワードは不可逆変換されランダムで復号困難な(ハッシュ化された)状態で保管されていました。

そのため、漏えいが起こってしまっても、そのままログインに使うことはできません。

迅速な対応をとることができる社内体制

4月24日~25日に、攻撃者による不正アクセスと不審な操作実行、バックドア設置とアクセスが行われましたが、4月25日には不審なファイルを検知・停止した上で調査を開始し、特定IPアドレスのアクセスを遮断することができています。

サイバー攻撃を100%防ぐことは不可能だと言えます。そのため、なにか起こってしまったあとに迅速に対応できる社内体制を日頃から整備しておくことで、被害を最小限に抑えることができます。

サポート詐欺によるインシデント事例|山形大学

サポート詐欺とは、「ウイルスに感染した」などの偽の警告画面を表示し、サポートを騙って不正なソフトをインストールさせるなどし、個人情報などを抜き取る手法です。

2025年5月26日、サポート詐欺により山形大学の附属中学校で個人情報が漏えいした可能性のある事例がありました。山形大学の附属中学校に所属する教員が業務でパソコンを使用する中で、虚偽の警告掲示が出た際に遠隔操作ソフトをインストールさせられ、当該パソコンが外部者に不正アクセスされる事案が生じました。

これにより、少なくとも2,269人分の生徒や教職員の氏名や住所などの個人情報が流出した可能性があるとのことです。

改善の余地がある点

サポート詐欺は、セキュリティ担当者だけが気をつけたり、セキュリティサービスを導入すれば防げるわけではありません。従業員や関係者全員が、日頃からセキュリティリスクについて理解しながら業務を行う必要があります。

具体的には以下のような対策が有効です。

偽の警告に慌てない

本物のセキュリティ警告であれば、パソコンにインストールされているウイルス対策ソフトから通知されます。ブラウザのポップアップで電話をかけるよう指示を出してくる場合は詐欺である可能性が高いです。絶対に電話をかけないでください。

指示に従わない・ソフトをインストールしない

サポートのためと言って、遠隔操作ソフトをインストールさせようとするのは詐欺の典型例です。案内されたソフトは絶対にインストールしないようにしましょう。

警告画面はブラウザごと閉じる

怪しい画面が出たら、ブラウザはすぐに閉じましょう。操作ができず、閉じられない場合は、タスクマネージャー(Windows の場合)やアクティビティモニタ(Mac の場合)から強制終了するようにしてください。

セキュリティソフトでウイルススキャンを実施

アンチウイルスソフトでパソコン全体のスキャンを行い、ウイルス感染の有無をチェックすることも有効です。さらに、ウイルスの侵入を100%防ぐことはできないという前提に立ち、侵入されたあとに被害を最小限に食い止めるためのソリューション「EDR」も最近、注目を集めています。

ランサムウェア感染によるインシデント事例|株式会社ニュートン・フィナンシャル・コンサルティング

ランサムウェアは、近年被害が拡大しているサイバー攻撃の一つです。サーバーに保管してあるデータを勝手に暗号化したり使えない状態にしたりして、データを元に戻すことと引き換えに身代金を要求する犯罪です。

2025年4月28日、株式会社ニュートン・フィナンシャル・コンサルティングは同社グループにおいて、データサーバーに対するランサムウェアの感染によって約130万件の個人情報漏えいの可能性を発表しました。

ランサムウェア感染を確認後、すぐに関連するサーバーをネットワークから切り離すなどの対応を講じていますが、グループのネットワーク・システム上に障害が発生し、各種サービスに支障を来すことになりました。

改善の余地がある点

社内ネットワークへの認証の厳格化

同社はランサムウェアの感染経路については公表していませんが、多くの場合、社内ネットワークへの不正アクセスを許してしまったことでランサムウェアに感染します。

社内ネットワークへのアクセスには適切な認証を必要とするなどの対策が必要です。

従業員へのセキュリティ意識向上教育の実施

社内ネットワークへの侵入は、従業員への標的型メール攻撃やフィッシング詐欺などによっても行われます。リテラシー向上のために従業員への教育を行ったり、訓練サービスを利用したりすることも有効です。

定期的なバックアップを取得する

ランサムウェアの対策として、定期的にデータのバックアップを取得することが挙げられます。データを人質にとられたとしても、バックアップがあれば暗号化されたデータを元に戻してもらう必要はありません。

このとき、バックアップの取得方法には注意が必要です。元データと同期するようにバックアップを取っていると、元データが暗号化された場合にバックアップデータも暗号化されてしまうのです。ランサムウェア対策に有効なのは、ネットワークに接続されていない環境へバックアップを取る「オフラインバックアップ」です。

効果的だった対策

被害を最小限に食い止めるための迅速な対応

同社はランサムウェア被害を認識してから、直ちに関連するサーバーをネットワークから切り離すなどの緊急措置を講じたようです。100%完璧なセキュリティ対策を講じることは不可能という前提に立ち、万が一のときに迅速に対処できる体制を日頃から整えておくことが大切です。

Emotet感染によるインシデント事例|厚岸漁業協同組合

Emotet(エモテット)もまた、近年被害が増加しているサイバー攻撃の一つです。主にメールの添付ファイルやリンクを介して感染するマルウェアで、感染するとメールアドレスやパスワードなどの個人情報が盗まれたり、他のマルウェアに感染させられたりする可能性があります。

2022年8月5日、厚岸漁業協同組合は、運営する直売店で利用しているパソコンがEmotetに感染し、約5万件のメールアドレスが外部流出した可能性があると発表しました。直売店のネットショップユーザーから「不審なメールが届いている」との連絡を受けたのを機に、組合内の全端末にウイルススキャンを実施したところ、感染の疑いのある端末が見つかりました。

改善の余地がある点

本件は、マルウェア「Emotet」の感染が個人情報の流出につながった典型的な例です。メールを経由した攻撃に対しては、セキュリティ担当者が講じるシステムへの対策だけでなく、従業員全員のリテラシー向上のための継続的な教育も重要です。

マクロの実行をブロックする

今回の事例では感染経路が明らかにされていませんが、Emotetへの感染経路として代表的なのが、Word や Excel などマクロを実行することによるものです。

不審なメールは、そもそも開いたり、リンクをクリックしたり、添付ファイルをダウンロードしたりするべきではありませんが、念のためセキュリティポリシーとしてマクロをブロックしておくことも対策の一つです。

従業員のリテラシーを高めるトレーニングを実施する

前述したとおり、従業員全員がセキュリティ意識を常に持ち、日々の業務の中で警戒することが大切です。リテラシー向上のためにトレーニングツールを利用するのは有効な対策と言えます。

感染したあとの対策としてEDRを導入する

どんなに教育を徹底しても、Emotetの感染を完全に防ぐことはできません。そのため、感染後の被害を最小限に抑えるためにEDRが有効です。EDRはエンドポイント端末の全てのプロセスを監視して、その挙動から異常を検知することができるため、Emotetの感染対策におすすめのツールです。

システムの設定不備によるインシデント事例|パーソルキャリア株式会社

2024年9月17日、パーソルキャリア株式会社は同社が運営するキャリア向け転職サービス「doda」において、法人顧客情報のうち一部の採用担当者549,195人分の個人情報が代理店から閲覧可能な状態にあったと発表しました。

同社によると、システム開発時の仕様検討ならびにプライバシー観点からの確認および検証が不十分だったため、「doda」の法人顧客情報を管理する社内基幹データベースで保有している採用担当者の情報が、社内システムに連携されていたとのことです。

同社はすぐにシステムを改修し、現在は採用担当者の個人情報は閲覧できない状態になっています。

改善の余地がある点

情報漏えいが発生する原因は、外部からのサイバー攻撃だけではありません。内部の人間が意図せず流出させてしまう、もしくは悪意を持って流出させるケースも対策しなければいけません。

今回の事例は、意図せず流出させてしまったケースです。

システム設計時の情報管理の徹底

システム開発を行う際は、どのような情報をどのように扱うか、慎重に設計する必要があります。特に複数のデータベースにまたがってデータ連携を行う際には、考慮すべき範囲が広くなるため注意が必要です。

必要に応じて開発時の確認フローなども見直すと良いでしょう。

メール誤送信によるインシデント事例|みずほ信託銀行株式会社

2025年4月24日、みずほ信託銀行株式会社は、職員が発信した電子メールに誤送信があり、個人顧客2,472名および法人顧客246社の情報が外部に流出したと発表しました。

この事例では、2025年4月16日に同行社員が別の社員宛てに顧客情報が記載されたファイルを電子メール送信した際、誤って外部委託先の社員2名を宛先に含めて送信しました。

同日、誤送信に気づき、当該の外部委託先へ連絡し当日中に電子メールおよびファイルが削除されたことを確認しており、不正利用や当該委託先からの漏えいの懸念はないとのことです。

改善の余地がある点

本件は、通常のメール送信業務においてアドレス指定の誤りや添付ファイルの扱いに不備があり、情報が本来の宛先ではない外部に送信されてしまったものです。誤送信はヒューマンエラーとして発生しやすいインシデントであり、以下のような技術的対策と運用ルールの双方から再発防止を図ることができます。

メールの誤送信を防止するツールを導入する

メールの誤送信を人間の注意力だけで防ぐには限界があります。メール誤送信を防止するツールを導入することで、仕組みとして誤送信を減らす取り組みが有効です。

誤送信に気づいたときに送信を取り消したり、CCに入っている宛先を自動的にBCCに書き換えて送信する機能などがあります。

メールへのファイル添付ではなく、オンラインストレージを活用する

メールに重要なファイルを添付して送信すると、誤送信によって情報が流出してしまうリスクが高まります。

ファイルを受け渡しする際にはオンラインストレージを活用し、ファイルをダウンロードするためのURLとパスワードを個別に伝えることが有効です。誤ってファイルのURLを送ってしまっても、パスワードがなければダウンロードできないので、リスクを抑えることができます。

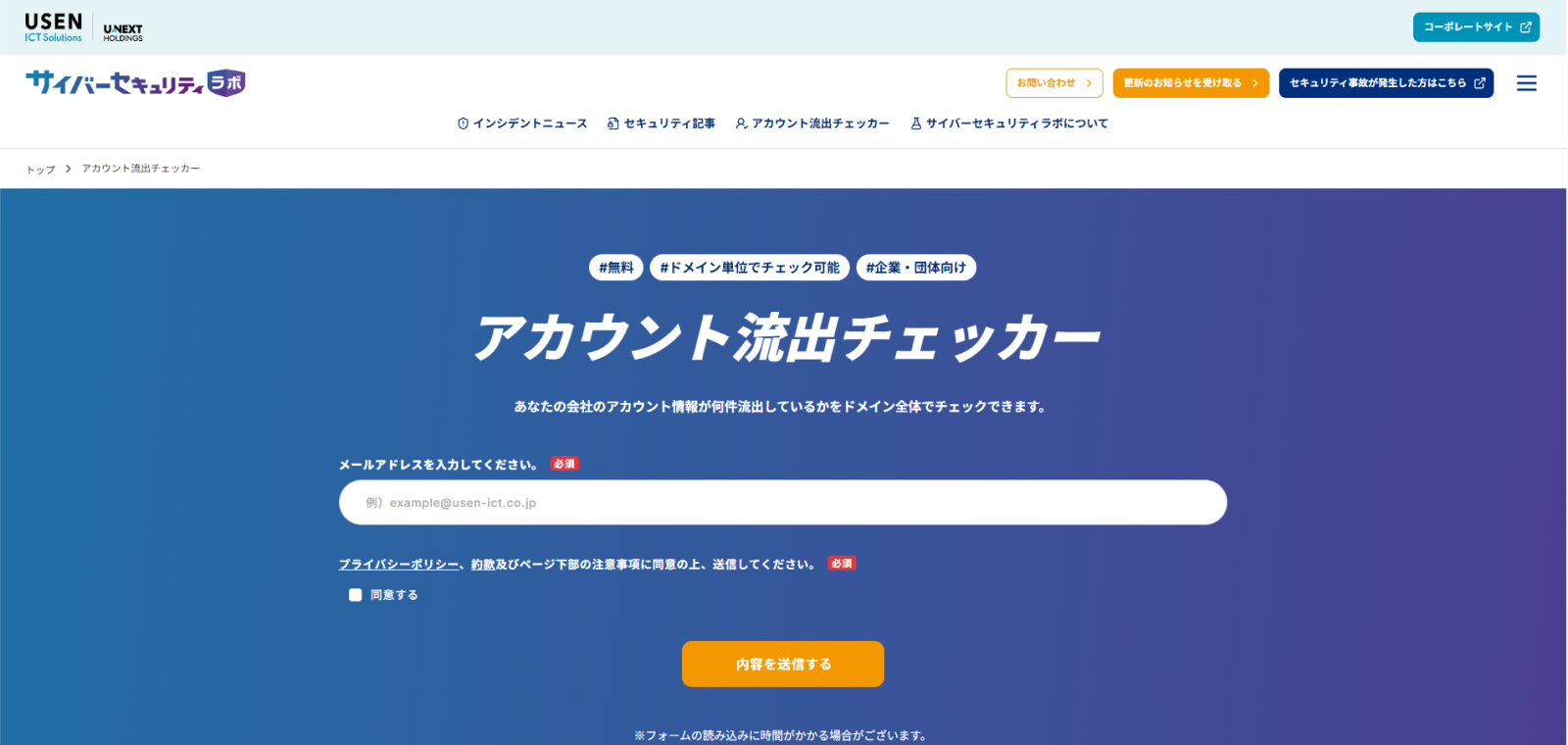

個人情報が漏えいしているか調べたい場合はチェックサービスがおすすめ

自社の情報が既に漏えいしているか不安な場合は、情報漏えいをチェックできるサービスの活用がおすすめです。定期的に確認することで、万が一の漏えいにも早期対応が可能になります。

情シスマンを運営するUSEN ICT Solutionsでは、無料で自社のアカウント情報が何件流出しているかをチェックできる「アカウント流出チェッカー」を提供しています。ドメイン単位(企業レベル)で調査でき、パスワード付きで流出しているアカウントの件数がわかります。

株式会社ソリトンシステムズの調査によれば、今や99.9%以上の企業でアカウント情報の流出が発覚している時代です。個人情報が漏れていないか不安な方は、ぜひ1度下記リンクよりお試しください。

個人情報漏えいは、もはや特殊な事件ではなく、日常的に起きています。大手企業や金融機関など、規模や業種に関係なく誰でも起こるものと考えた方が良いでしょう。

今回紹介した事例はごく一部ですが、何から対策すれば良いかわからないという方はぜひ参考にしてみてください。