Emotet(エモテット)とは?被害事例や脅威、感染対策についてICT Solution!

2021年末に活動を再開してから、かなりの猛威を奮っているマルウェア「Emotet」。

今年に入ってからは、日本語で書かれた攻撃メールが出現し、日本国内組織でのEmotetへの感染被害が大幅に拡大している。その脅威的な感染力と感染スピードを危険視していながらも、従業員の危機管理が間に合わず、新たな進化を遂げてより巧妙になるEmotet攻撃に翻弄される情シスがここにも1人ーーー

はじめくん。ちょっといいかい。取引先から送られた請求書を開きたいんだが、何度クリックしても開かないみたいなんだ。見てくれるか?

えーっとどれどれ....ん?部長、なんかこのパソコン重くありませんか...って、ちょっと待てーー!これって今流行りのあれじゃないですか?!

な、、なんだね?

Emotetですよ。エモテットーー!分からないから一旦社内LANから切り離しておきましょう。あ、ちょっと待てよJPCERT/CCからEmoCheckなんてものが公開されてたよな。

それでチェックが先か?ん?いやネットワークに繋いだままはまずいだろう...いやでも感染してるのか分からないし...あーもうどうしたらいいんだー!

なぜこんなに国からも注意喚起されていてEmoCheckすらちゃんとできないんだ、はじめ!

情シスマンさん!いや、だってマルウェア感染したらネットワークから切り離すってのが通例だし、EmoCheckなんて実際やったことなくて分からなかったんですよ...

全く困ったもんだ。いいだろう。俺が調べる!マルチセキュリティツール起動!マルウェアスキャン!うむ、いるな。このまま駆除してしまおう。

マルチセキュリティツール

情シスマンのベルト部分についているセキュリティツール。カードについているボタンを押して共通鍵や秘密鍵の生成はもちろん、カードをかざすことでポートやプロトコルの制御や操作もできる。また、カードを変形ルーターウォールや光ファイバーテイルに差し込むことでウイルス駆除やレジストリの復元を行なうことができる。

ふん、危なかったな。まだ被害が広がる前だったからいいものの、私の対処が遅れていたらEmotetは自社だけじゃなく関係会社にも被害が拡大していたぞ。きちんと勉強しろ!

す、すいません・・・。勉強します~~涙

Emotet(エモテット)とは

Emotet(エモテット)とは、2019年から2020年に猛威を振るった、なりすましメールに添付される等して感染被害が拡大したマルウェア(悪意をもったコンピュータウイルス)だ。

2021年1月に、EUROPOL(欧州刑事警察機構)が主軸となってEmotetの攻撃基盤(ウイルスメールをばらまいたり、感染したマシンを操作するための機器等)を停止したと発表し、その後は日本国内でもEmotetに関する情報の提供や観測が徐々に少なくなり、Emotetによる攻撃や被害が停止あるいは大幅に減少したと判断されていた。しかし、2021年11月頃にEmotetの攻撃活動再開が確認され、2022年現在も被害は収束するどころか被害件数は増加している。亜種が頻繁に出現していることもあって、Emotet感染の注意喚起がされていても、だまされて感染してしまうメール受信者が後を絶たない。

Emotetの特徴や手口

基本的な攻撃手法は、不正なメールに添付されたファイル(主にMicrosoft WordやMicrosoft Excelファイル、またそれらをパスワード付きzipファイルとしたもの)に仕込まれている。添付ファイルには、マクロの実行を促す文面が記載されており、受信者がEmotetの存在に気づかず「コンテンツの有効化」をクリックすることでマクロが起動しEmotetに感染してしまう仕組みだ。

メールに添付されたWordやExcelファイルを開いた後、上の方にこの警告が表示される。コンテンツの有効化をクリックしないとファイルを編集したりすることはできないので、ファイルを開いたら何も考えずにまずはコンテンツの有効化をクリックしてしまっていたという人もいるかもしれない。

毎回この作業するのが煩わしくて常時自動的にマクロが有効になる設定をしていた時期があったんですが、めちゃくちゃ危険な事してたってことですね...僕。

うむ、WordやExcelを提供しているMicrosoftも”すべてのマクロを有効にする”という設定は推奨しないと言っている。ましてEmotetがここまで流行している現在は、この設定は直ちに解除したほうがいいだろう。

このような手法の他にも、メール本文中のリンクをクリックすることで該当のExcelやWordファイルがダウンロードされたり、アプリケーションのインストールを装ってEmotet感染をねらう攻撃手法も確認されている。

2022年4月に確認された亜種は、Windowsショートカットファイル(LNKファイル)あるいはそれを含むパスワード付きZipファイルとして変化を遂げている。ファイルを実行すると、スクリプトファイルが生成、実行され、Emotetの感染に至るのだ。それまでは、Microsoft Office製品のVBAマクロとして送り付けられることが多く、対策にはマクロの無効化やブロックが有効だと考えられていたが、最新の亜種はマクロが無効になっててもEmotetに感染するものになった。Windowsは既定で「.LNK」拡張子を表示しないので、メール受信者は気付きにくい(例えば「JoshisMan.pdf.link」は「JoshisMan.pdf」と表示される)。これにより、 ExcelやWordではないから安全だろうと思い込んでクリックし「Emotet」に感染してしまうことも考えられる。

※拡張子とは、ファイル名の後に付くピリオド「.」の後に続く英数字のことで、ファイルの種類を識別し、どのプログラムで開いたら良いかを判別するために存在する

えええ、もうメールに添付されているものは何も信じられなくなりそう...。

うむ、全て疑ってかかっても損はないだろう。

Emotetの危険性とは

Emotetがここまで猛威を奮っている要因は、その巧妙さにある。これまで私たちが見て来た不正メールは知らないアドレスから送信されたり、明らかにおかしい日本語で書かれているという特徴があったが、Emotetについては、題名に「Re:」が付いていたり、実際に行われた正規のメールのやりとりの内容を転用して生成されるものもある為、受信者がなりすましのメールであると即時判断が出来ないのだ。

またボーナスシーズンに「12月賞与」という題名で、賞与明細を添付して送付されているようなメールが送られたり、コロナ禍に乗じて、公的組織を装い、ワクチンについてや行動制限等の案内文書についてのURLがメール本文に記載されているという事を装ったメールが送られている。人々の心理を利用した巧妙な手口によって、受信者の違和感を掻い潜るのだ。

とはいえ、企業はマルウェア対策をしているはずでしょ。どうしてそこで検知出来ないんですか?

良いところに気が付いたな。実はEmotetは、従来のセキュリティ製品への対抗策が組み込まれ、更に進化するという特徴も非常に厄介なポイントなんだ。

Emotetの最大の特徴は、ファイルレス攻撃であることだろう。

ファイルレス攻撃は、標的のPCにソフトウェアをインストールする従来のマルウェア攻撃とは異なり、Windowsに組み込まれている正規ツールを乗っ取ることで攻撃を開始する。つまり、従来型のマルウェアを使用していないので、シグネチャがなくアンチウイルスソフト等のパターンマッチングに引っかからない。サンドボックス内では動作しないので、企業がサンドボックス内でマルウェアのふるまいから検出するという策もすり抜けてしまう。

また、Emotet本体には不正なコードは多く含まれないのも検出しにくい要因だ。あくまで他のマルウェアをネットワーク内に誘導する為のプラットフォームとして動く先発隊だからだな。更にEmotetは侵入した後も、C&Cサーバとの通信によって自分のプログラムのコードを書き換えながら自己増殖を行う為、ここでも検出の網をくぐっているといえる。

実際にあったEmotetの被害事例

実際に起きたEmotetの被害事例をいくつか紹介しよう。

2022年3月1日 | 愛知県公立大学法人から受託している業務に使用しているPCがEMOTETに感染、過去のメール送受信情報として保存されていたメール情報が流出、これらを装ったメールが複数送られていることを確認。 |

2022年3月4日 | 社内のPCの一部がEMOTETに感染。従業員を装った不審なメールが複数の人に送信されていることを確認。 |

2022年3月9日 | 研究所内の一部のPCがEMOTETに感染、部署名や職員を装ったメールが送信されていることを確認 |

2022年3月11日 | 社内のPCの一部がEMOTETに感染を確認。外部への送信は不明。 |

NTT西日本の事例で分かる通り、自社内で感染してから関連会社に派生するまでがとても速い。感染を確認された時点ですでに関係各所へもEmotetが侵食していると断定して動くべきだろう。そのくらいEmotetの感染威力は物凄いということだ。

Emotetに感染した時の対処方法とは

日頃から気を付けていても、万が一のことはある。Emotetに感染してしまった場合の対処法も紹介しよう。

感染した端末を社内ネットワークから隔離する

Emotetに限った話ではないが、マルウェアへ感染した場合は他の端末へ被害が拡散されぬよう、ネットワークから隔離することが必要だ。

有線LANに繋いでいる場合はLANケーブルを抜き、無線LANに繋いでいる場合はWi-Fi接続を切断しよう。

社内のセキュリティ担当(情報システム担当)に通報する

誤ってマルウェアに感染してしまったと自覚をした後も、当事者が言いにくいと感じてしまい、社内の専門部署への報告が遅れるケースがある。しかしセキュリティインシデントは一刻も早く然るべき担当者に報告し、対処をしてもらう事が重要ポイントだ。

「もしかしたら感染してないかもしれないし...」などとは思わず、疑わしい状況に至ったら、何故怪しいと思ったかを明確にして、すぐに担当部門へ報告をしよう。

メールのパスワードを変更する

Emotetは主にメール経由で感染を拡大させるマルウェアなので、感染が疑われる端末が使用していたメールアドレスのパスワードを変更しておくといいだろう。ただし、感染が疑われる端末からではなく、ほかの端末からログインしてパスワードを変更しすることをお薦めする。感染疑惑のある端末からパスワード変更の操作を行うと、変更後のパスワードも盗まれてしまうかもしれないからな。

Emotet感染は他のマルウェア感染を誘引する序章となる場合がある。情報システム担当者はEmotet感染有無を確認するだけではなく、他のマルウェア感染を疑って確認をするべきだろう。

Emotetに感染しないための予防方法とは

Emotetへの対策の基本として、JPCERT/CC(一般社団法人JPCERTコーディネーションセンター)でも以下の対策を推奨している。

組織内への注意喚起の実施

Emotetというマルウェアメールが流行していると注意喚起するだけではだめだ。そもそもEmotetにはどういう特徴があるのか、何を怪しいと思えばいいのかを社内周知させるといい。

マクロの自動実行の無効化

事前にセキュリティセンターのマクロの設定で「警告を表示してすべてのマクロを無効にする」を選択しておく。

マクロが自動実行されないように設定しても、いつもの流れでマクロの有効化をクリックしてしまいそうで怖いなぁ...。

うむ、最後の選択を人に預けるとミスが付きまとうのは当然だ。

そもそも暗号化された添付ファイル付きのメールを受信しないという運用に切り替えている企業も多くあるぞ。脱PPAPといってEmotet対策に非常に有効だ。

メールセキュリティ製品の導入によるマルウェア付きメールの検知

やらない手はないですね。でもすり抜けてきちゃう可能性もあるからこれ1本じゃ信用ならないなぁ

メールの監査ログの有効化

ユーザの操作履歴が分かれば原因を検証することもできる。メール監査をするとなると大量のログが吐き出されるので保持期間を短めにするなどの工夫があってもいいかもな。

なるほどー...。

適切なパッチ管理

業務で使っている機器のOSやソフトへの適切なパッチ管理は基本中の基本だ!

定期的なバックアップの取得

Emotetが別のマルウェア感染を誘引する役割を担っていると教えたが、まさにセットになりがちなのがランサムウェアだ。最近は二重脅迫型のランサムウェアも出ていて厄介だが、まずは自力でリストア(復元)が出来るようにバックアップを取っておくといいだろう。

Emotetに感染していないか不安?チェック方法とは

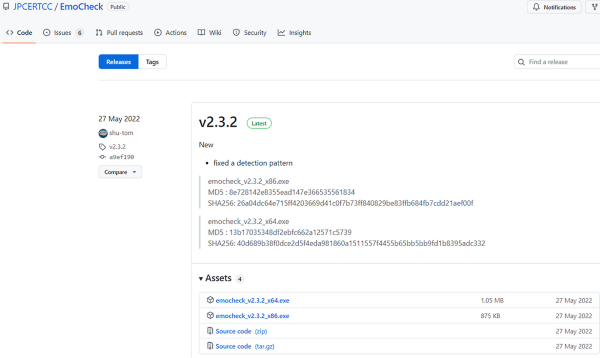

JPCERT/CC(一般社団法人JPCERTコーディネーションセンター)からEmotetに感染しているかどうかをチェックできるツールが公開されている(JPCERT/CC公式サイト)。

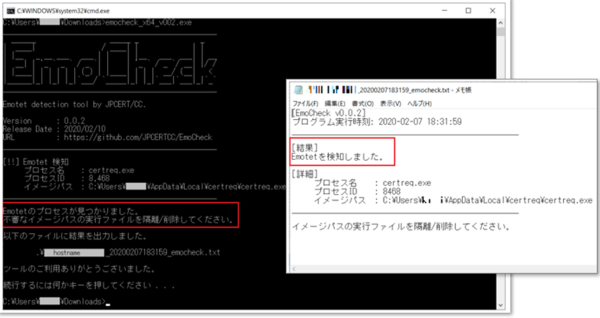

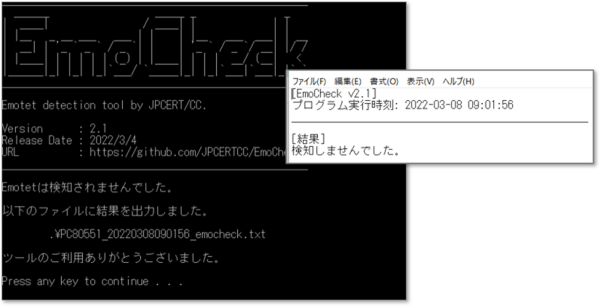

EmoCheck(https://github.com/JPCERTCC/EmoCheck/releases)と言って、感染が疑われる端末上でパソコンのビットに合わせたソフトをインストールして実行すると、自動でEmotetに感染してるかどうかチェックしてくれるというものだ。

実際に感染していれば、以下のような画面が表示される。

しかし、いざ感染が疑わしい瞬間になったら、まずは該当の端末をネットワークから隔離することになるので、怪しいなと思った時にインターネットからこれをダウンロードする手順では遅いことになる。JPCERT/CC(一般社団法人JPCERTコーディネーションセンター)から

最新版のEmoCheckがリリースされる度に、従業員の端末にローカルで保存しておくのが理想だろう。

でも情シスマンさん、現実的に考えて従業員全員に最新版をローカル保存させておくってのは管理がなかなか...。

うむ、USBなど記憶媒体の利用が許可されている企業であれば該当端末をネットワークから隔離した上でUSBからEmoCheckをコピーすればいい。USB利用が制限された企業であれば別の健全な端末にEmoCheckをダウンロードしてその端末からコピーする手段もあるだろう。コピーする端末もネットワークから隔離し、オフライン環境でリンクケーブルやLANケーブル(クロスケーブル)でデータ移行をするやり方だ。

Emotetの感染対策におすすめなツールとは

知れば知るほどEmotetが怖くなってきたんですけど、既存のアンチウイルス対策製品をすり抜けるとなると、どう対処していけばいいんですか?!

よし、私のお薦めを紹介しよう。

アンチウイルス対策はほぼ全ての企業が実施している事だろうが、そこで侵入を阻止できるのは約99%とされている。残りの1%は未曽有のマルウェア攻撃(ゼロデイ攻撃)であったり、人にマルウェア感染を誘引させる標的型攻撃にあたる。Emotetは後者のタイプであり、攻撃を受けた人がマルウェアだと気が付きにくい事から、感染被害が広まっている。

Emotetの感染をセキュリティツールで完全に回避するのは難しいことから、社内ネットワークに侵入されてしまった後、迅速にそれを検知し、被害を最小に食い止めるという方法でEmotetの攻撃を封じるというアプローチがお薦めだ。

「USEN GATE 02 - セキュアエンドポイントサービス(Va)―」は以下の機能を備えている。

- EPP(アンチウイルス)

パターンマッチングとふるまい検知による高精度なスキャン

ウィルス検知率を評価する独立機関AV-Test Instituteの「Best Protection Award」を7度受賞 - EDR(挙動監視・検知&対応)

エンドポイント端末の全てのプロセスを監視し、その挙動から異常を検知

検知後の影響範囲の特定や自動隔離から復旧までを迅速に行い、業務への影響を最小化 - MSS(マネージドサービス)

専門部隊がログを解析し、解説メールを情シス担当者様へ通知、

適宜電話によるサポートも行ってくれる - クラウドタイプのため専用サーバ不要、EPPとEDRは1つのアプリで動作

EPPと一緒に一気通貫で見てもらえるんですね。でもうちの会社はもうアンチウイルスは導入済なんだよなぁ。

うむ、その場合はEDR+MSSのみお願いする事も可能だ。少数アカウントから導入する事もできる柔軟さもある。強い情シスが企業を伸ばす!

また会おう!さらばだ!

解決

2022年に入ってから更に進化し続け、感染拡大の勢いが収まらないEmotet。最新のEmotet情報をチェックして、是非自社のマルウェア感染対策に役立てて欲しい。

本記事の著者

情シスマン

本メディアの主人公。職業はヒーローで、趣味はトラフィック監視。様々な武器を駆使して情シスにまつわる問題や悩みを解決している。ITをよく知らないのに、情シス担当になってしまった人の味方です。いや、正義の味方じゃなく、正義そのもの。困っている人がいたら、助けたいお人よし。