アサヒグループホールディングスのランサムウェア被害の記者会見から読み取れる「本当の問題点」

2025年9月29日に発生したアサヒグループホールディングスへのサイバー攻撃は、大規模なシステム障害と情報漏えいの可能性を引き起こし、社会に大きな衝撃を与えました。

同社はその後、同年11月27日(木)11時に勝木社長による記者会見を実施し、インシデントの全容と対応状況を公表しました。

会見が攻撃発生から約2カ月後と時間を要した点について、同社は「多くの関係者が利用する重要なシステムであり、拙速な判断を避け、専門家の指示のもと安全な復旧を最優先したため」と説明しました。また、不確かな段階での情報開示によるリスクや、正確な表現の重要性を考慮した結果であると述べています。

上記、記者会見での説明は、企業のセキュリティ対応の姿勢や、インシデント発生時の情報公開のあり方について、多くの重要な教訓を含んでいます。

本記事は、報道各社が公開している記者会見の内容を分析し、そこから読み取れる重要なポイントを整理します。さらに、この事例を通じて多くの企業が陥りやすいセキュリティ対策に関する誤解を浮き彫りにします。

この分析が、皆さまの組織におけるセキュリティ体制の見直しと強化につなげていただければと思います。

※本記事はサイバーセキュリティに関する啓発や考察を目的としています。特定の企業・団体を批判する意図は一切ありません。

教訓|アサヒグループの記者会見から学ぶサイバー攻撃対策の盲点

記者会見で示された時系列は、現代のサイバー攻撃の恐ろしさを浮き彫りにしました。

大規模なシステム障害がアサヒグループ内で発生したのは2025年9月29日午前7時ごろでしたが、その後の詳細な調査により、攻撃者はすでに約10日前からグループ内ネットワークへの侵入を完了していたことが判明しています。

つまり、グループのシステムが停止するまでの約10日間、攻撃者は水面下で偵察や不正活動を繰り返し、攻撃のための準備を着々と進めていたことになります。これは、多くの企業が抱きがちな「侵入を即座に検知できる」という誤解を打ち破る事実です。

時系列|攻撃者は10日前から侵入・偵察を継続

具体的な侵入日時は特定されていないものの、2025年9月18日頃を起点に、外国の攻撃者がアサヒグループ内の拠点に設置されたネットワーク機器を経由して侵入した可能性が高いとされています。

その後、攻撃者は主要データセンターに侵入し、「パスワードの脆弱性」を突いて管理者権限を奪取しました。奪取したアカウントを使用してネットワーク内部を探索し、深夜や早朝等の業務時間外を狙い、複数のサーバーへの侵入と偵察を約10日間にわたり繰り返していたことが確認されています。

そして、同年9月29日午前7時ごろ、攻撃者が一部のデータを暗号化したことで、システム障害が顕在化しました。

同日午前11時ごろ、アサヒグループは被害拡大を防ぐため、ネットワーク遮断とデータセンターの隔離措置を実施しました。しかし、その時点ですでに認証サーバーを起点としてランサムウェアが一斉に実行され、複数のサーバーや端末のデータが暗号化されていたとしています。

約191万件の個人情報漏えいが確定

被害規模については、2025年11月27日時点で初めて公表されました。情報漏えいが確認された、またはその恐れがある個人情報は以下のとおりです。

- アサヒビール、アサヒ飲料、アサヒグループ食品のお客様相談室への問合せを行った顧客情報

約152.5万件(氏名、性別、住所、電話番号、メールアドレス) - 慶弔対応を行った社外関係先の顧客情報

約11.4万件(氏名、住所、電話番号) - 従業員・退職者の情報

約10.7万件(氏名、生年月日、性別、住所、電話番号、メールアドレス等) - 従業員・退職者の家族に関する情報

約16.8万件(氏名、生年月日、性別)

これらを合計すると、漏えい件数は約191万件超にのぼります。なお、クレジットカード情報は含まれていないとされています。アサヒグループは同年11月26日、個人情報保護委員会へ確報を提出し、対象者への個別通知を順次開始するとしています。

身代金(ランサム)要求への企業の対応

攻撃の目的について、勝木社長は「金銭目的であった可能性が高いと推測しているが、断定はできない」とした上で、「攻撃者とは一切接触しておらず、身代金も支払っていない」と明言しました。その理由として、「身代金を支払っても完全に復旧できる保証がない」「支払いが明らかになれば、他の攻撃者からさらに狙われるリスクがある」「反社会的勢力に資金を渡すことは避けるべきである」と説明しています。

システム復旧に約2カ月間を要した背景

2025年9月29日の障害発生以降、アサヒグループは約2カ月間にわたり、封じ込め対応、バックアップからの復旧、再発防止のためのセキュリティ強化を進めてきました。

勝木社長は、「社内外への被害拡大防止を最優先し、安全な通信を確保しながら、専門家の支援を受け、慎重に復旧を進めてきた」と説明しています。

バックアップは複数の媒体および複数の健全な状態で確保されていたものの、システム構成の複雑さや封じ込め、安全性確認を優先したことから、復旧には約2カ月を要したとしています。

生産は維持も、受注・出荷は「手作業」で対応

今回、大きな影響を受けたのは生産ではなく、受注・出荷システムでした。工場での生産は通常どおり継続されていましたが、その一方で、受注・出荷系のシステムが停止し、約2カ月間にわたり、Excel を用いた手作業対応を余儀なくされました。

配送についても、大型車への切り替えやリードタイムの延長等、制約の多い対応が続き、その結果、10〜11月の出荷への影響は避けられなかったとしています。

侵入経路・攻撃手法の詳細は非公表の理由

会見によると、侵入経路については現在も非公表とされています。ただし、想定と大きく異ならない侵入口で、既知の脆弱性が悪用された可能性が高いとの認識を示しました。なお、EDRは導入されていたものの、結果として今回の侵害を防ぐには至らなかったとしています。攻撃手法の詳細については、今後、状況が整い次第、公表を検討する可能性があるとされています。

再発防止に向けた今後の対策と経営責任

今回のインシデントを受けて、ゼロトラスト化は完了したと公表しています。また、一部でポリシーに反してローカル保存されていたデータが漏えい対象に含まれた可能性があることから、従業員に対するルールの再徹底も進められています。さらに、サイバー攻撃だけでなく、自然災害も含めたリスクマネジメントの見直しも実施する方針です。

経営責任については、コーポレートガバナンスに従い、取締役会で進退を含めた審議を行うとしています。加えて、出荷遅延の影響により、一部では取引先の切り替えや棚落ちも発生しており、アサヒグループは「復旧から復興へ向けた取り組みを全社で進める」としています。

よくある4つの誤解|アサヒグループの事例から見直す「セキュリティの思い込み」

アサヒグループのランサムウェア被害は、「バックアップさえあれば大丈夫」「EDRだけを導入していれば侵入は防げる」「ゼロトラストなら安心できる」「検知できれば被害は抑えられる」といった、企業側が抱えていることの多いと思われる誤解が、現実の攻撃の前ではいかに脆いものであるのかを浮き彫りにしました。

以下では、この4つのよくある誤解をあらためて整理しつつ、アサヒの事案や過去のインシデント事例から、本当に見直すべきポイントが何かを考えていきます。

<誤解1>バックアップがあれば安心

バックアップは「最後の砦」ではありますが、それ自体が復旧のゴールになるわけではありません。実際の復旧では、復元対象システムの洗い出し、マルウェアやバックドアの残存確認、侵入経路の遮断、システム間の依存関係の検証、業務システムが意図どおり動作するかどうかの稼働テスト等、多くの工程を慎重に進める必要があります。特に、封じ込め作業等が不十分な状態では、復元した瞬間に再感染や再暗号化が発生するリスクが残るため、技術的にも経営的にも「戻せない」と判断されるケースが少なくありません。

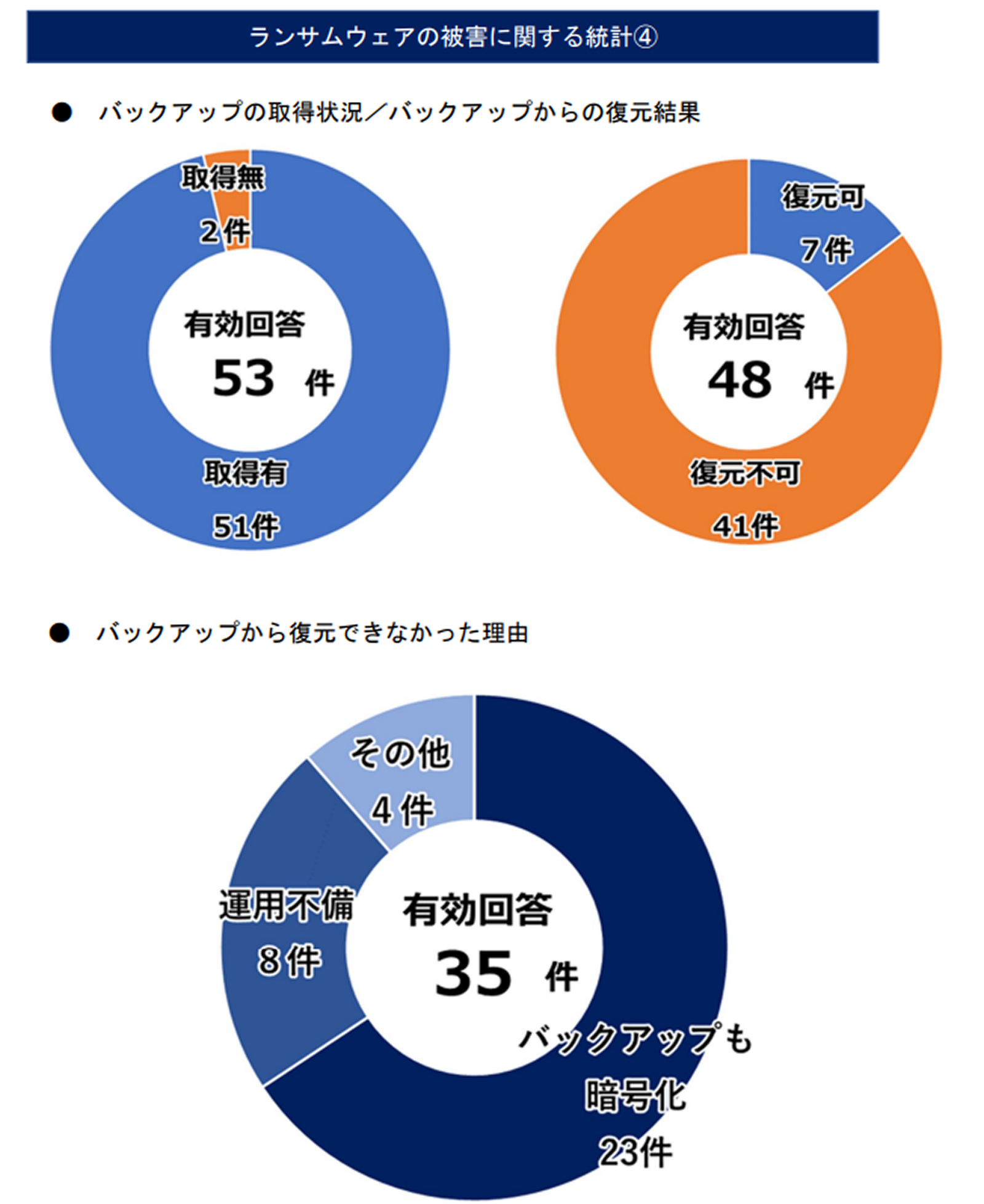

さらに、攻撃の影響範囲が広すぎて全容を把握できない場合や、バックアップ自体が既に破壊・汚染されているケースも実際には多く存在します。警察庁サイバー警察局の統計でも、ランサムウェア被害に遭った企業48件のうち、バックアップから復元できなかったケースは41件にのぼるとされています。こうした現実を踏まえると、「バックアップがある=すぐに元に戻せる」という考え方は大きな誤解であり、復旧には最低でも数週間から長い場合では数カ月を要するのがむしろ一般的だと言えます。

<誤解2>EDRを入れていれば攻撃は止められる

EDRの導入は、いまやサイバー対策における大前提となる基本の防御であり、実際にEDRの導入だけで攻撃を食い止められるケースが存在します。しかし近年は、LotLを代表とする、EDRだけでは防ぎきれない巧妙な攻撃も急激に増えてきているのが実情です。今回の事案でもEDRは導入されていましたが、結果として侵害そのものを完全に防ぐことはできませんでした。

実際に「防御力」として機能させるためには、EDRに加えて、IDSによる不正通信の検知、ファイアウォールによる通信の遮断や制御といった複数の対策が連携して初めて効果を発揮します。さらに、それらを継続的に監視し、異常時に迅速に対応できる体制や、インシデント対応の手順まで整えて初めて、現実的な防御が成立します。製品を導入しただけで万全とは言えず、たとえ中小企業であっても「EDR+ネットワーク対策+適切な人材のアサインと運用」まで含めて実施することで、初めて守れる状態になると言えます。

また、インシデント対応とは本来、「異常な検知があったときに、いかに正しく、そして速く対応できるか」という運用の話を指しています。しかし、実務の現場では、誤検知が増えることで対応がマンネリ化し、「また誤検知だろう」と判断してしまった結果、本来対応すべき重要な兆候を見逃してしまうリスクが高まることも少なくありません。仮にSOCやMDR、XDRといった高度な監視サービスを利用していたとしても、SOC任せにするのではなく、自社とSOCとの連携がしっかり取れていなければ十分な効果が得られないでしょう。

つまり、マンネリ化した対応によって「反応が遅れる」「そもそも反応できない」状態に陥ることこそが、最も危険な状態であるといえます。

<誤解3>侵入されるのは、よほど対策が甘い会社だけ

一般論として、The NIST Cybersecurity Framework (CSF) 2.0 は、企業のセキュリティ対策全体を「識別・防御・検知・対応・復旧」の5つの機能で整理する「概念的な枠組み」であるため、セキュリティの全体像を俯瞰するうえで有効な考え方として機能します。ただし、CSF自体はあくまで方向性や考え方を示したものであり、具体的な技術設定や運用手順までを明確に規定しているわけではありません。

一方で、NIST SP800-171やSP800-53※は、より詳細かつ技術的な統制項目まで踏み込んだ実装レベルのフレームワークであり、システムや運用の具体的な強度を高めるための指針として位置づけられます。そのため、CSFを起点として全体方針を整理し、必要に応じて NIST SP800-171 や NIST SP800-53 の水準へと段階的に近づけていくことが、より強固な体制を構築するうえでの1つの手段だと言えます。

また、日本企業ではISMS(ISO/IEC 27001)を導入しているケースも多く見られますが、ISMSは主に「組織として情報セキュリティをどう管理・運用するか」というマネジメント面に重点を置いた規格です。NIST 800-53 のように個々のシステムに対する詳細な技術統制までを規定するものではないため、ISMSで管理体制の土台を整えつつ、NIST系フレームワークで技術的な実装レベルを補完していくという考え方が、実務上は現実的でバランスの取れたアプローチになります。

※NIST SP800-171/SP800-53:NIST が発行する、米国政府機関と取引のある非連邦組織(民間企業など)が取り扱う機密性の高い非格付け情報(CUI:Controlled Unclassified Information)を保護するためのセキュリティ要件を定めたガイドライン

参考:NIST「The NIST Cybersecurity Framework (CSF) 2.0」

<誤解4>身代金は払えばなんとかなる

ランサムウェア被害に直面した際、「身代金を支払えば元に戻る」「払わなければ状況はさらに悪化する」という考え方はいまだ根強く残っています。一方で、今回のアサヒグループの事例が示している通り、身代金を支払わなかった場合であっても、システム障害による被害は現実に発生し、社会的責任や事業インパクトは避けられません。

加えて近年は、この考え方自体が法的にも危うい選択肢になりつつあります。米国では、財務省傘下の OFAC(外国資産管理局) が、「制裁対象となっている攻撃者に身代金を支払った場合、支払った企業側も制裁や罰則の対象になり得る」と公式に警告しています。つまり将来的には日本でも、被害者であるはずの企業が、結果として法令違反に問われる可能性すらあるという状況です。

さらに現在のランサムウェア攻撃は、暗号化と同時に情報窃取や公開脅迫を行う 二重・三重脅迫が常態化しており、身代金を支払っても、データが正常に復号されること、情報が公開されないこと、再び恐喝されないことのいずれも保証されません。 実際には、支払ったにもかかわらず完全に復旧できない、あるいは再び恐喝されるといったケースも少なくありません。

改めて、「身代金は払えば何とかなる」という発想自体が、技術的にも、経営的にも、そして法的にも成立しないということを認識した上で、そもそもランサムウェアによって、恐喝のカードを相手に握らせない(ひいては攻撃されない)体制を構築することが重要だと言えるでしょう。

<誤解5>現場が頑張ればよく、経営者は関係ない

サイバーセキュリティは、もはや現場の努力だけで対処できる領域ではありません。どのように予算を捻出するか、どの程度のリスクまで許容するか、有事の際に事業を止めるのか続けるのか、身代金の要求に対してどのように判断するのか、そのすべては経営判断によるところとなります。

現場に責任を押し付けたまま、経営が意思決定を先送りすれば、その瞬間にセキュリティ対策は崩れます。そしてインシデントが発生した際に問われるのは、技術力ではなく、「なぜ経営として備えていなかったのか」という経営責任です。セキュリティ対策はITの問題ではなく、経営責任そのものであるという認識がなければ、同じ事故は必ず繰り返されます。

今回のアサヒグループのランサムウェア被害は、単なる一企業のセキュリティインシデント事例ではなく、日本企業全体が抱えているサイバー対策の「思い込み」や「過信」を、極めて現実的な形で突きつけた事例だと言えます。たとえバックアップが存在していても簡単に復旧できるとは限らず、EDRやゼロトラストを導入していても侵入や被害拡大は防ぎ切れず、さらには身代金を支払うという行為自体が、もはや技術的にも法的にも最適解とは言えない時代に突入しています。

また、今回の事例は、サイバーインシデントがITシステムだけの問題ではなく、事業継続、顧客対応、社会的責任、そして経営判断そのものに直結する問題であることも明確に示しました。実際に、生産が止まらなかったにも関わらず、受注・出荷の停止が長期化し、現場の手作業対応や取引先への影響等、経営レベルの課題が次々と顕在化しました。

そして何より重要なのは、セキュリティ対策は現場だけに任せておけば解決するものではなく、平時からの投資判断、リスク許容の考え方、有事の意思決定を含めた「経営そのものの課題」であるという点です。どれだけ高度な対策を導入していても、設計・運用・判断が噛み合わなければ、被害は現実に発生してしまいます。

今回のアサヒグループの事例は、今後のサイバー対策において、「どう向き合っているか」「誰が責任を持って判断しているか」が、サイバーインシデントの行方を大きく左右することを示した象徴的なケースだと言えるでしょう。

執筆者