資格取得は「ご褒美」— 異色の経歴を持つエヴァンジェリストの学習と実践

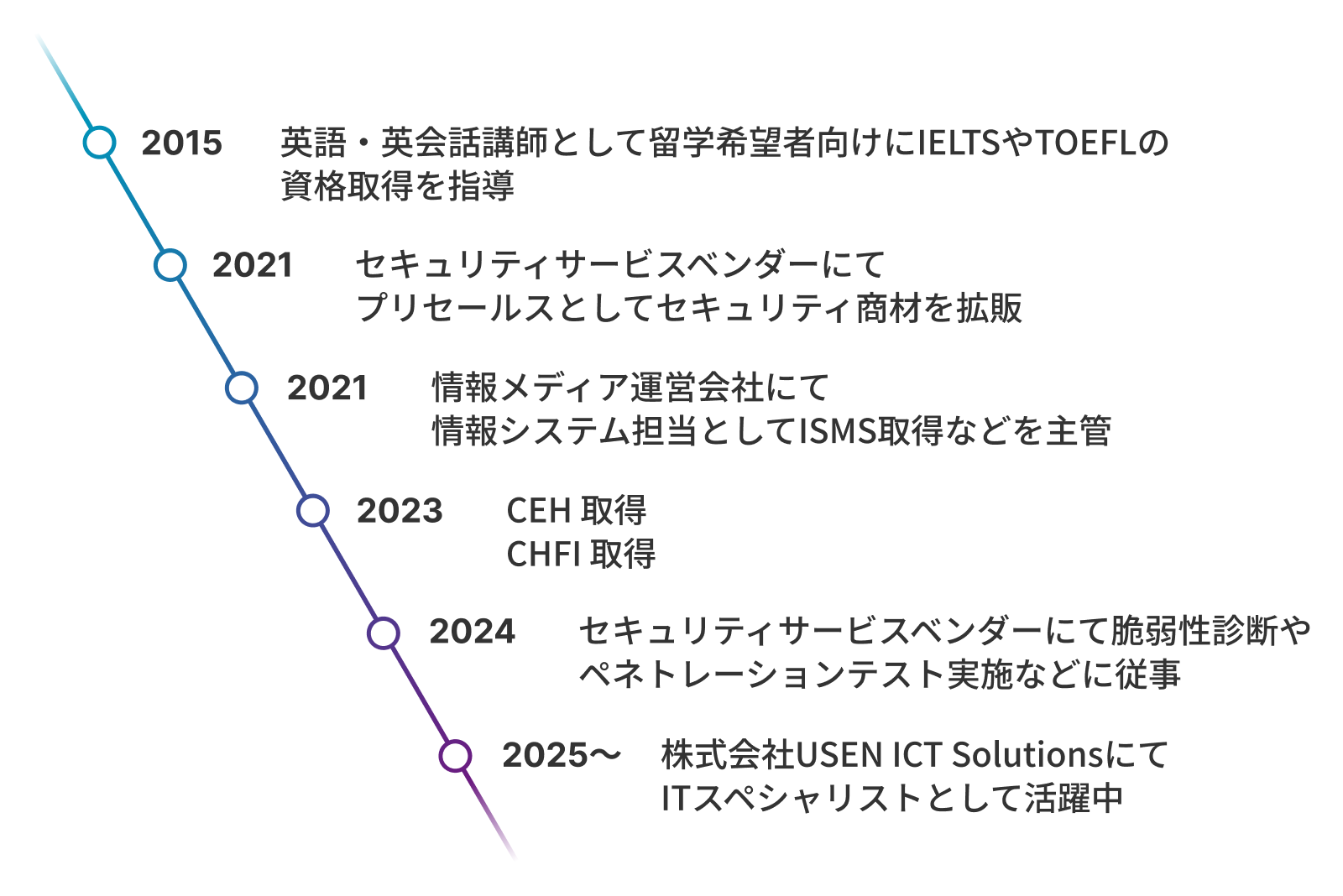

USEN ICT SolutionsでITスペシャリストとして活躍する髙橋さん。GIAC GWAPT、CEH、CHFIなどの専門資格を保持し、セキュリティエンジニアとしての知見を活かし、技術的な施策の打ち出しや脅威インテリジェンスの収集を行う傍ら、サイバーセキュリティラボのエヴァンジェリストとして記事執筆をはじめとした様々な情報発信を行っています。

元々は予備校教師として活躍されていたという異色の経歴を持つ髙橋さんに、セキュリティ業界に入ったきっかけや、知識習得の方法、中堅・中小企業に向けたメッセージなどをうかがいました。

取材協力

髙橋 拓実

株式会社USEN ICT Solutions

ITスペシャリスト

セキュリティ商材のプリセールス、社内システムエンジニアとしてのセキュリティ対策主幹業務を経て、ペネトレーションテスターや脆弱性診断士として従事。現在は、情報セキュリティスペシャリストとして、ITサービスの企画立案、コンサルティング対応、診断業務を行う。ISMSの認証取得支援にも携わり、セキュリティ分野で幅広い業務を担当。GIAC GWAPT、CEH、CHFIなどの専門資格を保持し、セキュリティ分野における高い専門性を証明。また、会議や商談において英語での会議通訳などの対応も執り行う。

キャリアについて

まずは、現在の主な業務内容について教えてください。

USEN ICT Solutionsでは、ITスペシャリストとして、ITエンジニア、特にセキュリティエンジニアの知見を活かした仕事に携わらせていただいております。

事業部内での技術的な施策の打ち出しや、別途セキュリティエンジニアとしての脅威インテリジェンスの収集等も行っております。同時にサイバーセキュリティラボではエヴァンジェリストとして参画させていただき、記事の執筆やセミナーなどの情報発信も同時に行っております。

セキュリティ業界に入られたきっかけはなんですか?

私は正直なところ、エンジニア業界よりも予備校業界のほうが長かった人間です(笑)。元々は10代の頃から英語を使う機会が多く、英語力を活かして留学予備校で英語講師をしていました。その中で、生徒たちの学習を支援するために、英単語復習アプリやエッセイ自動添削機能等があると学習が捗るのではないかと考え、それをきっかけにプログラミングの学習を始めたのが2019年ごろだったと記憶しています。

そこから2〜3年にわたってIT分野を幅広く学びましたが、中でもインフラ周り(ネットワークやサーバー)を学んでいるときに、最も充実感を感じたのを今でも覚えています。自然と興味は、ネットワーク → サーバー → それらの設定・認証・権限管理などへと移り、いわゆる「セキュリティ」の領域に惹かれていきました。

そして2020年、一念発起して「セキュ塾」というサイバーセキュリティ専門の学校に通い、1年間かけて基礎からペネトレーションテストや脆弱性診断、フォレンジックなどを体系的に学びました。当時はまだ予備校講師をしていましたが、卒業とほぼ同時期にご縁があり、初めてのIT企業にプリセールスとして入社したのが、セキュリティ業界での第一歩でした。

その後エンジニアとして活躍されるまでは、どのように経験を積まれていったのでしょうか?

IT業界はその会社が1社目だったこともあり、振り返ってみると大変なことが多かったですね。テキストや教科書で学ぶ内容と、実際の現場で求められることには大きなギャップがあり、「なぜうまくいかないのだろう」と悩むこともしばしばありました。特に当時は、今ほど忍耐力もなく、困ったことがあるとすぐに直属の先輩を頼っていたように思います。

Sophos や Metadefender といったセキュリティ製品の提案を担当し、顧客先での復旧作業の支援や、デモンストレーションの実施も経験しました。また、警視庁を訪問し、GPS情報を用いて犯人の足取りなどを記録できる製品の説明を行ったこともありました。警視庁のエリートの方に囲まれながらプレゼンをしたあのときの緊張感は今でもはっきり覚えています。

セキュリティに関係があるもの、ないものが混在しておりましたが、IT業界のキャリアがこんな感じで始まりました。

その後は、セキュリティエンジニアとして経験を積み、脆弱性診断やペネトレーションテストを行い、あわせて会社様のセキュリティ課題に応えるコンサル業務と、QSA/PCI DSSといった認証取得業務を行っていました。

様々な業務に従事されてきたかと思いますが、今までで一番印象的だった業務はなんですか?

「一番」と聞かれると、なかなか難しいですね(笑)。一番と言いながら何点か挙げてしまいそうですが。

まずはISMSの認証取得業務ですね。かつては社内SEも経験しておりましたが、その時代に初めてISMS関連業務に携わりました。膨大な量の英語で書かれた規約を読んで、ドキュメントを整理して、セキュリティ委員会の定例で報告して、経営層に報告して、という一連の流れを対応しておりましたが、慣れるまでは本当に辛い毎日でした。特にISMS業務自体が年間のPDCAサイクルで回ることが多いので、何度もISMS(という名の何者か)に追われる夢を見ていました。

後はやはりペネトレーションテストなどの診断業務ですね。多くの会社では診断用のマニュアルがあるため、未経験者でもそれを見ながら進めることはできます。ただし、本当にハッキング力のある人たちは、自ら知見を広げ、常に試行錯誤しながらスキルを磨き、それを業務に応用しているのが印象的でした。実際ペアやグループで診断を行うことが多いのですが、自分では何にもないと思った箇所に対して同僚が脆弱性を見つけたということも何回かありました。不甲斐なさや実力のなさを感じてしまい、落ち込むこともありましたが、幸いにも会社がエンジニアの学習支援体制を整えてくれていたおかげで、鍛錬を継続することができました。その結果として、SANSのGWAPT(Webアプリ診断系資格)を取得することができ、徐々にWeb診断領域で力を発揮できるようになったのは、大きな自信につながっています。そこから更に時間がたって今があるわけですが、今USEN ICT Solutionsではレッドチームの知見をさらに磨こうと鍛錬を続けており、営業やサイバーセキュリティラボの活動にも影響を与えられるようにしたいと思っております。このレッドチーム分野については、追って別の記事で詳しく掘り下げる予定ですので、興味を持っていただけた方は、そちらもぜひご覧いただければと思います。

専門知識・スキルについて

GIAC GWAPT、CEH、CHFIなど多くの資格をお持ちですが、これらの資格取得は実務にどのように役立っていますか?

少し先の質問でも触れましたが、私にとって資格そのものよりも、資格取得に至る過程で得た知識と、そこで鍛えられた忍耐力が大きな財産になっています。特にこの「忍耐力」は重要で、時には休みの日に10時間以上PCの前に座り続けることもあります。資格を複数持っていることを「すごい」と言っていただけることもありますが、私自身としては、常に「次はこれを学びたい」と思い続ける姿勢こそが、エンジニアにとって一番大切だと考えています。

そして、その学びの延長線上にたまたま資格があった場合には、それを目標として取得を目指してきただけ、というのが正直なところです。一方で、エンジニアは常に「社会的価値を考える生き物」でもあるので、資格取得を明確な目的として打ち出すことも、決して悪いことではないと思います。

現在、私はサイバーセキュリティラボにて主に記事の執筆を担当していますが、その多くは「レッドチーム研究」や「資格対策の学習」から得た知見をベースにしたものです。今まさに執筆準備をしているテーマとしては、マルウェア開発の基礎やEPP/EDRのバイパス手法などがあり、これらも直近数か月の学びを自分なりに消化したうえで、アウトプットとして記事にまとめていく予定です。

結論としては、資格は目標としても価値がありますが、日々の学習や実践から得た知識、そしてそれを継続する力こそが、業務やサイバーセキュリティラボ運営において最も役立っていると感じています。資格はその結果として得られる「ご褒美」のようなものだと、私は受け止めています。

セキュリティトレンドや技術についてどのようにキャッチアップしていますか?

日本は、サイバーセキュリティに限らず、IT・エンジニアリング分野全体として他国に比べて後れを取っている部分があることは否めません。だからこそ、一次情報を英語でキャッチアップできるかどうかで、情報収集のスピードや質が大きく変わると実感しています。

特に私が恩恵を感じているのは、英語圏を中心としたセキュリティ系のセミナーやトレーニングに直接アクセスできることです。以前、アメリカ・インド・パレスチナなどのセキュリティ関連セミナーにいくつか参加したことがありましたが、英語でのレクチャーを理解できるだけで、日本国内ではまだ一般化していない技術や攻撃手法などをいち早く学ぶことができます。私の場合、有償セミナーに参加することが多かったのですが、英語で受講できれば、SANS、OffSec、Black Hat、DEF CONなどの世界的なトレーニングにも手が届くようになります。この経験は、今の仕事にも非常に役立っています。

もしこれを読んでいる方が、セキュリティエンジニアとしてより専門性を高めたいと考えているのであれば、まずはリスニングだけでも構いませんので、英語を少しずつ鍛えていくことを強くおすすめします。「英語ができる=強みになる」ではなく、「英語がわからない=もったいない」時代に来ているのではないかと思います。なお、具体的にどのサイトや教材が有益かについては、また別の機会に記事としてまとめる予定です。

中堅・中小企業の情報システム担当者が情報を適切にキャッチアップするのに有効な方法はありますか?

中堅・中小企業という条件はありますが、セキュリティ情報のキャッチアップに関しては、企業規模にかかわらず共通して重要な姿勢と習慣だと考えています。

例えば、最低限として、IPA(情報処理推進機構)や JPCERT/CC、JVN(Japan Vulnerability Notes) などの公的機関の発信する情報には、定期的に目を通すようにすると良いと思います。特にゼロデイ脆弱性やセキュリティパッチ公開直後のような情報は、速報性が求められる場面もあるため、日常的にアンテナを張っておくことが大切です。ほかにもセキュリティベンダーのブログやホワイトペーパーをRSS登録して流し読みしたり、Xなどで信頼できるセキュリティ研究者や団体の情報をフォローしたり、もし体制構築のリソースがあれば、Google アラート等を使って、「脆弱性+製品名」や「CVE」などのキーワードで情報を自動収集することもできそうですね。個人的にはエンジニアの駆け出しのころから、piyokangoさんのpiyologは見ておりました。

個人的に興味を持っているセキュリティ関連のトピックはありますか?

今はレッドチーム力を追求しているので、EDR回避やマルウェア分析などに興味がありますが、個人的には今後ブルーチームの重要性や可能性はますます高まっていくと考えているので、フォレンジックやインシデントレスポンスといった、防御側のスキルも今後は積極的に磨いていきたいと考えています。

サイバーセキュリティ業界の課題

世の中サイバーセキュリティ人材が不足しているということについて、どのように思われますか。

よろしくはないと思いますが、中々忍耐力が必要な仕事ですよね。また「報われない」仕事でもあると思います。サイバーセキュリティは守られていて当然と考える人も多いですから、何かあった時にはえらいこっちゃですよね。自分が情報システム担当だった時代も、アンチマルウェア製品が影響して、会社のアプリが開かなかったときは、「どうなっているんだ」というコメントを複数方面からいただきました。

セキュリティエンジニアは社会の根幹を担う大切な仕事であることと、その人たちの社会での役割が、もう少し認知されるようになれば良いと思います。また最近では、サイバーセキュリティ人材に向けたリスキリング等の国からの補助金制度がありますので、このような制度の認知がもう少し広まれば、少しは状況が変わるのかなと期待しております。

中堅・中小企業へのメッセージ

セキュリティ対策で、企業が陥りやすい点や見落としがちな点があれば教えてください。

「セキュリティ対策=製品を入れればおしまい」と考えている企業が多い、という点はあると思います。最近で言えば、NGAVやEDRなどの製品の重要性が叫ばれていますね。当然このご時世、最低NGAVが無いとセキュリティインシデントのリスクは高くなってしまいますが、そうは言っても、これらの製品を導入したら万事解決ではありません。攻撃者は攻撃者で常に未知の脆弱性をつく攻撃を行おうとしています。

一番大切なのは、ツールだけに依存しないセキュリティ体制の構築であり、1つには有事の際のエスカレーション体制や外部公表体制などが整っているかどうかということです。「いつかは必ず攻撃される前提で準備を進める」ということが非常に大切です。特に、中堅・中小企業の場合は、依然として経営層の方がサイバーセキュリティ関連に直接携わっていないケースも多いです。そのような会社は、どうしても有事の際の対応は後手に回ってしまうため、まずは経営層の方主導での体制構築が喫緊の課題ですね。サイバーセキュリティラボでも、経営層の方に上申しやすいような記事やセミナーなどの資料も掲載していく予定です。

最後に、全国の中堅・中小企業のシステム担当者に向けて、メッセージやアドバイスをお願いします。

私もかつては情報システムを担当しておりましたので、情報システム担当者の業務の大変さは痛感しております。人的リソースの問題で、一人情シスのような形になっていることも多いのではないでしょうか。ほかにも経営層の方もサイバーセキュリティ対策に何も関与してくれない場合もあると思います。そんな中でも一生懸命勤務されている皆様は大変すばらしいと思います。

現状、サイバー攻撃が激化しており、地政学的要因も相まって、今後さらに中堅・中小企業などを含めた攻撃のターゲットが増えることは間違いないとされています。人的、予算的な課題もあったりする中で、改めて一番大切なのは、「いきなり完璧を目指すのではなく、できる範囲の対策を一歩ずつ行う」ということです。

まずはこの機会に現状の見直しを行っていきましょう。退職者のアカウントが残っていないか、多要素認証が設定されているか、そもそも守るべき資産の把握ができているのか。

課題の洗い出しから、短期、中期、長期的に改善すべき項目を精査し、今後の活動指標として言ってください。

サイバーセキュリティラボでは、予算の問題がある会社に対しても、実用的なサービスの提供や、今後の体制構築(ISMS取得等)にお役立ていただけるような記事やセミナーの開催を進めてまいりますので、今後ともご贔屓のほど何卒よろしくお願いいたします。

インタビュアー