資産は筒抜け!「InfoStealer」があなたの全情報を抜き取る手口、見せます!

はじめに|InfoStealerとは?なぜ注目されているのか?

近年、企業や個人が直面する情報漏えいのリスクはもはや単なる「パスワードの漏えい」だけでは語れなくなってきました。

攻撃者はログイン情報だけでなく、スクリーンショット、キーボード入力、クリップボードの中身、Cookie等セッションのトークンなども標的としています。さらに、それらの情報をもとにした二次的な攻撃展開が極めて高速に行われるケースも増加しています。

こうした情報窃取型の攻撃の中心に位置するのが、InfoStealer(インフォスティーラー)と呼ばれるマルウェアです。このタイプのマルウェアは、一度実行されるとユーザーの操作を監視し、バックグラウンドで機密情報を静かに収集・送信することができます。最近ではファイルレス化やEDR(エンドポイント検知と応答)の回避といった高度な手法も使われるようになり、従来型のセキュリティ対策では検知・防御が難しいケースも少なくありません。

本記事ではInfoStealerの基本的な特徴と動作例を解説し、今後の対策を検討するうえでの第一歩となる情報をお届けします。

※ファイルレスやEDR回避技術、多要素認証の詳細については別記事にて取り上げる予定です。

InfoStealerの歴史と進化

最近になってよく耳にする「InfoStealer」ですが、実はこれは新しい概念ではなく、20年以上前から存在していた情報窃取型マルウェアの系譜の一部です。

2006年には「Zeus」と呼ばれるマルウェアが登場し、オンラインバンキングのアカウント情報などを標的とした情報窃取を開始しました。これを皮切りにさまざまな亜種が誕生し、2000年代後半には「情報を盗むマルウェア」というカテゴリ名がセキュリティ業界で定着し始めたと言われています。

その後、SNSやクラウドサービスの普及に伴い、個人や企業のデジタル資産が拡大するにつれて攻撃手法も複雑化しました。2020年以降はGUI操作対応、EDR回避など、攻撃者にとって極めて扱いやすく、強力なツールへと進化しています。2025年現在、InfoStealerは初動の侵入手段としてだけでなく、横展開や二次攻撃の起点としても活用される存在になっています。

InfoStealerが実際に盗み出している情報についても、近年の傾向が見え始めています。直近では以下のようなサービスがInfoStealerに狙われたアクセス情報の上位として報告されています。

- accounts.google.com

- facebook.com

- roblox.com

- login.live.com

- instagram.com

特に1位の accounts.google.com は、Google Workspace をIDaaSとして利用している企業が多いことを考えると、認証情報の漏えいがそのまま組織全体のクラウド資産へのアクセスにつながる可能性があり、極めて重大なリスクとなり得ます。

年代 | 出来事 |

|---|---|

2006年 | Zeus登場 音らにンバンキングのアカウント情報などを狙うinfoStealerの草分け的存在。 |

2007年頃 | Zeusのコードが流出し、多くの亜種が誕生し始める。 |

2008年 | Koobface登場 SNS経由で感染を拡大。リンク型の拡散手法が主流に。 |

2010年代 | Azorult、FormBook、VidarといったMaas型の登場。 盗む対象が多様化。 |

2020年以降 | RedLineやRaccoonなど、新世代のInfoStealerが拡大。 低価格なMaas型として流通。GUI操作で用意に使用可能に。(日本も標的)。 |

2024年-2025年 | InfoStealerが、Botnetなど他のマルウェアにも標準搭載されるように進化。 初期侵入→情報収集→横展開の起点に。 |

InfoStealerの動作デモ

次に教育・研究目的で作成されたシンプルなInfoStealerコードを用いて、感染端末で何が起こるのかをデモ的に紹介します。

このコードは以下の3つの機能を備えています。

- ユーザーのキーボード入力の記録(キーロガー)

- 画面全体のスクリーンショット取得

- クリップボードの内容の収集

これらはすべてバックグラウンドでユーザーに気づかれずに行われます。一定時間ごとにループ処理で実行され、たとえば「3秒に1回新しい情報をファイルに保存する」といった動作が継続します。取得されたデータは、Keys.log、 screenshot_1.png、 clipboard_1.txt などの形式で指定ディレクトリに蓄積されます。

内部構造は Python と PyInstaller などの標準的なモジュールを用いた平易なものとなっており、高度なプログラミング知識がなくても作成可能です。

実際にはこれよりもはるかに高度なInfoStealerがダークウェブで販売されており、EDRを回避する設計や、感染後に即座に情報を外部へ送信・販売する機能を備えたものも存在します。

それでは順を追って見ていきましょう。

※本活動はすべて教育・啓発を目的とし、法令を順守した内容に限定して実施しております。作業は仮想環境内で完結しており、外部との通信も無効化しております。

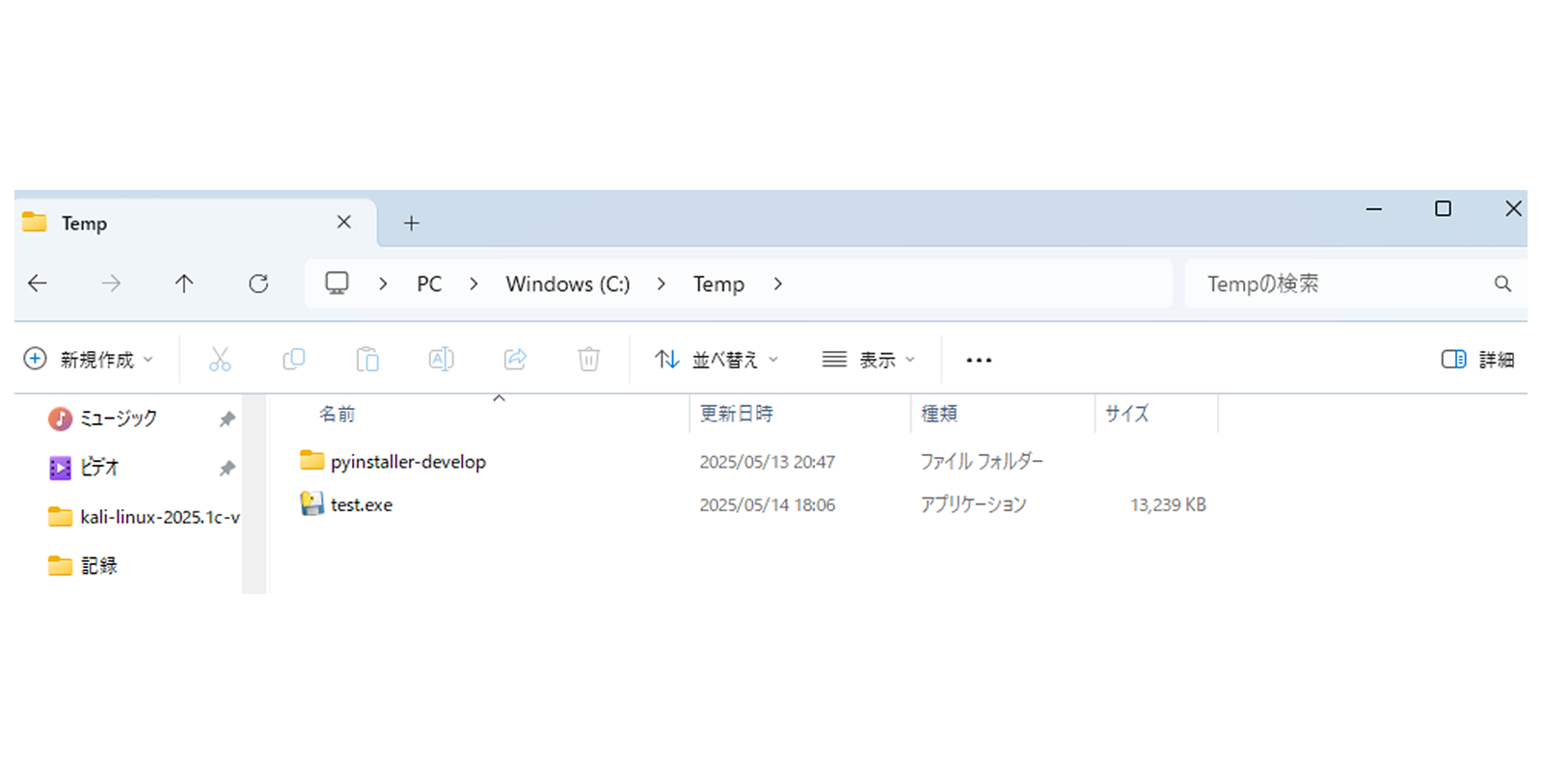

①まずはデモ用に仮想環境上に配置したファイルを起動します。

②表面的には何も起こらないように見えますが、裏側ではInfoStealerがプロセスとして起動し、情報収集が始まっています。

③この状態で認証情報を入力したり、機密文書を開いたりすると、それらの情報がすべて記録・取得されていきます。

④情報がファイルとして保存されている。

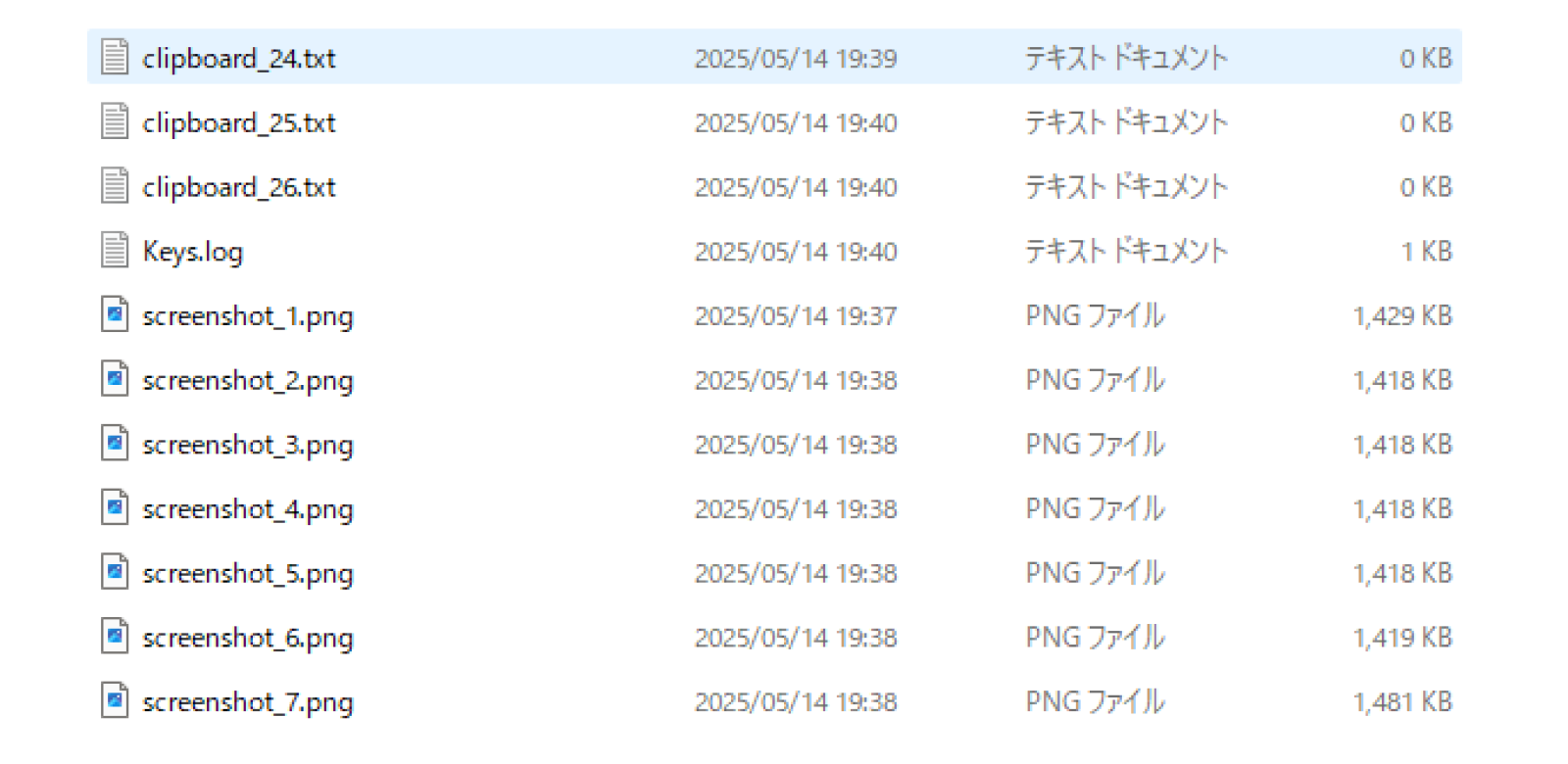

実際に取得されたデータは、以下のようなファイルとして保存されます。

- Keys.log:キーボードから入力された内容(ログインIDやパスワードなど)

- screenshot_?.png:画面のスクリーンショット画像

- clipboard_?.txt:クリップボードに一時的に保持されたテキスト情報

これらのファイルは指定されたディレクトリ内に保存されており、今回は約3秒ごとに新たなデータが自動で追加される設定になっています。

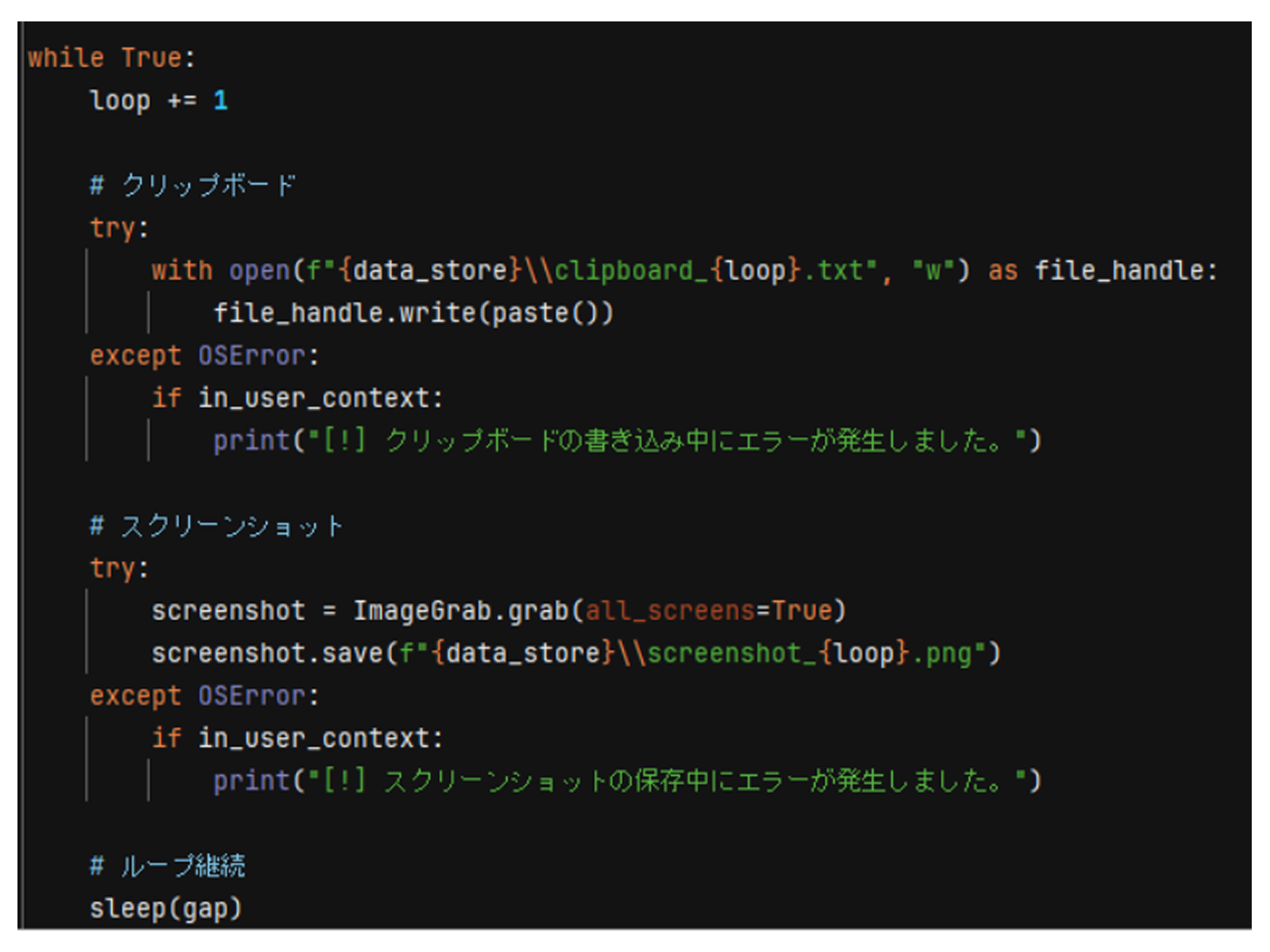

次のキャプチャは、InfoStealerがパソコンで入力されたキーの情報や画面のスクリーンショットをどのような仕組みで盗み取っているかを示した実際のコードの一部です。

実際、Pythonでは

Image.grab() ※1

のようなモジュールが標準的に利用可能であり、InfoStealerに類似した動作を持つマルウェアも比較的容易に作成できてしまいます。たとえば Python では

write(paste()) ※2

によってクリップボード内容を取得でき、

ImageGrab.grab() ※3

によってスクリーンショットを撮ることも容易です。さらにこれらを数秒間隔のループで繰り返すだけで、シンプルながら有効な情報窃取ツールが完成します。

※1、※2、※3:プログラム内での表記及び関数を意味します。

※本記事では、倫理的観点およびセキュリティ上の配慮から、コードの一部のみを抜粋し、セキュリティ製品のバイパスに関わる記述は割愛しています。

仮に、この test.exe がメールの添付ファイルやUSBメモリ経由で社員のPCに保存されてうっかり実行されてしまったとしましょう。

- キーボード操作から入力中のパスワードや業務文書の一部が記録される

- スクリーンショットによって、未保存の設計図や社外秘の資料が抜き取られる

- クリップボードに一時的に保存された経費精算用のカード情報や社内システムの一時パスワードも取得されてしまう

このように日常の操作の中で扱われる重要な情報が、攻撃者の手にすべて渡ってしまう危険性があるのです。

さらに厄介なのはこうした動作が一切ユーザーに気づかれずにバックグラウンドで静かに実行されてしまうことです。実際の環境によっては Windows Defender などの標準セキュリティ機能が反応しないケースもあり、被害に気づかないまま情報流出が進行してしまう可能性もあります。

InfoStealerの進化と今後の脅威シナリオ

InfoStealerは、近年その機能性や攻撃手法が大きく進化しており、単なる「キーロガー」や「パスワード窃取ツール」の枠を超えつつあります。特に今後は以下のような特徴が見られるようになると予想されます。

機能のモジュール化・プラグイン化

近年のInfoStealerは機能がモジュール化・プラグイン化されており、攻撃者の目的に応じて自由に機能を追加・カスタマイズできる仕組みになっています。

たとえば、情報窃取機能に加えてEDR回避機能や自動実行の仕組み(永続化)などを、必要に応じて組み合わせて利用できるため、標的に最適化された攻撃が容易になっています。

特定クラウドサービスへの特化型

InfoStealerの中には Microsoft 365 や Google Workspace、Facebook 広告アカウントなど、特定のクラウドサービスに特化して資格情報を狙うタイプも確認されています。

これらは単なるログイン情報ではなく、業務用のSaaS管理権限や広告出稿アカウントといった高価値データを標的とするものであり、被害が企業活動全体に及ぶ危険性があります。

リアルタイムでの侵入・情報リーク

InfoStealerは「情報を盗んで終わり」ではありません。現在では盗んだ直後に攻撃者が即座にログインし、ネットワーク内での横展開を開始するといったリアルタイム侵入型の動きが確認されています。あるいは、窃取したデータが即座に自動リーク・販売されるなど、攻撃のプロセスそのものが高度化・自動化している点にも注意が必要です。

こうしたInfoStealerによる情報窃取は攻撃の始まりにすぎません。窃取された認証情報や個人情報、業務データは、その後さらに別の攻撃に転用されたり、ダークウェブで売買されて他の攻撃者の手に渡るといった、二次的・三次的な被害を生むことになります。

重要なのは情報窃取の段階で食い止めることと、盗まれた場合の対策を想定しておくことです。

※このような情報の二次利用については、別の記事で詳しく取り上げる予定です。

他人事ではない、静かに始まる大量流出

InfoStealerは、ユーザーが気づかないうちにPCへ侵入し保存されたログイン情報や自動入力データ、暗号資産ウォレット、スクリーンショット、さらにはクリップボードの内容までを密かに抜き取ります。2025年5月には認証情報1億8,416万件以上を含む47GB超のデータベースが無防備な状態で公開されていた事例が確認されており、そこには Gmail や Facebook、Microsoft 製品から政府系ポータルに至るまで世界中の幅広いサービスのメールアドレス、パスワード、ログインURLが含まれていました。このデータの出所は明言されていないものの、調査を行った研究者はInfoStealer型マルウェアによって収集された可能性が極めて高いと指摘しています。

感染さえしてしまえばユーザーの操作を待つことなく、内部に保存された情報が自動的に収集・送信されるため、被害が表面化する頃には既に甚大な情報が流出済みというケースも少なくありません。こうした見えない漏えいが、今や個人のアカウントのみならず、企業や政府機関にも深刻な脅威となっているのです。

InfoStealerに有効な対策とは?

InfoStealerのような高度なマルウェアに対抗するためには、多層的なセキュリティ対策の構築が不可欠です。近年のサイバー攻撃は、巧妙に既存のセキュリティ対策の盲点を突いて侵入し、静かに被害を拡大させていく傾向があります。そのため、どれほど対策を講じていても、「100%防げる」とは言い切れない現実があります。そうした中でもInfoStealerに対しては、以下のようなポイントを意識した対策が特に重要になります。

多要素認証(MFA)の導入

特に「認証コードを入力するだけ」の簡易なMFAではなく、端末に証明書などの認証要素を保持する方式(例:EAP-TLS)のMFAは、仮にIDやパスワードが盗まれても攻撃者がログインできない構造を作れます。セキュリティ対策が数ある中で今後はこの「多要素認証」が鍵となるセキュリティ対策が増えると予想します。

ただしMFAであれば何でも安全というわけではありません。方式によっては中間者攻撃によってバイパスされる可能性があるため、導入の際には認証方式の見直しが必要です。

※多要素認証の具体的な方式と選定ポイントについては、別の記事で詳しく取り上げる予定です。

情報漏えいの気づきと対応体制

どれほど防御を強化しても100%の防御は不可能です。だからこそ「漏れていないか」を定期的にチェックする仕組みも重要です。たとえば企業ドメインのメールアドレスやアカウント情報がダークウェブや地下マーケットで出回っていないかを監視することで、被害が拡大する前に早期対処が可能になります。

万が一情報漏えいが発覚した場合でも

- 該当アカウントの即時パスワード変更

- アクティブセッションの強制失効

- ログの調査

など、速やかな初動対応により実害を最小限に抑えることができます。

セキュリティ教育の徹底

どれほど堅牢な仕組みを導入しても、最後の砦は人であることが多いです。

不審な添付ファイルを開いてしまったり、警告を無視して実行してしまったりすれば、InfoStealerは容易に侵入します。そのため定期的なセキュリティ教育や標的型メール攻撃訓練を通じて、日常的な判断力の底上げが求められます。

InfoStealerはもはや単なる「古いキーロガー」ではなく、より巧妙で多機能な情報窃取型マルウェアとして進化を遂げています。本記事ではその基本的な歴史や仕組みや対策の考え方についてご紹介しました。

今後はInfoStealerが関与するサイバー攻撃の全体像や、より高度な手法、被害拡大のプロセスについても順を追って解説していく予定です。

執筆者