インシデントレスポンス(IR)、C/P-SIRTの重要性

本記事では、インシデントレスポンス(IR※1)、C-SIRT※2、P-SIRT※3の重要性について解説する。NIST Cyber Security Frameworkでいうところの「対応、復旧」に該当する。「対応、復旧」は攻撃が成立し、何らかの被害が出た場合を想定したものであり、リスクが顕在化して、あらゆる対策をすり抜けられて被害が発生している状況を想定したものであるため、柔軟な設計が求められる。また、C-SIRT/P-SIRTには、脆弱性対応など、より未然防止的な動きも求められるため合わせて解説を実施する。

※1 IR:Incident Response(インシデント対応)

※2 C-SIRT:Corporate-Security Incident Response Team(コンピューターセキュリティに関するインシデント対応組織)

※3 P-SIRT:Product-Security Incident Response Team(プロダクトの脆弱性に関するインシデント対応組織)

インシデントレスポンス(IR:Incident Response)

インシデントレスポンスの構造理解(SP800-61 rev3)

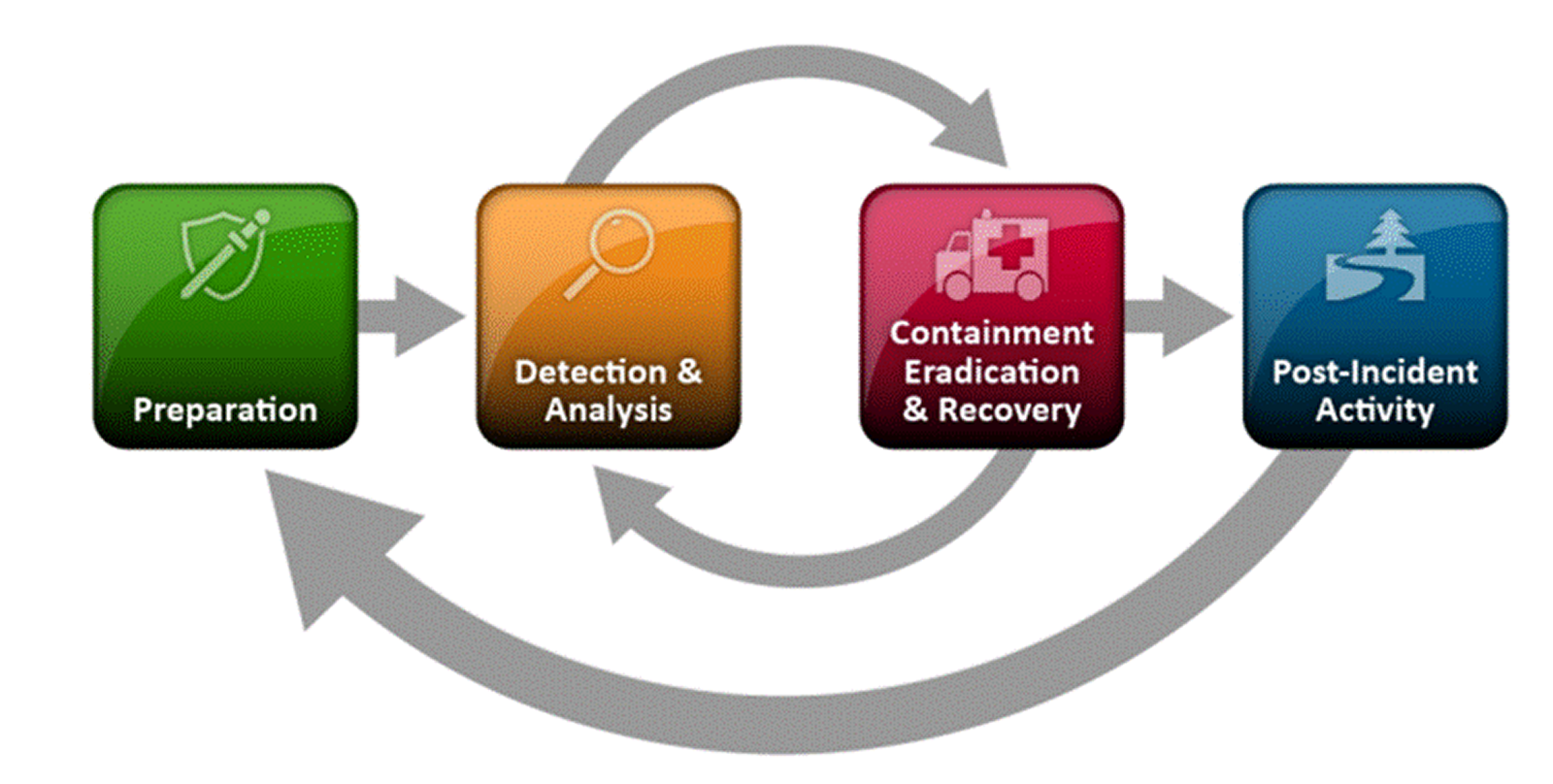

NISTはインシデントレスポンスに関して記したSP800-61を2025年に改定し、Revision 3を公開した。当該ガイドラインは以下のようなステップでインシデントレスポンスを捉えている。

Preparation:準備

インシデントレスポンスを迅速に行えるような環境づくり。AU※1ファミリーに従ったログの取得やSC※2ファミリーに従ったネットワーク管理、AC※3ファミリーに従ったアクセス制御などが該当する。特にログの取得はインシデントレスポンスに大きな影響を及ぼすため、必ず適切な質と量に着目して取得されたい。また、ネットワークとアクセス権限テーブルの制御は後に続く「Containment Eradication & Recovery:封じ込め/根絶、復旧」で重要となる。

※1 AU:Audit and Accountability(追跡)

※2 SC:System and Communications Protection(システム・ネットワーク保護)

※3 AC:Access Control(アクセス制御)

Detection & Analysis:検知&分析

エンドポイントやネットワーク上で何らかのインシデントの発生を検知し、それらをSIEM(Security Information and Event Management)やサンドボックスなどを用いて分析する。SC※1/SI※2ファミリーの解説を行った記事に記載した方法で、エンドポイントやネットワークでの異常を検出し、それらが確かにインシデントか否か、どの範囲が汚染されているのか、攻撃に用いられた手法はどのようなものかなど、幅広に分析を実施する。これらの分析は極めて専門的な知識を必要とするため、SOC(Security Operation Center)サービスなどを契約する企業も多い。また、インシデントレスポンスを支援する機能が搭載されたEDR/MDR/XDRやネットワーク製品、SIEMも数多く存在する。ポイントは、様々なアラートを横断的に解釈することであり、SIEMの活用は必須である。

※1 SC:System and Communications Protection(システム・ネットワーク保護)

※2 SI:System and Information Integrity(システム・ネットワーク監視)

Containment Eradication & Recovery:封じ込め/根絶、復旧

検知、分析した脅威に対して、被害範囲をこれ以上広げないための「封じ込め」と活動を停止させる「根絶」を実施し、被害を受けた範囲に対して「復旧」を実施する。封じ込めとは主に、マルウェア等が活動しているシステムをネットワーク上隔離したり、乗っ取られたアカウントの権限を剥奪するなどして、被害範囲の極小化を目指す行為である。その後、完全に活動を停止させるために、マルウェアプロセスの無効化、バックドアのクリーニング、侵入の原因となった脆弱性への対応など、インシデントの「根絶」を実施する。ランサムウェアなどによりファイルが破壊されている場合にはバックアップデータを元に復元作業を実施するなど、被害範囲の復旧も実施する。ただし、事後復旧は、インシデントが内部犯行だった場合なども視野に入れ、慎重に実施する必要がある。故意かどうかは別として、証拠が汚染される可能性があり、訴訟などに発展する可能性のある重大なインシデントの場合には復旧よりも証拠保全を優先する場合もある。

Post-Incident Activity:事後活動

発生したインシデントについて、原因や被害の全容などを分析し、再発防止策を取りまとめる。情報漏えいなどが発生している場合には、法令や契約等に基づいて、関係各所に適切な対応を実施する必要がある。上場企業の場合には、インシデントによって発生する特別損失等、決算への影響に関する情報を適切に株主等に公開することが求められる。また、原因や攻撃者の手法などを分析し、現状の守り方に対して、追加投資などの必要性を検討する。

セキュリティは大いなるリスクヘッジ

ここまでざっとインシデントレスポンスの流れについて触れたが、正直なところ、大企業であってもインシデントレスポンスを自社で完結させている企業は少ない。なぜなら、攻撃の分析や対応というのは極めて高い専門知識を必要とするからである。企業としての責任の範疇は「Preparation(準備)」くらいまでなのではないかと筆者は思う。インシデントの検出に必要な仕組みを導入して、それらのログの監視、インシデントの検知、対応、復旧までを個社で完結させることは不可能である。だからこそ、外部業者を活用する必要がある。餅は餅屋ということだ。

最近は中小企業向けに低価格で提供されるSOCなども多くなってきた。これは単に商流が大企業から中小企業に向いたというだけではなくて、事実、中小企業を標的とした攻撃が増加しているということを受け止めるべきなのである。セキュリティを単純にコストだと捉えている経営者がまだまだ多いが、セキュリティというのは大いなるリスクヘッジなのである。火災保険などと違って身の回りでリスクを実感しにくいというのと、経営者なら誰もが「ここが違う!」と思われる点として、金融商品としての性質は皆無なのである。

つまりサイバーセキュリティへの投資は、なんだかよくわからないリスクに対して、維持管理費を投入して、それに対するメリットはインシデントが起こらないと享受できないと捉えられがちなのである。そんな経営者は、セキュリティ製品を入れて、何らかのSOCを契約してみてほしい。半年も運用すればこれまでの考え方は全く持って変わるだろう。企業規模にもよるが、日々雨のように降り注ぐアラートや、それらに対して、あなたが寝ているときにも適切に対応し続けてくれるセキュリティ機器やSOCに対して感謝するだろう。意外にもセキュリティ投資というのは、多くのリスクに対して有効に働いているのである。

C/P-SIRT(Corporate/Product-Security Incident Response Team)

インシデントレスポンスを考えるに当たり、よく「C/P-SIRT」という言葉を目にすると思う。CはCorporate、PはProductを指し、SIRTはSecurity Incident Response Teamの略である。つまり、前述したようなインシデントレスポンスには会社としてのレスポンスと製品としてのレスポンスがあるということである。前述のSP800-61をベースとしたインシデントレスポンスはもっぱらC-SIRTの活動を想定している。つまり、会社の環境に対して起こったインシデントへの対応ということだ。

一方でP-SIRTというのは、自社製品に対して起こったインシデントへの対応を実施する組織を指す。例えば、貴社は何らかの製品を生産販売するメーカーだったとする。もしくはSIerなど、製品の一部を作っているとする。自社が作った製品に何らかの脆弱性が存在していて、それらを利用する消費者にサイバー攻撃の危険性がある場合に、P-SIRTはそれらの脆弱性情報を精査して、パッチを公開したり、製品の回収などを実施する。また、SaaS等の提供形態を取っている場合は、よりC-SIRTに近い動きとなる。自社が提供するSaaSにサイバー攻撃があった場合には顧客情報を守るためにP-SIRTとしてインシデントレスポンス活動を実施するのである。実は今P-SIRTの責任範囲が拡大しつつある。それはソフトウェア版PL法(製造物責任法)の必要性に関する議論である。

少々話が逸れるが、現行のPL法は有体物かつ動産しか対象とできない。これはつまり、自動運転の車が事故を起こした際に、ブレーキが原因であればPL法で裁けるのに対して、ソフトウェアのバグが原因だった場合にはPL法は対象とできない(ソフトウェアが組み込まれている有体動産に対して責任が問われる可能性はある)ようなものである。この状況を打破すべく、ソフトウェアに対するPL法の整備の必要性が世界各国で叫ばれているのである。これから先、P-SIRTの必要性は格段に上昇することは明らかである。IoTやIoEと言われて久しい世の中であるが、一方で製造業に従事する者にどれほどサイバーセキュリティに関する知識があるかと問われると、身の回りにある製品を疑ってみることも必要だと思わされるのである。

執筆者