【セミナーレポート】【2026年アップデート先取り】★3はこれだけで取れる!セキュリティ対策評価制度 事前網羅セミナー

サイバーセキュリティラボでは、中堅・中小企業向けに、サイバーセキュリティに関する情報発信の場としてセミナーを不定期開催しています。

2025年1月21日(水)には2026年度末頃に運用開始予定の「サプライチェーン強化に向けたセキュリティ対策評価制度(以下、「SCS評価制度」とする)」をテーマにセミナーを実施し、SCS評価制度の概要から★3を取得するための具体的な対応策までを解説しました。

本記事では、セミナーの内容を一部お届けします。

SCS評価制度の概要を知りたい、★3取得に向けて何から手を付けていいかわからないという方におすすめです。また、内容をもう一度深く理解したい、社内で共有したいというご要望にお応えし、本セミナーのアーカイブ配信とより具体的な★3取得へのプロセスについて解説動画の配信も予定をしていますので、あわせてご確認ください。

※本記事の内容は、セミナー開催時点の情報です。

講師

髙橋 拓実

株式会社USEN ICT Solutions

ITスペシャリスト

セキュリティ商材のプリセールス、社内システムエンジニアとしてのセキュリティ対策主幹業務を経て、ペネトレーションテスターや脆弱性診断士として従事。現在は、情報セキュリティスペシャリストとして、ITサービスの企画立案、コンサルティング対応、診断業務を行う。ISMSの認証取得支援にも携わり、セキュリティ分野で幅広い業務を担当。GIAC GWAPT、CEH、CHFIなどの専門資格を保持し、セキュリティ分野における高い専門性を証明。また、会議や商談において英語での会議通訳などの対応も執り行う。

中野 樹

株式会社USEN ICT Solutions

セキュリティ事業部 マネージャー

2008年USEN ICT Solutions入社。(当時:㈱USEN)13年にわたりICTサービスの営業活動に従事し、現在は同社のセキュリティプロダクト部に所属。営業経験で培った顧客視点とICTサービス全般の知見を活かし、セキュリティ商材の拡販に努める。お客様の信頼に応えられるよう、セキュリティに関する専門知識の習得にも日々邁進中。

SCS評価制度について

SCS評価制度とは

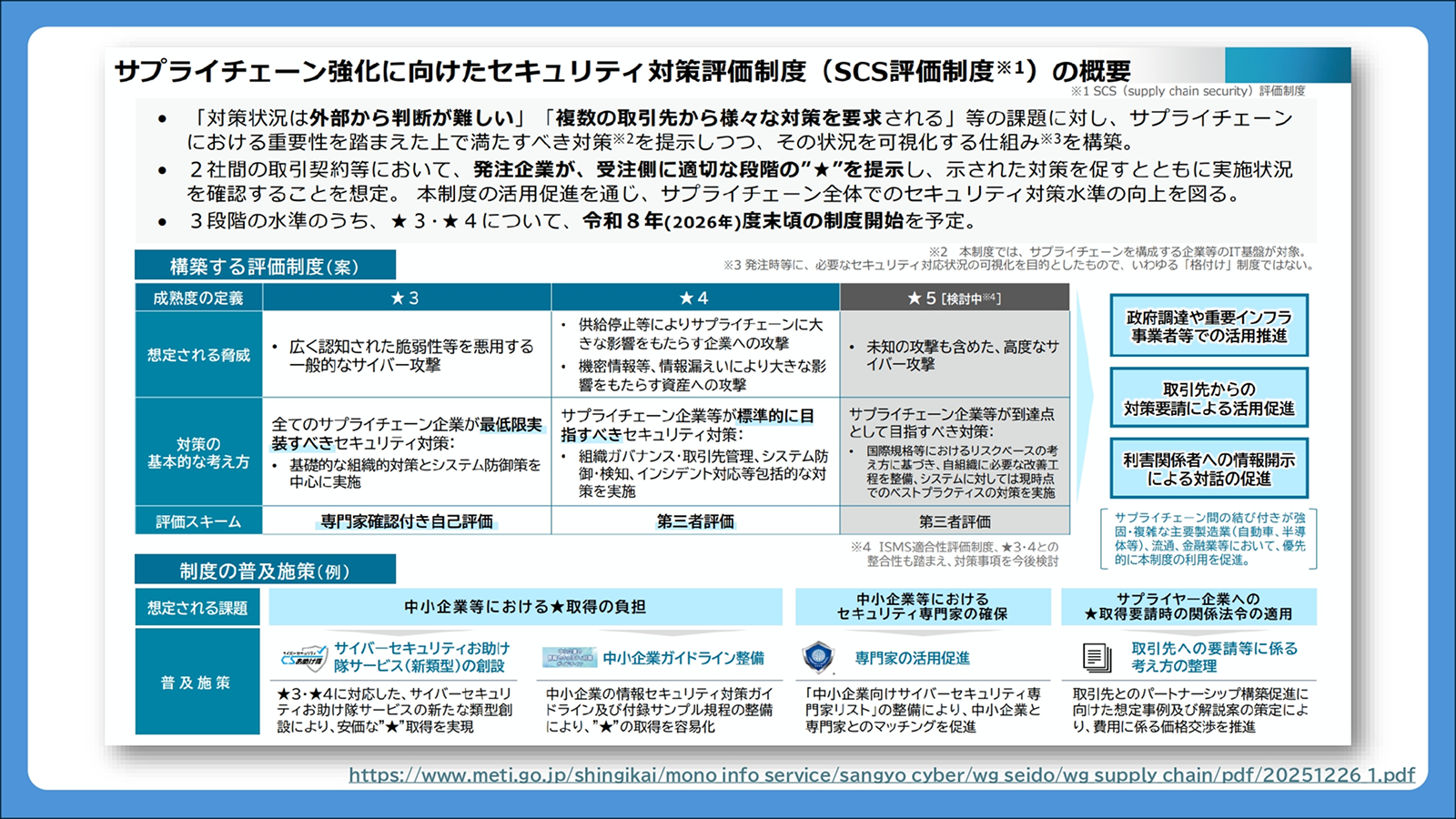

昨今、セキュリティ対策が手薄な中小企業を「踏み台」として悪用され、取引先全体へ被害を広げるサプライチェーン攻撃が増加し、自組織の被害が、取引先およびサプライチェーン全体のリスクに直結する可能性が非常に高まっています。そうした状況を受け、2025年4月に経済産業省が「サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ(以下、「中間取りまとめ」とする)」を発表しました。これは企業が基本的なセキュリティ対策を実施しているかを★1~★5の指標を定め、示された対策を促すとともに取引先の選定やサプライチェーン管理の基準として活用されることを目的としたサイバーセキュリティ対策の成熟度評価制度です。

SCS評価制度の必要性

経済産業省はSCS評価制度を「SECURITY ACTION」や「自工会・部工会ガイドライン」、国際標準である「ISMS適合性評価制度」等と相互補完的な制度として発展することを目指すと定義しています。そのため、他資格を取得済みの企業であっても、SCS評価制度に基づいた運用の実効性が、より一層問われる可能性が高くなると予想されています。

2025年12月発表のアップデート概要

2025年12月、経済産業省はSCS評価制度の運用開始に向け、2025年4月時点で発表された中間取りまとめの検討内容をより具体化したSCS評価制度を発表しました。

現時点で確認できたアップデート後の概要については以下の通りです。

- 格付け制度ではない

- 令和8年度末(2027年3月頃)の制度開始予定

- 実証実験の結果を踏まえ、評価基準が見直される可能性がある

- 認定の取得は任意

本セミナーの性質上★3の評価内容に焦点を当てていきたいと思います。

★3の概要

★3の立ち位置

経済産業省は、★3は一般的なサイバー攻撃を防ぐための「最低限実装すべきセキュリティ対策」と公表しています。そのため、今後、取引先選定の重要な指標として活用される可能性が非常に高まっています。

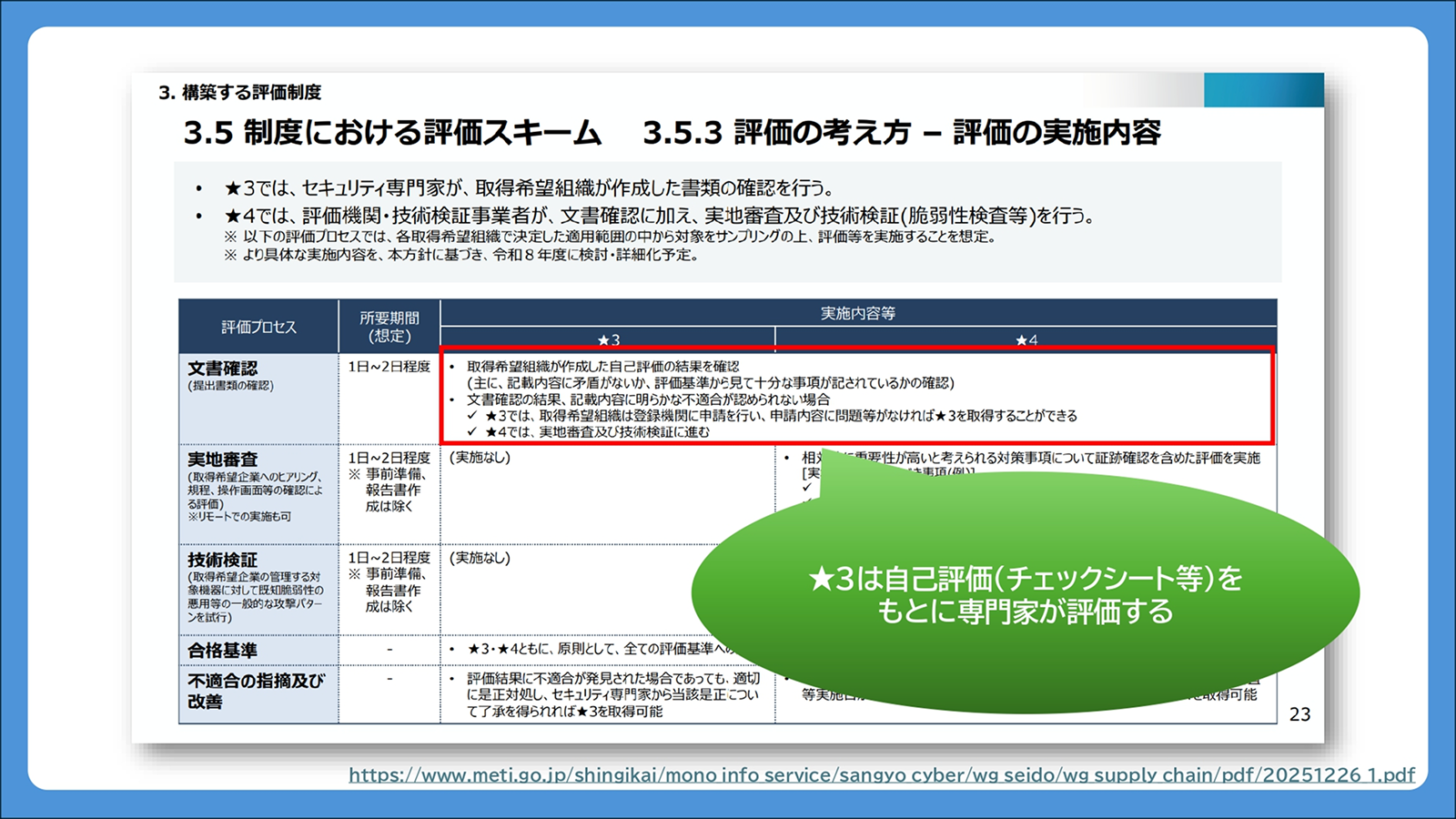

★3の評価スキーム

SCS評価制度は、企業自らが作成した「自己評価シート」を、ITやセキュリティに関する高度な知見を持つ人材が厳格に審査・確認するスキームを採用しています。社内外問わずそういった専門家による客観的な裏付けを行い、その対策状況を宣言する仕組みです。なお、評価の鮮度と信頼性を維持するため、有効期間は1年間としています。

★3を満たすべき3つの必須ポイント

2025年12月のアップデートに伴い、評価基準がより細分化されました。

そのため、項目数は25から83へと大幅に増加しましたが、今回はその中でも★3取得に向けた3つの必須ポイントに絞り具体的な対応策を解説していきます。

1.資産と認証管理

★3を取得のための全83項目のうち約40項目が集中している領域です。ここでは、「現状の可視化」と「野放し状態の撲滅」が求められています。

具体的な対応策は、以下の通りです。

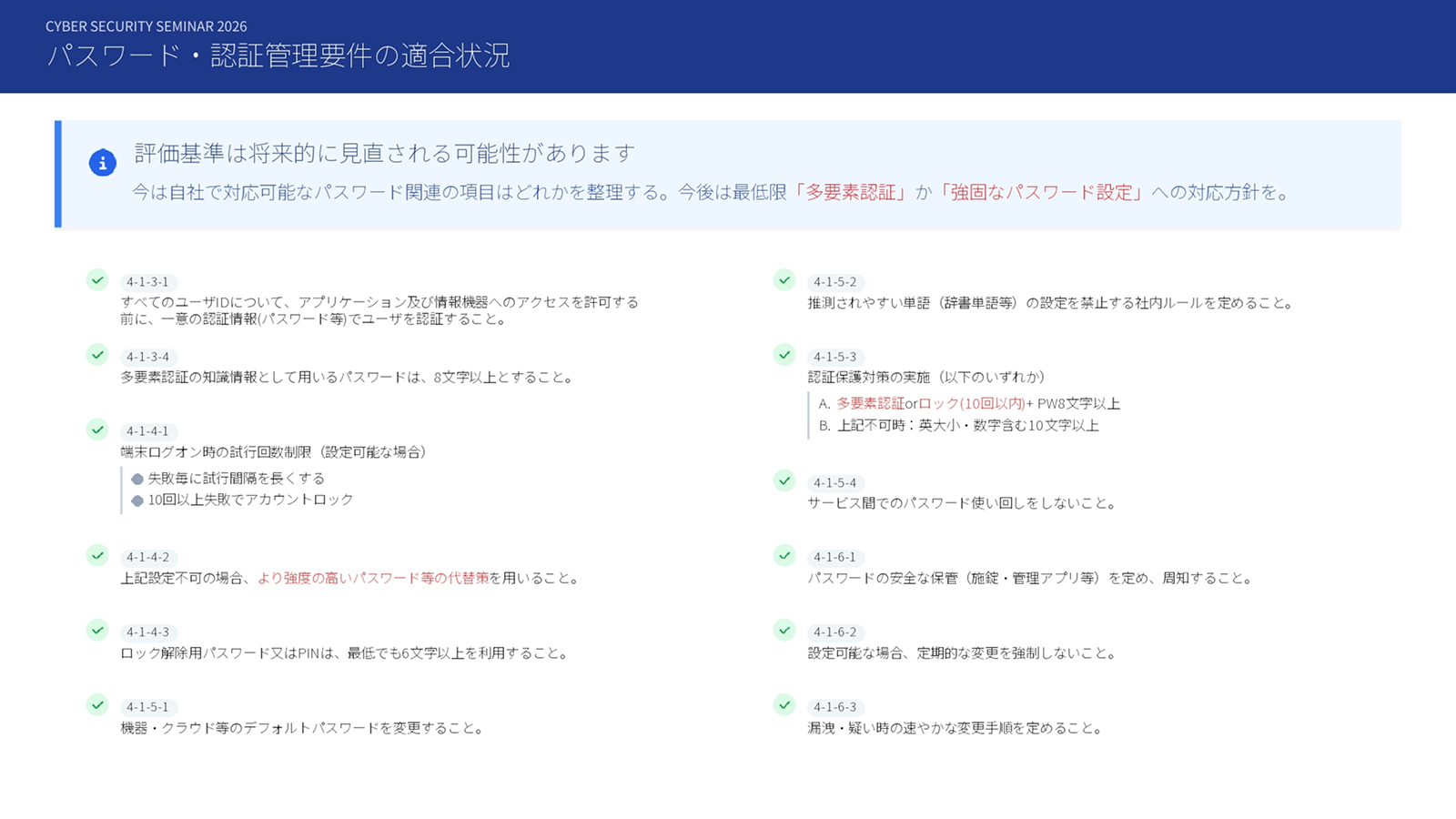

パスワードポリシーの策定および見直し

まず、SCS評価制度で規定されたパスワードの設定条件12項目への適合状況を確認します。

パスワードの変更に伴うシステム等の改修が困難な場合は、現時点で「対応可能な項目」を棚卸し、不足分を補うために下記いずれかの代替策への切替えが必要です。

- 多要素認証(MFA)の導入

- より強固なパスワード設定(長尺化など)の徹底

また、代替策への切替えが難しい、要件を満たせない項目があるという場合は以下の要素を明確に定めておく必要があります。

- リスク分析:満たせない項目によるリスクをの把握

- 暫定対策:代替策の実施までのリスクをどう補完・軽減するか

- 改善ロードマップ:いつまでに、どのように恒久対策を行うか

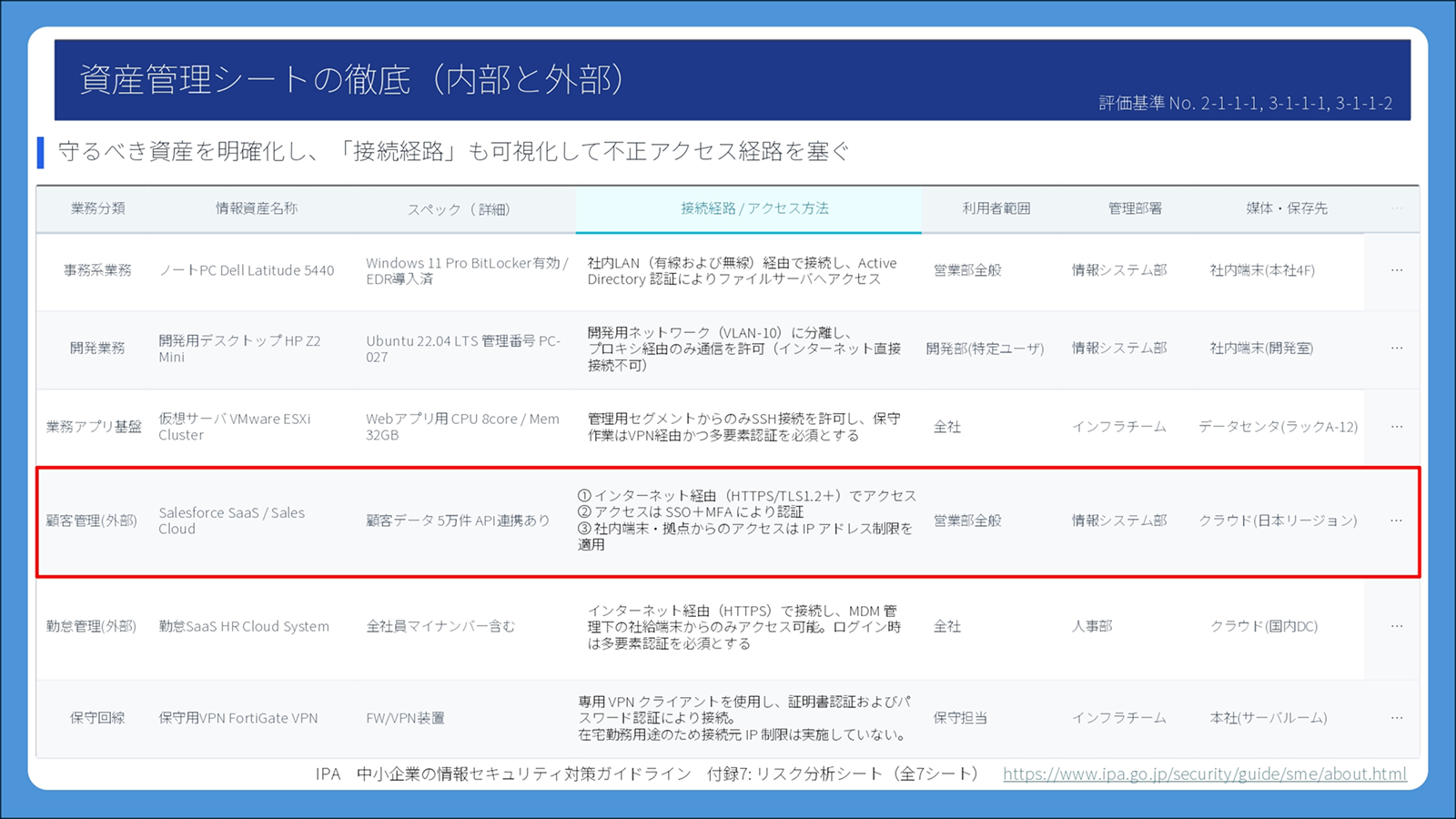

資産管理台帳の整備(外部)

次に「内部資産」と「外部資産」の再定義した「資産管理シート」の作成が必要です。

特に外部からの接続経路を含めた「攻撃の足がかりとなり得る箇所」を洗い出し、管理対象に組み込むことが求められています。

管理者 ID・権限管理の厳格化

加えて「資産管理シート」には申請制・期限限定の運用記載を徹底し、定期的な棚卸しで権限を適正に管理することが必要です。

- 権限レベル・アクセス範囲・棚卸記録等を含めた管理台帳作成

- 申請制による高権限の付与

- 利用範囲・期限の限定運用

- 定期的な権限棚卸しの実施

- 「開発環境」と「本番環境」の権限分離及び役割分担表の作成

2.インシデント対応体制の構築

この領域では、自社におけるインシデントの定義を明確化し、「発見から復旧、最終報告まで」の5段階を漏れなくカバーできる体制を整えることが求められています。

具体的な対応策は、以下の通りです。

インシデント対応基本方針の策定

自社におけるインシデント(不正アクセス、情報漏えい等)の定義を明確にし、「発見・報告」「初動対応」「調査・対応」「復旧」「最終報告」の5段階において「誰が何をするか」を定めた方針書を整備する必要があります。また、方針書は常時提示できる状態にしておくことが求められます。

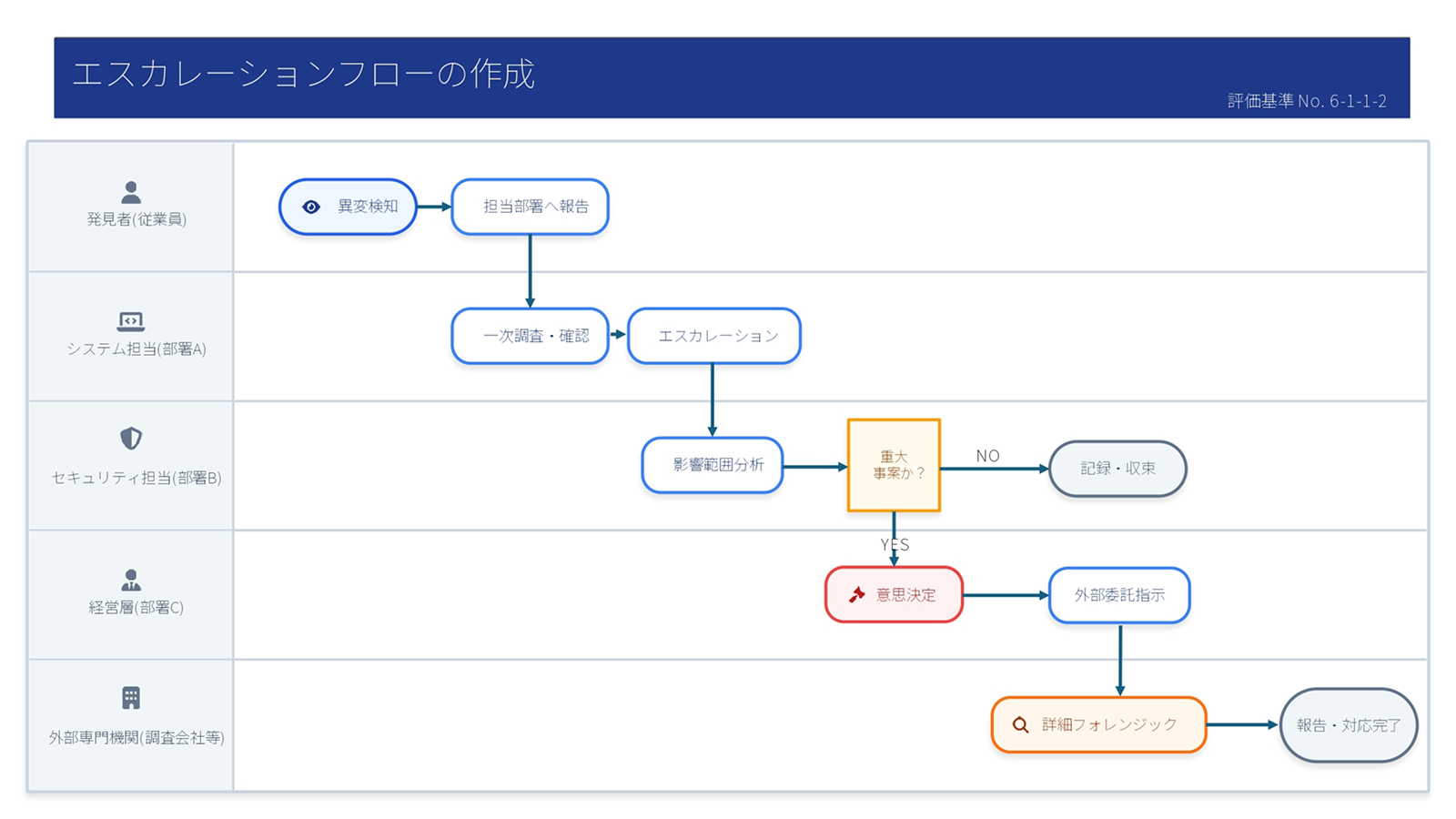

連絡体制の明確化

有事の際の連絡ルートを可視化した「エスカレーションフロー図」を作成し、報告の宛先を明確化します。

インシデント発生時の対応に係る従業員教育

全従業員を対象に、「怪しいと感じた際の行動」や「PCの電源を切らない等の禁忌事項」に対して、正しい報告手順についての教育を定期的に実施します。教育ツールに指定はありませんが、受講記録を残しておくことが必須です。

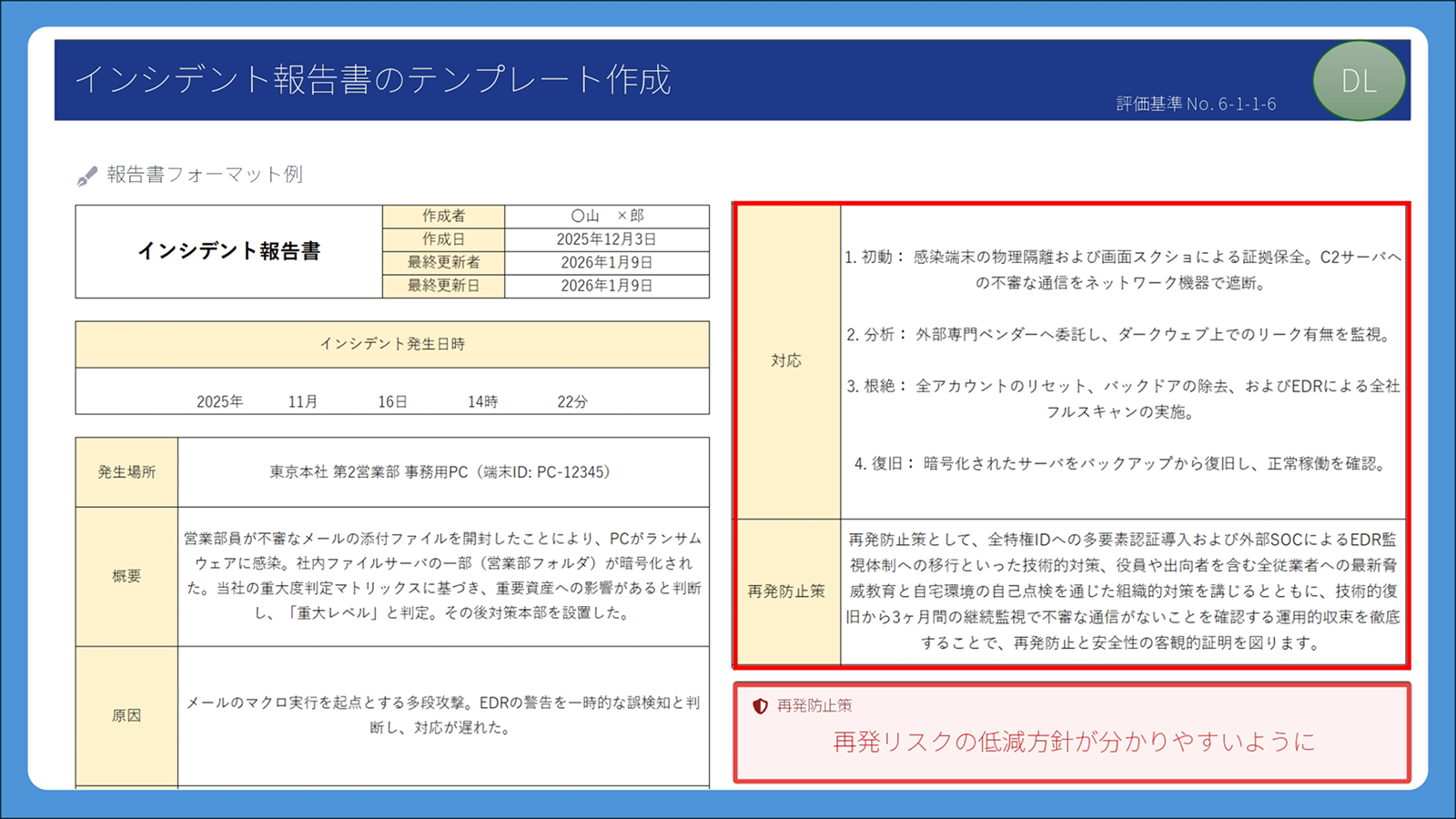

インシデント報告書のテンプレートの用意・提出可能な状態を維持

インシデント報告書は、発生状況や原因だけでなく、具体的な「再発防止策」や「実施期限」を記載できる項目を設けることが必須です。単なる記録にとどめず、組織として恒久的な対策を講じ、その進捗を管理できる実効性のあるひな形を準備しておく必要があります。

3.外部サービスの管理

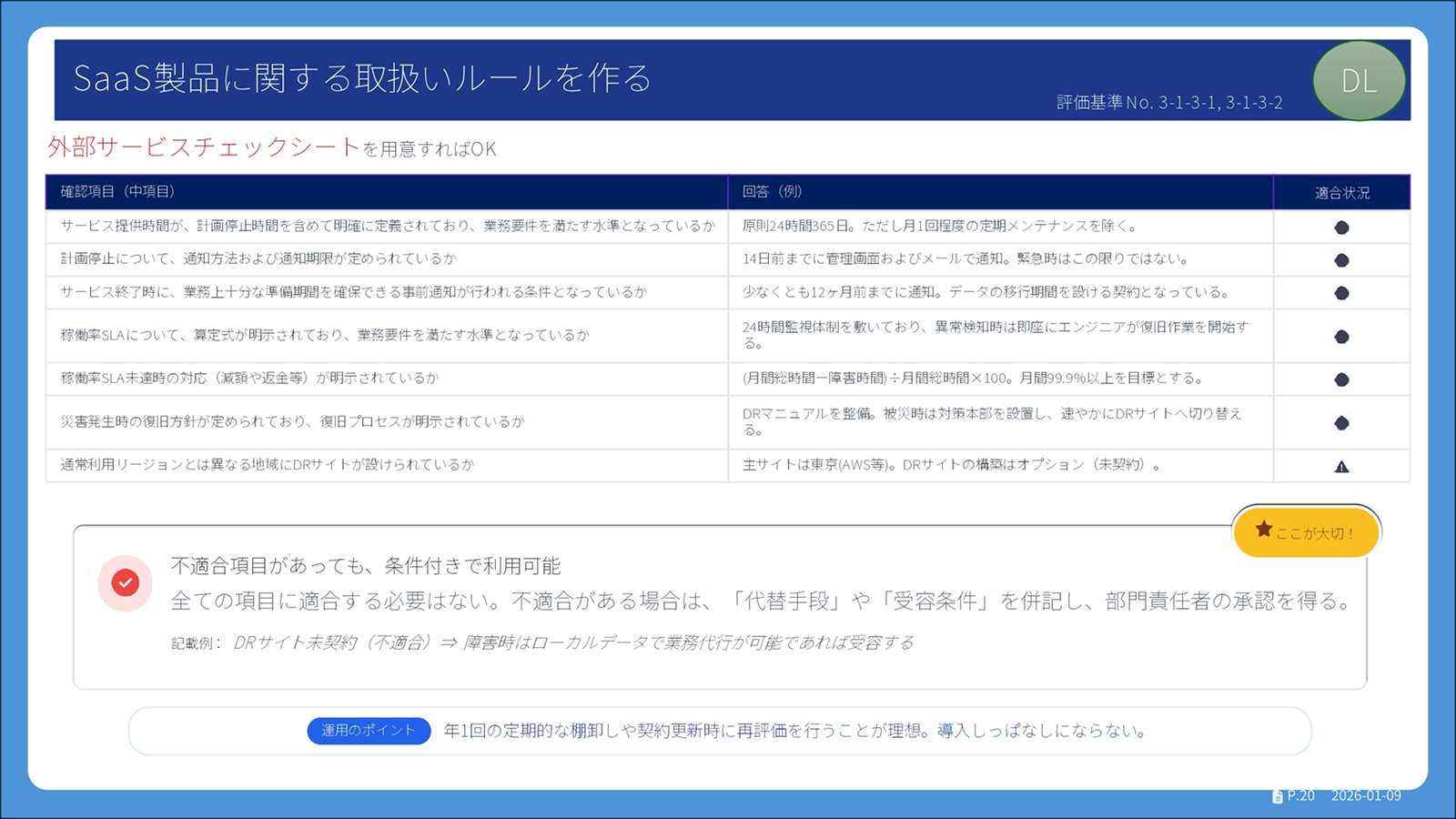

★3を満たすための項目では、SaaSなどの外部サービスを導入する際、利便性だけで導入を決めるのではなく「組織としての承認プロセス」と「安全性の確認」が求められます。

外部サービス利用チェックシートの用意

外部サービスの選定時には、セキュリティ要件(SLA、データ所在国、バックアップ体制等)を確認するための「利用チェックシート」の用意が必要です。また、導入にあたっては、外部事業者と機密保持に関する合意を取り交わすとともに、社内での正式な承認プロセスを経ることが必須です。

基準未達時のリスク判断と代替策の策定

社内で定めた要件を満たせないサービスを利用する場合は、「不足している要素は何か」「それを補う代替手段は何か」を明確にし、社内でリスク許容の合意を得る必要があります。その際、改善に向けた具体的な対応方針や暫定措置を定める必要があります。

外部提供のひな形・資料の活用

今まで解説してきた★3取得に向けての現状確認や対応策を定めることが難しい場合は、IPA(独立行政法人情報処理推進機構)や経済産業省、JINSA(特定非営利活動法人日本ネットワークセキュリティ協会)が公開している無料テンプレートの活用を推奨しています。すでに標準的な項目が網羅されているので、それらをベースに自社のルールに合わせて調整することで、効率よく、かつ漏れのない規程を整備することが可能です。

団体名 | テンプレートを公開しているページ | テンプレート名 |

|---|---|---|

IPA(独立行政法人情報処理推進機構) | 付録2:情報セキュリティ基本方針(サンプル) | |

経済産業省 | 【参考資料2】各種契約書等の参考例 | |

JINSA(特定非営利活動法人日本ネットワークセキュリティ協会) | 情報セキュリティポリシーサンプル改版概要 等 |

外部サービスの利用

サイバーセキュリティラボを運営するUSEN ICT Solutionsでは、★3の取得に向けたサービスを提供しております。

手が付けづらいガバナンス整備には「ガイドライン対応サポートアカデミー」、IT資産管理には「LANSCOPE」など多彩なソリューションを展開しており、IT運用とセキュリティ対策の両面から最適な環境づくりに向けたサービスをご提案いたします。

「ガイドライン対応サポートアカデミー」とは?

「ガイドライン対応サポートアカデミー」は、複雑なセキュリティ指針への対応を専門家が支援するプログラムです。自社の現状を診断した上で、具体的な設定や運用手順までレクチャーが可能です。専門知識がなくても最短ルートで法令や業界基準に適合した体制を構築できます。

LANSCOPEとは?

「LANSCOPE」は、PC・スマートフォン・タブレットのIT資産管理やセキュリティ対策、操作ログ管理を一元的に行えるツールです。社内外のデバイスを一元管理でき、リモートロックなどの機能も持ち合わせているため、強固な情報漏えい対策と効率的なIT資産運用を可能にします。

- SCS評価制度の★3取得のためには、資産と認証関連及びインシデント対応の項目が4割以上

- SCS評価制度の運用開始までに、まずは「パスワードポリシー」と「資産管理台帳」の見直しから着手する

- 対応できない項目については、「いつまでに・どう対応するか」などの方針書を作成する

- 利用できるテンプレート、外部サービスは積極的に活用する

執筆者