セキュリティ対策の「見える化」が進む時代へ — 経済産業省が進めるセキュリティ格付け制度が開始する前に

経済産業省が進めている「サプライチェーン強化に向けたセキュリティ対策評価制度」いわゆるセキュリティ格付け制度をご存じでしょうか。この制度は、サイバーセキュリティ対策について、満たすべき各企業の対策を提示しつつ、実施状況を可視化することでサプライチェーン全体のセキュリティ底上げを目指すものです。

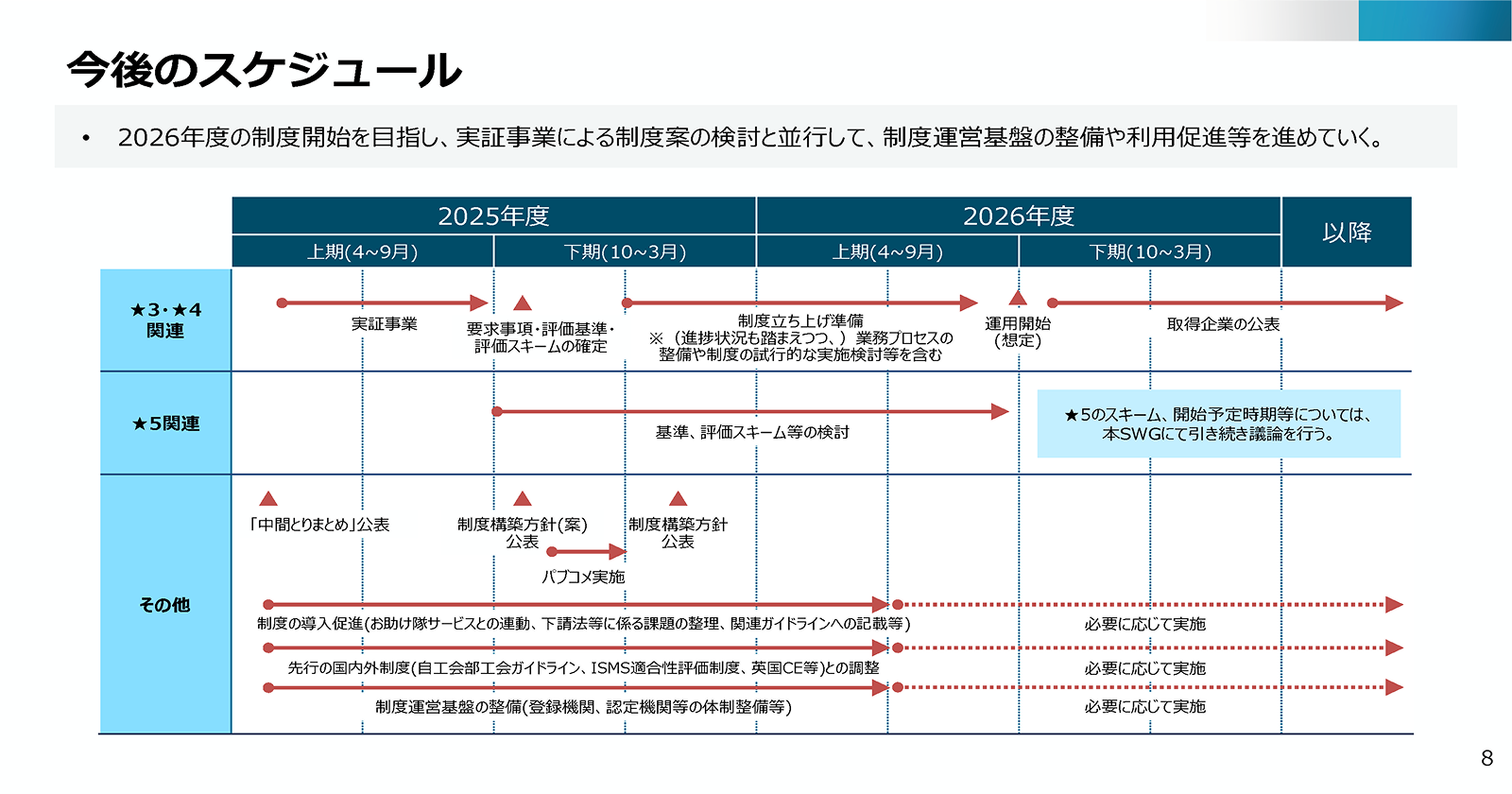

2024年4月に方針が発表され、現時点では2026年度の制度開始を目指し、実証事業等を通じた評価スキームの具体化や制度の利用促進のための施策の検討が行われます。2025年4月14日に中間とりまとめが発表され制度設計が具体的に見えてきました。中小企業が制度開始前に準備しておきたいことを解説します。

※本記事は、2025年4月14日に経済産業省により公開された「サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ」を参照しています。

背景と制度の必要性

近年、サプライチェーン経由のサイバー攻撃が増加し、企業間の取引においてもセキュリティ対策の信頼性が強く求められるようになっています。しかし実際には発注側は受注企業の対策状況を外部から把握しにくく、受注側も取引先ごとに異なる要求水準に対応する必要があり、双方にとって大きな負担となっています。このような課題を解決するために、企業のセキュリティ対策の水準を明確にし、可視化する仕組みとして「サプライチェーン強化に向けたセキュリティ対策評価制度」が検討されています。

制度の概要と評価段階(中間取りまとめより)

経済産業省は2025年4月14日、中間取りまとめを発表しました。現時点では評価基準は最終確定していませんが★3~★5の3段階で評価を行う構想が示されています。

★3 Basic | 自己評価(25項目)による基礎的なシステム防御策や体制整備の実施 |

|---|---|

★4 Standard | 第三者評価(44項目)による、組織的ガバナンスやインシデント対応を含む包括的な対策の実施 |

★5 Advanced(検討中) | 国際標準等を参考にしたリスクベースの改善活動と高度な技術対策 |

※上位評価は下位の内容を包括するものとされており、★3を取得していなくても★4を取得することは可能です。

想定される脅威 | 対策の基本的な考え方 | 評価スキーム | |

|---|---|---|---|

★3 |

| 全てのサプライチェーン企業が最低限実装すべきセキュリティ対策

| 自己評価 |

★4 |

| サプライチェーン企業等が標準的に目指すべきセキュリティ対策

| 第三者評価 |

★5 |

| サプライチェーン企業等が到達点として目指すべき対策

| 第三者評価 |

この評価制度により、政府調達や重要インフラ事業者での活用、取引先からの対策要請への対応、インシデント時のセキュリティ水準に関する情報共有が促進されます。

★4の取得に向けた準備と留意点

★4以上は「サプライチェーンセキュリティを重視する取引市場」における信頼性の新たな基準となる可能性があります。2026年の制度運用開始を見据えて、今から社内体制の整備を検討することが望まれます。未定の事項ではありますが、以下の資料の中で現時点での三つ星と四つ星において求められる具体的な項目が記載されております。

上記の資料情報からわかる★4以上に必要な対応を大まかなカテゴリーに整理すると、以下のポイントが挙げられます。

- 組織的なガバナンスの強化

- 取引先管理の徹底

- システム防御・検知の強化

- インシデント対応・復旧体制の整備

- 経営層への定期的な報告

組織的なガバナンスの強化

セキュリティリスクが経営に重大な影響を及ぼすことを理解し、情報セキュリティ委員会等の経営判断ができる体制を設置すること。

取引先管理の徹底

機密情報を共有する取引先の一覧作成や、取引先のセキュリティ対策状況の把握を行うこと。

システム防御・検知の強化

多層防御の実施や、ログの相関分析等により、サイバー攻撃の予兆やインシデントの発生を検知する体制を構築すること。

インシデント対応・復旧体制の整備

事業継続計画(BCP)の策定や、定期的なレビューを行い、迅速な対応ができる体制を整備すること。

経営層への定期的な報告

セキュリティ対策の実態や今後の対策推進計画を経営層に報告し、改善に向けた指示を反映すること。

★4以上で求められる「盲点」になりやすい対策

第三者評価が前提となる★4以上では、単なるセキュリティ対策の実施にとどまらず、「組織的なガバナンス」や「継続的な改善」が重視されます。以下は筆者が企業様と関わってきた経験や、筆者自身の情シスとしての実務経験を踏まえて洗い出した、「実際の運用の中で見落とされがちであり、現時点では十分に対応できていない企業が多いと考えられるポイント」です。2026年実施を目指すとのことですが、今から社内で検討、見直しをする上で、参考にしてみてください。

1. ログの取得・管理(半年以上の保存)

「半年分以上のログを取得・管理し、かつ分析できる体制」が求められています。取得はしていても容量制限や体制不足で半年以上といった長期間の保持や活用ができていないケースもありますので要注意です。

要求事項(案)

情報機器、情報システムに関するログを取得し、異常を検知するため、定期的にレビューを行うこと。

評価基準(案)

インシデント発生時に調査を円滑に行うために必要なログとして、以下を取得、保管すること※

【取得するログ(保管期間)/取得項目】

- ファイアウォールのログ(6カ月)/取得項目:日時、送信元IPアドレス、送信先IPアドレス ※取引先等と接続する閉域網の入口に設置されるものも含む。

- プロキシサーバのログ(6カ月)/取得項目:日時、リクエスト元IPアドレス

- UR-認証サーバのログ(6カ月)/取得項目:日時、接続元IPアドレス、ユーザID、成功/失敗

- 上記のログを脅威から保護するため、ログを保存するモノ、システムに「アイデンティティ管理とアクセス制御」において「重要な情報を取扱うと考えられるシステム」に課される要求事項(No.21)を適用すること

- 上記で取得、保管しているログのうち、認証サーバのログについては、月1回以上の頻度でモニタリングを実施し、不審な認証試行を検知すること

※クラウドサービスの利用も対象に含む

※クラウドサービスを利用する場合、利用するサービスによって取得できるログの種類や取得方法等が異なることが想定されるが、以下の保管期間の規則を満たせない場合は、クラウドサービス選定時に、それを許容できるかを判断すること

2. 経営層を含む情報セキュリティ委員会等の設置

★4では経営層が意思決定に関与する体制の有無が重視されます。何度か以前の記事でも記載していますが、セキュリティ対策を「情シス任せ」にすることはNGで、経営者を巻き込んだガバナンス構築と役割の明確化が必須になりそうです。

セキュリティ対策状況を定期的に棚卸し、見直しを行うこと。

以下の事項について、年1回以上の頻度又は必要に応じて、最新の内容となっているか等の確認を行い結果を見直しに利用すること

- セキュリティ対応方針、社内で運用するその他のセキュリティ関連ルール[No.5]

- 情報機器、OS、ソフトウェアの情報(バージョン情報、管理者、管理部門、設置場所等)の一覧[No.13]

- 自社の情報機器が存在するネットワークを対象として作成したネットワーク図[No.15]

- 情報資産(情報)を対象として定義した管理ルールの順守状況[No.16]

- 高い機密区分の情報資産(情報)に関する一覧表の内容[No.16]

- 退職や期間満了時における機密情報、情報機器等の回収状況[No.16]

- 役員、従業員、社外要員(派遣社員等)に付与等したアクセス権[No.25]

- 持込みルール及び持出しルールの内容や遵守状況[No.27]

- 教育や訓練の内容[No.27,28]

- 意識向上に係る教育・研修の内容[No.28]

- パソコンへのソフトウェアのインストール状況[No.42]

※[]内の番号は、対応する要求事項(★4)の番号を指す。

定期的に経営層へ対策実態に関する報告を行い、結果を対策の推進に反映すること。

- セキュリティ担当部署は、年1回以上、セキュリティを統括する役員(CISO等)、関係部門に対して、No.6にて求める対策等の見直しの結果を踏まえたセキュリティ対策の実態及び今後の対策推進計画を報告し、結果を社内部署と共有すること

- 報告に際し役員からの改善に向けた指示があった場合、セキュリティ担当部署は、当該指示内容を文書化、関係部門へ共有し、計画への反映や不備の是正等を実施すること

3. 外部情報との連携体制(Threat Intelligence:脅威インテリジェンス)

★4以上では「脆弱性情報」や「脅威情報」を収集し、それに基づいて能動的な対策立案ができているかが問われる様子です。自社内情報のみで完結している体制は評価されにくい可能性があることは勿論、自社の社員が能動的に情報を収集しているとしても、それを体系的にまとめていく必要がありそうです(セキュリティの脅威に関する定期教育も必要)。

脆弱性の管理体制、管理プロセスを定めること。

- 脆弱性情報の収集から対応まで担当部署の役割・責任を明確化すること

- 脆弱性情報/脅威情報を収集する情報源、ツール、頻度を定めること

- 収集した情報の対応要否判断基準、対応手順を定め、文書化すること

- 管理対象の情報機器における脆弱性の残存状況を把握すること

- 対応履歴を記録し、月次でチェックすること

ITやセキュリティを担当の職員に対して、最新の知識とスキルを維持するための教育・研修を実施すること。

- IT又はセキュリティを担当する部署の職員に対して、脅威及び対策の変化等、最新の知識とスキルを維持するための学びの機会を提供すること

- 上記取組みの実施状況を記録し、記録として保管すること

4. バックアップの実施と検証

バックアップは「あるだけ」ではだめで★4では「復元テストの実施(例:年1回)」や「オフライン保存の有無」まで問われる様子なので、復旧テストをきちんと実施しているという状況を可視化できるようにしておく必要があります。

- 事業継続上重要なシステムについて、復旧(システム再構築を含む)に係る目標等(No.45参照)に適合するよう、取得対象、取得頻度を定めてシステムバックアップを取得すること。

- 重要情報・システムについて、システム構築時、変更時、定期的(リスク応じて判断)に、定めた復元手順により、復元ができることを確認すること

因みにバックアップの対応は筆者が執筆した別記事でも紹介していますが、端的にまとめると以下の対策が重要になります。

- データを3つ保管(原本 + 最低コピーを2つ)

- 異なる2種類の媒体に保存(例:HDD + クラウド、NAS + SSD)

- 1つは社内LANから切り離して保管(遠隔地でのバックアップ)

今後のスケジュール

2026年度の制度開始に向けて、制度案の検討とあわせて制度運営のための基盤整備や利用促進に向けた取り組みが進められています。サイバーセキュリティラボでは、今後も「サプライチェーン強化に向けたセキュリティ対策評価制度」の最新動向について継続的に取り上げてまいりますのでぜひ引き続きご注目ください。

執筆者