【セミナーレポート】最近話題のXDRって結局何なのか?~端末から認証まで。XDRでサイバー攻撃の見える化~

サイバーセキュリティラボでは、中堅・中小企業向けに、サイバーセキュリティに関する情報発信の場としてセミナーを不定期開催しています。

2025年12月11日(木)には「Cybereason XDR」をテーマにセミナーを実施いたしました。クラウドサービスの普及やリモートワークの多様化により、従来の「境界型セキュリティ」は限界を迎えています。

本セミナーでは、HENNGE株式会社、サイバーリーズン合同会社、株式会社USEN ICT Solutionsの3社が、巧妙化するサイバー攻撃の現状と、ID管理(IDaaS)およびXDRを組み合わせた対策で攻撃の「見える化」について解説していきます。

本記事では、セミナーの内容を一部抜粋してお届けします。アーカイブ配信も行っておりますので、あわせてご確認ください。

※本記事の内容は、セミナー開催時点の情報です。

講師

折田 成冬 氏

HENNGE株式会社

高校卒業後、海外大学に進学し4年間の留学経験を経て、2022年にHENNGE株式会社に新卒入社。現在はパートナーセールス部門に所属し、USEN ICT Solutionsのパートナー営業を担当。営業活動に加え、新卒採用イベントの活動にも従事。

佐久間 輝 氏

サイバーリーズン合同会社

10年以上インフラ分野に従事し、サーバー、ストレージ、クラウド、仮想化、コンテナ技術などの経験を持つ。その後セキュリティ業界へ転身し、現在は「実効性のあるセキュリティ対策」を自身のミッションに掲げ、お客様への導入提案からパートナー様への技術支援、イベント登壇など幅広い活動を行っている。

野村 侑生

株式会社USEN ICT Solutions

東証プライム上場の独立系SIerに新卒で入社、システムエンジニアとして4,000人月を超える医療業界の大規模システム開発案件に参画。その後、医療機器メーカーで新規事業の立ち上げやクリニックの開業支援業務に従事する中で、医療機関で発生したセキュリティインシデントの対応を機にセキュリティ分野に身を投じる。現在は、中央省庁の調査研究業務で事務局を務めた経験を基に、国の動向を見据えたラボの戦略的な企画推進を担っている。

第一部:サイバー攻撃は入り口から今IDaaSが必要な理由(折田 成冬 氏)

第一部では、「ゼロトラスト」が必要となった背景を解説し、ゼロトラスト実現の第一歩となる「HENNGE One」について紹介します。

クラウド化の進展と急増するサイバー攻撃の脅威

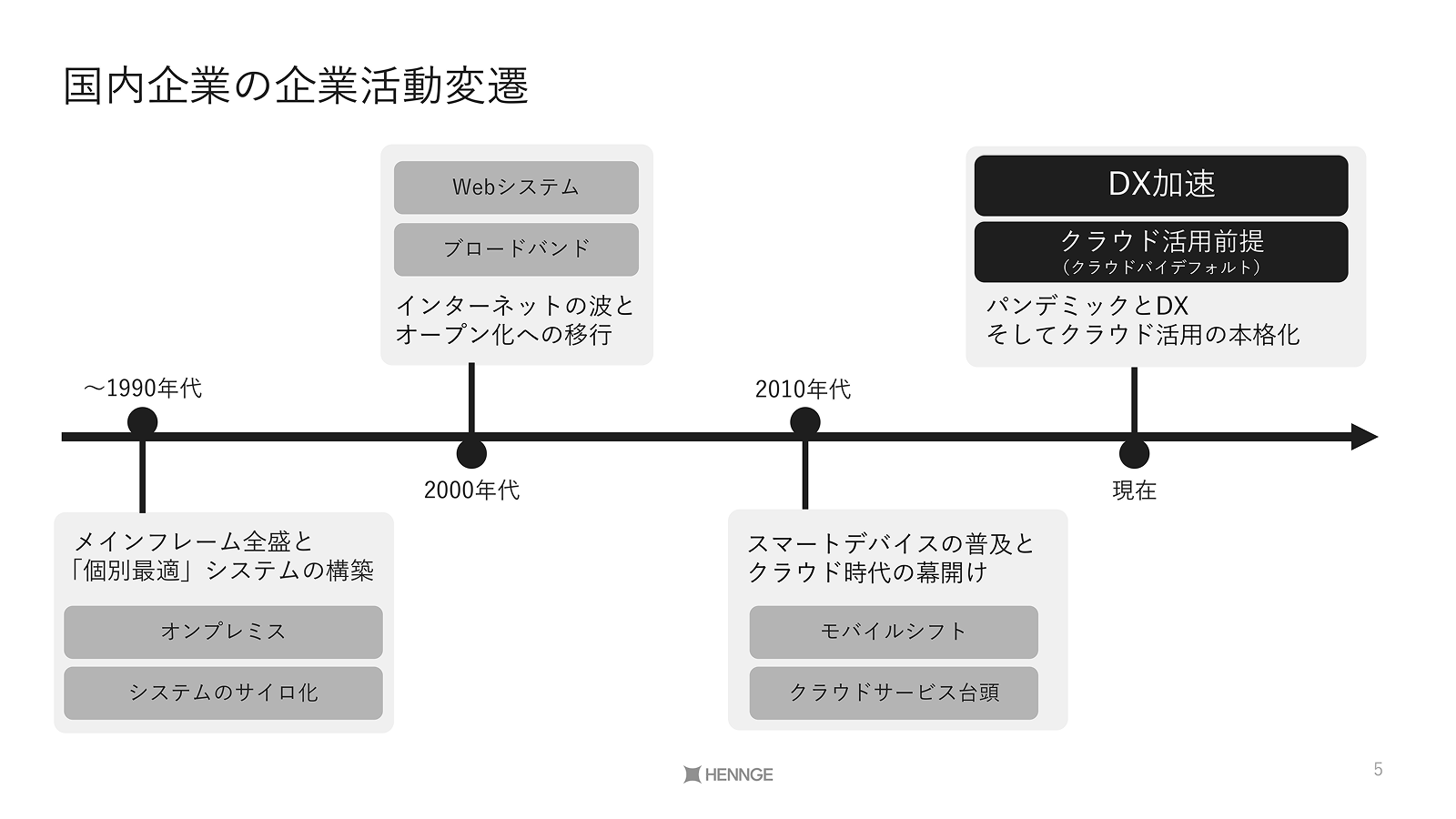

国内のIT環境は1990年代のオンプレミスによる部門ごとの個別最適から、2010年代以降のクラウドシフトへと大きく変遷しました。政府からもクラウドを原則とする考え方が示されるようになっています。

それに伴い、サイバー攻撃も急増しており、特にフィッシング攻撃の増加は顕著で、警視庁の「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」によれば、フィッシング報告件数は過去5年間で約60倍に増加しています。また、アメリカのサイバー保険会社 Coalition, Inc. が2025年に発表した「Coalition 2025 Cyber Claims Report Finds Ransomware Stabilized but Remains Costly for Businesses」によると、保険金請求額の約60%がメール攻撃に起因するものであることが明らかになっています。

境界型防御の限界と「ゼロトラスト」への転換

このクラウドサービスやリモートアクセスの多様化により従来の「社内ネットワークは安全」という考え方は通用しなくなっています。そこで必要となるのが「誰も信頼しない」を前提とするゼロトラストという概念です。社内外問わずすべてのアクセスを検証していくセキュリティ対策の考え方です。

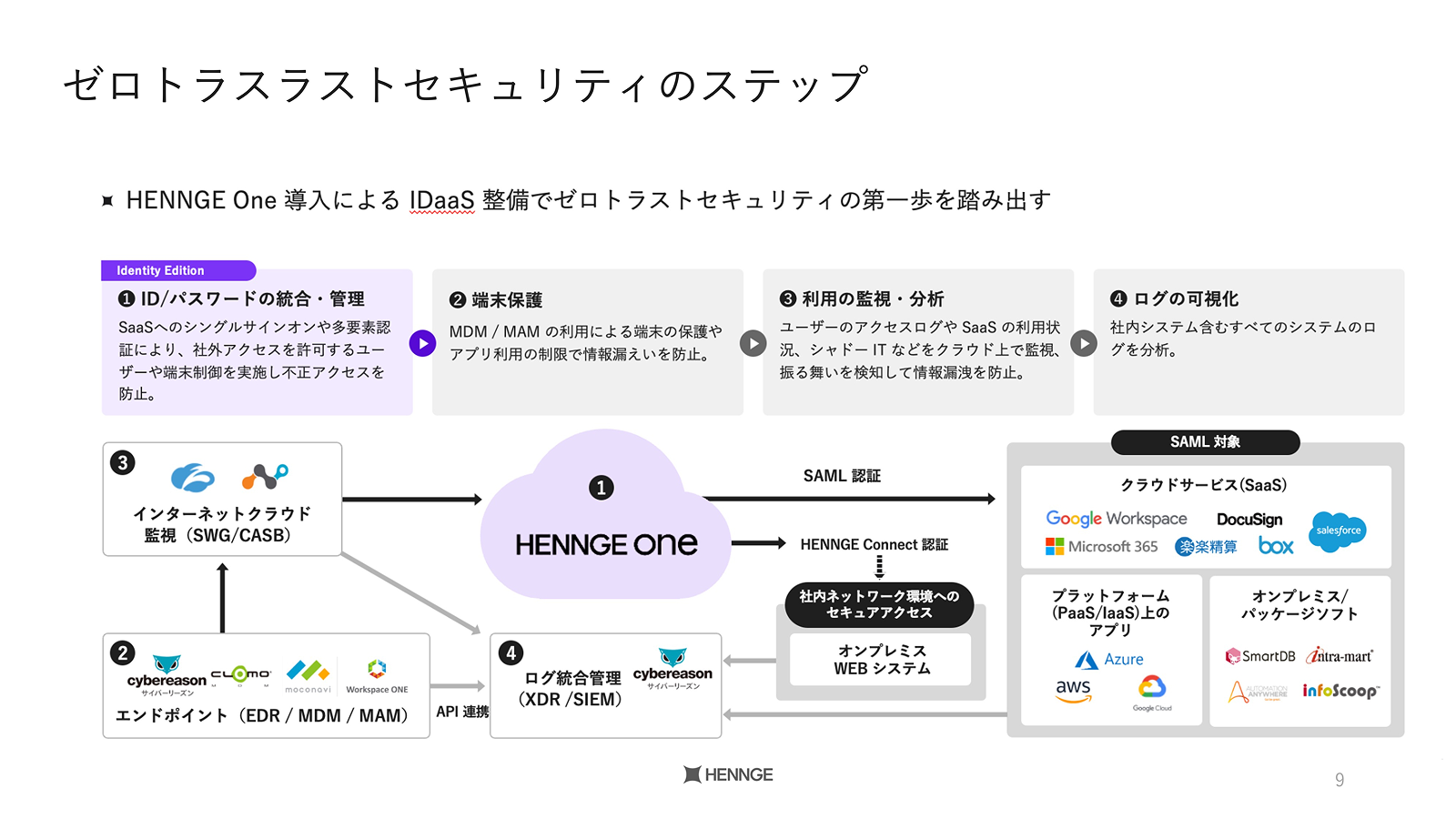

ゼロトラスト実現には以下4つのステップが必要です。

- IDとパスワードの統合管理

- 端末保護

- 利用監視・分析

- ログの可視化

ゼロトラストの第一歩であるID管理を担うのが、HENNGE株式会社が提供する「HENNGE One」です。

HENNGE Oneによる「入り口」の徹底防御

HENNGE Oneは3つのカテゴリーでサービスを提供していますが、今回はこの3つのカテゴリーの中でIDaaS領域と深いつながりのあるIdentity Editionに焦点を当てていきます。

- Identity Edition: クラウドサービスへの不正アクセスを防ぐ認証基盤

- DLP Edition: 情報漏えい対策

- Cybersecurity Edition: サイバー攻撃対策

Identity Editionについて

クラウドサービスへのアクセスにおけるシングルサインオンと多要素認証機能を提供します。オンプレミス資産へのアクセスにも対応しています。

- シングルサインオン: SAML認証※に対応した400個以上のサービスと連携実績があり、サービス数無制限で連携が可能です。

- アクセス制御: デバイス証明書によりアクセスする端末を厳密に制限することができます。IDとパスワードが盗難された際の安全性を高め、ゼロトラストセキュリティの入り口となる認証強化を実現します。

※SAML認証(Security Assertion Markup Language):異なるWebサービス間でユーザー認証情報を安全に交換するための標準プロトコル。主にシングルサインオンを実現するために使用される。

第一部のまとめ

- クラウド化により境界型防御は限界を迎え、ゼロトラストの概念が必要になっている

- ゼロトラストの第一歩は「ID・パスワードの統合管理」

- HENNGE Oneは、シングルサインオンによるアカウント情報の一元管理と厳格なアクセス制限を両立する

第二部:Cybereason XDRが暴く、IDaaSを悪用した静かなる侵入(佐久間 輝 氏)

第二部では、従来の防御をすり抜ける最新攻撃と攻撃に打ち勝つ Cybereason EDR/Cybereason XDR とHENNGE Oneの連携について解説します。

多要素認証を突破する巧妙な攻撃「AiTM(Adversary-in-the-Middle)」

AiTMとは、中間者攻撃(Man-in-the-Middle)から派生した攻撃で、偽のログイン画面を通じてユーザーのログイン情報だけでなく「セッションCookie」まで盗み出す手法です。攻撃者はID/PWを入力することなく、正規ユーザーとしてクラウドへのログインに成功してしまいます。

当日のセミナーでは、攻撃デモを動画で解説しました。アーカイブ配信は以下よりご覧いただけます。

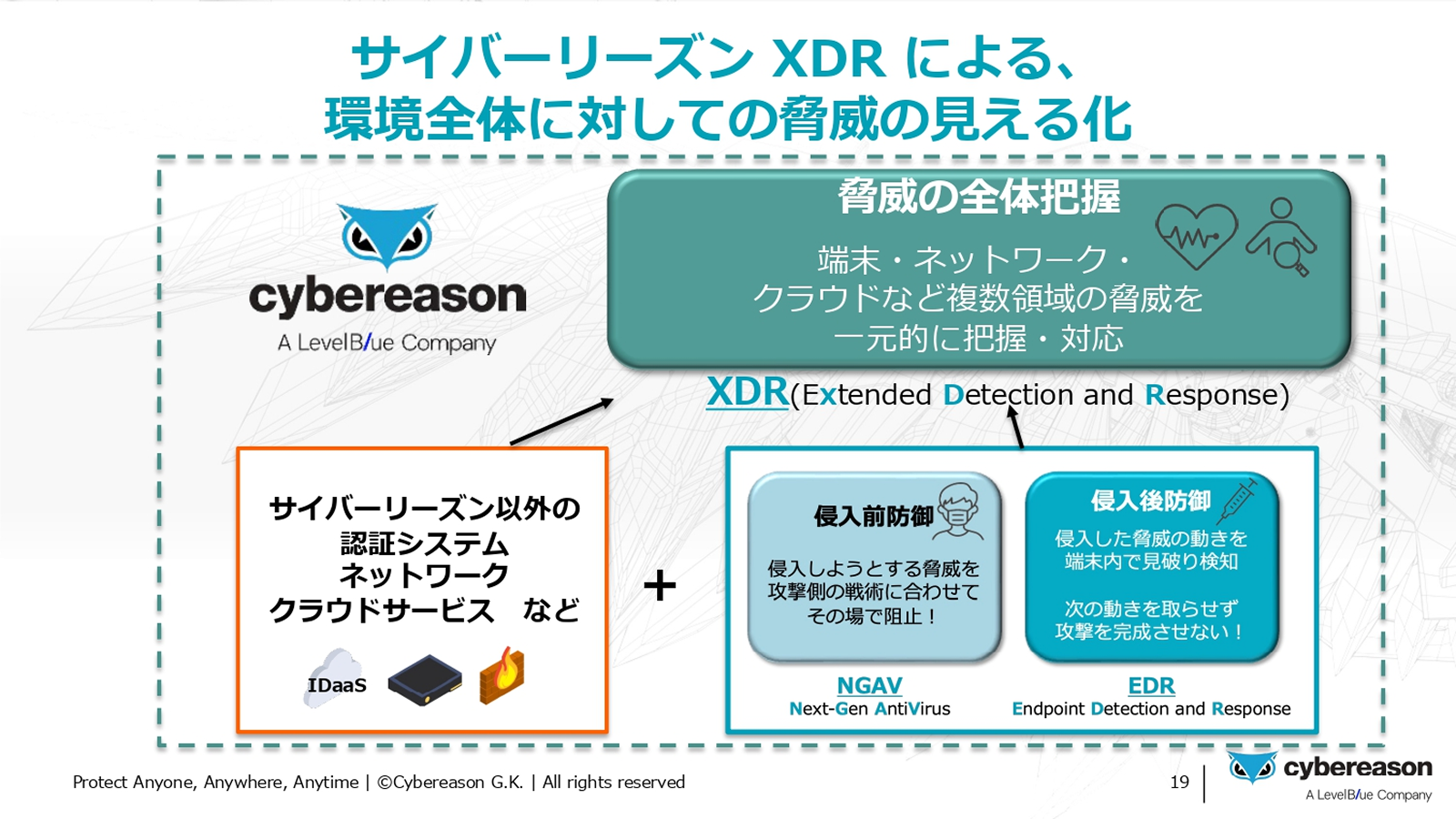

Cybereason XDR の登場

このような巧妙な攻撃に対し、有効なのが Cybereason XDR です。元々、サイバーリーズン合同会社では、侵入前の攻撃を防ぐ Cybereason NGAV と侵入後の検知を行う Cybereason EDR を提供していましたが、エンドポイント以外から侵入された場合に攻撃の全体像を把握することが難しいという課題がありました。そこで Cybereason NGAV と Cybereason EDR に加え、サイバーリーズン以外の認証システム、ネットワーク、クラウドサービスなども含め、相関分析・監視が可能な Cybereason XDR が誕生しました。

Cybereason XDR はエンドポイントだけではなく、ネットワーク、クラウドなど複数領域の脅威を一元的に把握・対応します。これにより、攻撃の「予兆検知」と侵入された場合の「攻撃の可視化」が実現できます。

- 予兆検知:多様なサービスをカバーしデータソースを取り込み、分析ができます。各サービスでブロックされた「ログイン失敗ログ」なども収集し、それが単なるミスか、組織的な攻撃キャンペーンかを浮き彫りにします。

- 攻撃の可視化: 侵入された場合も、どのIPから、どのIDを使ってログインされ、どのファイルが削除されたかを「点を線で結ぶ」ように可視化し、迅速な対処(アカウントリセットやIPブロック)を支援します。

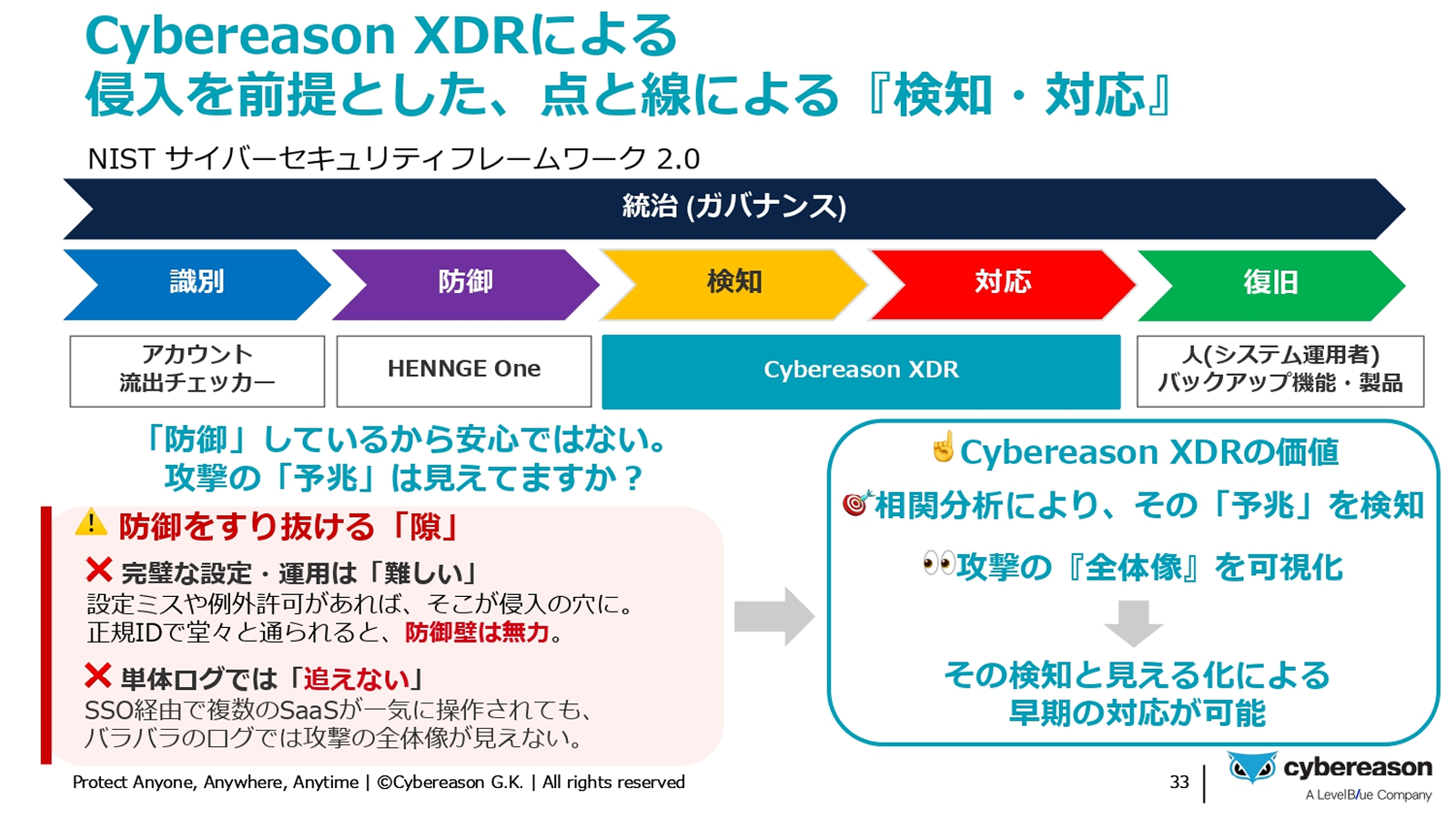

侵入を前提とした対策の流れ

NIST(National Institute of Standards and Technology:米国国立標準技術研究所)※が提唱する情報セキュリティリスクを管理するためのガイドライン「The NIST Cybersecurity Framework (CSF) 2.0」に沿って、最新の攻撃に対応できる全体のセキュリティ対策の流れを見ていきます。特に共催三社が提供するサービスを中心に紹介します。

The NIST Cybersecurity Framework (CSF) 2.0 では、セキュリティ対策全体を「識別・防御・検知・対応・復旧・統治」の6つの機能で整理しています。

※ NIST(National Institute of Standards and Technology:米国国立標準技術研究所):科学技術分野における計測や標準に関する研究を行うアメリカの政府機関。情報セキュリティに関する研究を行っている。

機能 | 役割 | サービス例 |

|---|---|---|

統治 | 組織全体の戦略策定 | ガバナンス策定など |

識別 | 現状のリスク把握 | アカウント流出チェッカー |

防御 | 不正アクセスの遮断 | HENNGE One |

検知 | 脅威の可視化 | Cybereason XDR |

対応 | 封じ込め | |

復旧 | 被害後の復元対応 | バックアップサービスなど |

まずは、サイバーセキュリティラボが提供する「アカウント流出チェッカー」で現状リスクの識別を行います。アカウント流出チェッカーでは、サイバー攻撃によって流出したアカウント情報の件数と、攻撃者が自動化された攻撃の対象選定に利用するメールアドレスリスト(いわゆるターゲットリスト)への掲載状況を確認できます。流出したアカウント情報は更新・変更を行うなどして対応を行います。

次に、HENNGE株式会社が提供するHENNGE Oneで不正アクセスの防御を行います。ID・パスワード認証の「⼿前」に、「端末(証明書)」や「場所(IP)」によるアクセス制御機能で、流出したパスワードを利用したアクセスの無効化や、中間者攻撃の物理的遮断を行います。

そして、サイバーリーズン合同会社が提供する Cybereason XDR で、防御の穴があったとしても、予兆検知や攻撃の可視化によって攻撃が全体に広がる前に早期発見・早期対応が可能となるのです。

第二部まとめ

- 多要素認証を設定していても「セッションCookie」を盗まれれば侵入を許してしまう

- Cyberason XDR では端末、ネットワーク、クラウドのログを横断分析し、単体のサービスでは見えない攻撃の全体像を把握することができる

第三部:サイバーセキュリティラボが示すセキュリティ対策の最適解(野村 侑生)

「サイバーセキュリティラボ」を運営する株式会社USEN ICT Solutionsでは、企業のセキュリティ対策支援を行っております。

- 情報提供による支援

- セキュリティ対策サービス提供による支援

1.情報提供による支援

最新の攻撃トレンドやセキュリティに関する記事やセミナーを通じてさまざまな情報を提供しています。前段で案内があった「アカウント流出チェッカー」の提供も行っております。無料で簡単に利用することができますのでぜひご活用してみてください。

2.セキュリティ対策サービス提供による支援

USEN ICT Solutionsは法人向けICTソリューション「USEN GATE 02」を提供し、お客様の課題解決をサポートいたします。情報セキュリティサービス全般を取り扱い、各社の導入フェーズに合わせた最適な提案が可能です。本セミナーで紹介しました、Cybereason EDR/Cybereason Cybereason XDR とHENNGE Oneの取り扱いも行っていますので、お気軽にお問い合わせください。

第三部のまとめ

サイバーセキュリティラボを運営する株式会社USEN ICT Solutionsでは、情報提供とサービス提供の二軸でセキュリティ対策支援を行っている

IT環境の変化にあわせてサイバー攻撃も多様化・巧妙化する時代になり、侵入を前提とし、誰も信頼しない「ゼロトラスト」への移行が不可欠となっています。そのためにまずは「アカウント流出チェッカー」で自社リスクを客観的に把握し、導入フェーズに合わせて「HENNGE One」や「Cybereason XDR」といったソリューションを段階的に組み合わせていくことが重要です。

執筆者