【セミナーレポート】本質は公正性にあり!企業規模無視のサプライチェーン攻撃の脅威と対策評価制度の捉え方

サイバーセキュリティラボでは、中堅・中小企業向けに、サイバーセキュリティに関する情報発信の場としてセミナーを不定期開催しています。

2025年11月20日(水)には「セキュリティ対策評価制度(サプライチェーン強化に向けたセキュリティ対策評価制度)」をテーマにセミナーを実施いたしました。

第一部では、東京大学先端科学技術研究センター客員研究員の西尾氏より、最新のサプライチェーン攻撃の事例と、企業がセキュリティ対策評価制度をどのように捉えるべきなのかについて解説いただきました。第二部では、サイバーセキュリティラボ エヴァンジェリストの髙橋にて、セキュリティ対策評価制度に対応するための効果的な対策の進め方について紹介いたしました。

本記事では、セミナーの内容を一部抜粋してお届けします。アーカイブ配信も行っておりますので、あわせてご確認ください。

※本記事の内容は、セミナー開催時点の情報です。

※本記事はサイバーセキュリティに関する啓発や考察を目的としています。特定の企業・団体を批判する意図は一切ありません。

講師

西尾 素己 氏

東京大学先端科学技術研究センター

客員研究員

幼少期よりサイバーセキュリティ技術を独学。 2社のITベンチャー企業で新規事業立ち上げを行った後、 国内セキュリティベンダーで脅威分析や、未知の攻撃手法、防衛手法の双方についての基礎技術研究に従事。大手検索エンジン企業に入社し、サイバー攻撃対策や社内ホワイトハット育成、キャピタルファンドへの技術協力などに従事した後コンサルティングファームに参画。同時に多摩大学ルール形成戦略研究所にサイバーセキュリティ領域における国際標準化研究担当の首席研究員として着任。2017年にサイバーセキュリティの視点から国際動向を分析するYoung Leaderとして米シンクタンクに着任。

髙橋 拓実

株式会社USEN ICT Solutions

ITスペシャリスト

セキュリティ商材のプリセールス、社内システムエンジニアとしてのセキュリティ対策主幹業務を経て、ペネトレーションテスターや脆弱性診断士として従事。現在は、情報セキュリティスペシャリストとして、ITサービスの企画立案、コンサルティング対応、診断業務を行う。ISMSの認証取得支援にも携わり、セキュリティ分野で幅広い業務を担当。GIAC GWAPT、CEH、CHFIなどの専門資格を保持し、セキュリティ分野における高い専門性を証明。また、会議や商談において英語での会議通訳などの対応も執り行う。

サプライチェーンを狙うInfoStealer型攻撃の脅威

まずは、2025年に入り猛威を奮っているInfoStealerについて、その認知のきっかけとなった証券会社オンライン口座乗っ取り事件を紹介します。続いて、InfoStealerをきっかけに大規模な被害が発生した Jaguar Land Rover Automotive PLC の被害事例を紹介しながらInfoStealerの脅威について解説していきます。

証券会社オンライン口座乗っ取り事件

証券会社オンライン口座乗っ取り事件の概要は次の通りです。2025年1月から6月までに、17社の証券会社で7139件の口座乗っ取りが発生し、累計580億円もの株式が不正に売買されました。これは、過去のコインチェック事件の被害額500億円の約10倍に相当する規模です。動く額が大きくなっていることがわかります。

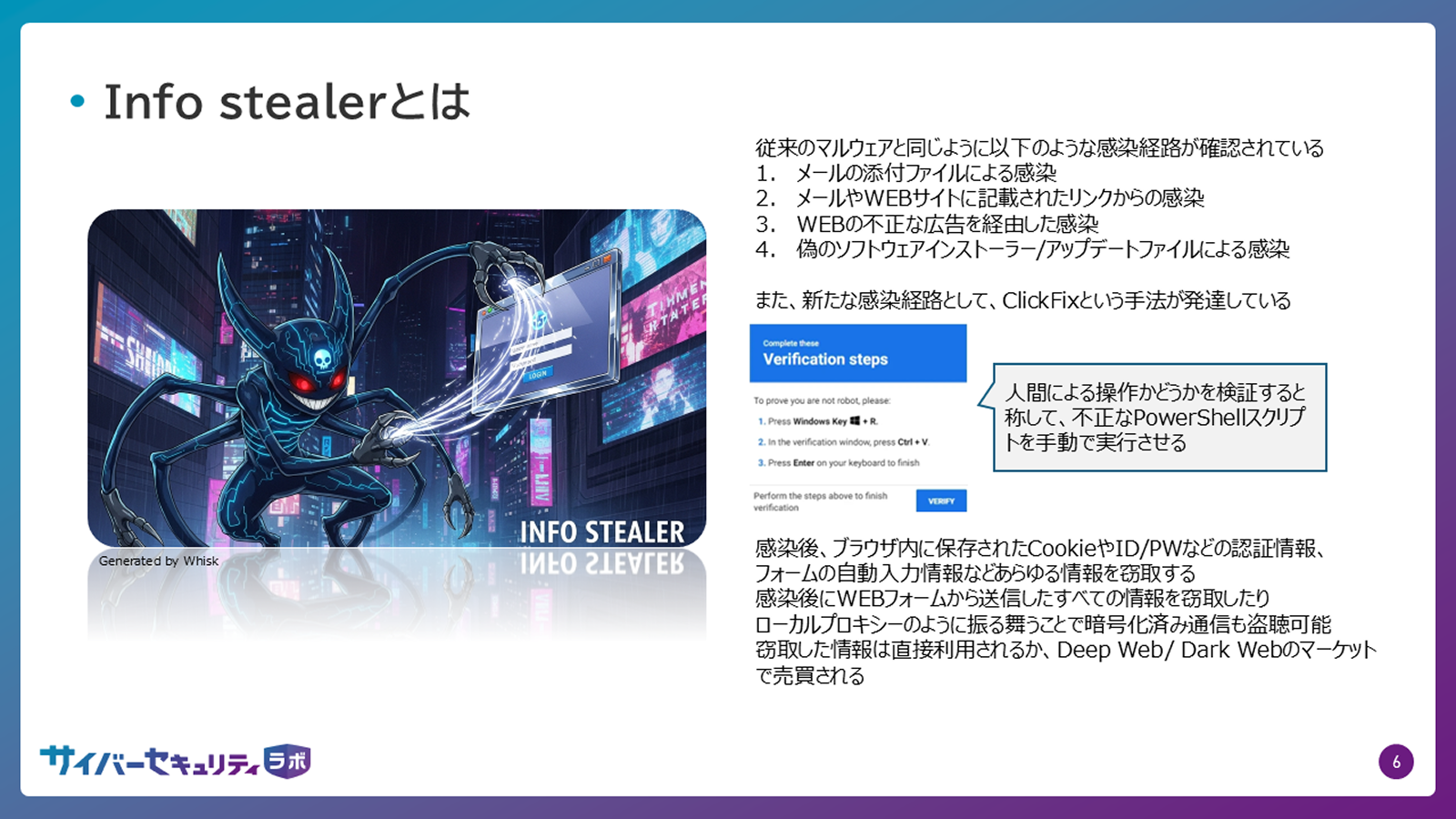

この事件の裏側にあるのがInfoStealerです。InfoStealerとはブラウザに保存されたパスワード、フォーム入力情報、Cookieなど、様々な情報を盗み出すマルウェアです。メール添付ファイル、不正なWebサイト、悪意のあるブラウザ拡張機能などを介して感染します。一般的なウイルス対策ソフトでは検知しづらく、一度感染すると年単位でPC内に居座り続け、その間に利用する全ての認証情報が転送され続ける危険性があります。

別会社に業務を委託し社内のシステムを使わせている場合、委託先のPCがInfoStealerに感染すると、委託先が使用する自社システムの認証情報が漏えいすることになります。

Jaguar Land Rover Automotive PLC のサプライチェーン攻撃事例

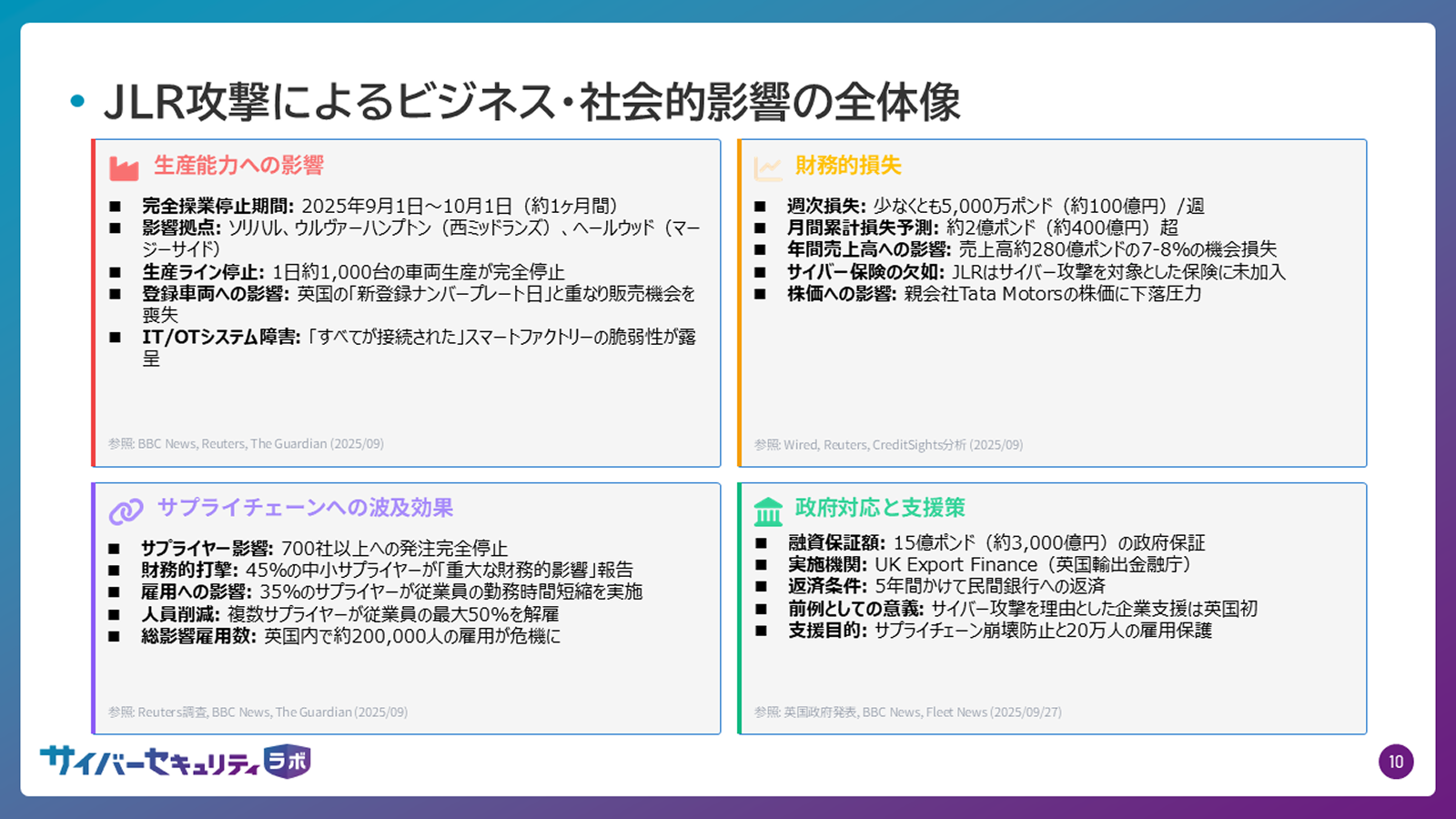

実際に委託先からの認証情報の漏えいにより、大規模な被害をもたらした事例を紹介します。イギリスの高級自動車メーカー Jaguar Land Rover Automotive PLC (以下、JLR)は、2025年9月から10月にかけて1ヶ月間生産停止に追い込まれていました。

攻撃の経緯

攻撃の始まりは2021年に JLR の委託先であるLGエレクトロニクス株式会社の従業員PCが LummaStealer に感染し、プロジェクト管理ツール「Jira」の認証情報が流出したことでした。2025年3月に、攻撃チームの「RAY」が2021年に流出した Jira の認証コードを使用し、HELLCAT というランサムウェアをばらまき、データを窃取。2025年9月に、これらの流出した情報をもとに再度攻撃者が侵入をし、大規模な攻撃へとつながっていったのです。

この JLR の被害事例については、本セミナーの講師を務めた西尾氏による寄稿記事「自社開発の落とし穴」でも詳しく紹介しています。

セキュリティ対策評価制度の目的は“証明”である

サプライチェーン全体でセキュリティを担保することの重要性がわかったかと思いますが、ここからはセミナーの本題であるセキュリティ対策評価制度の意義や捉え方について解説していきます。

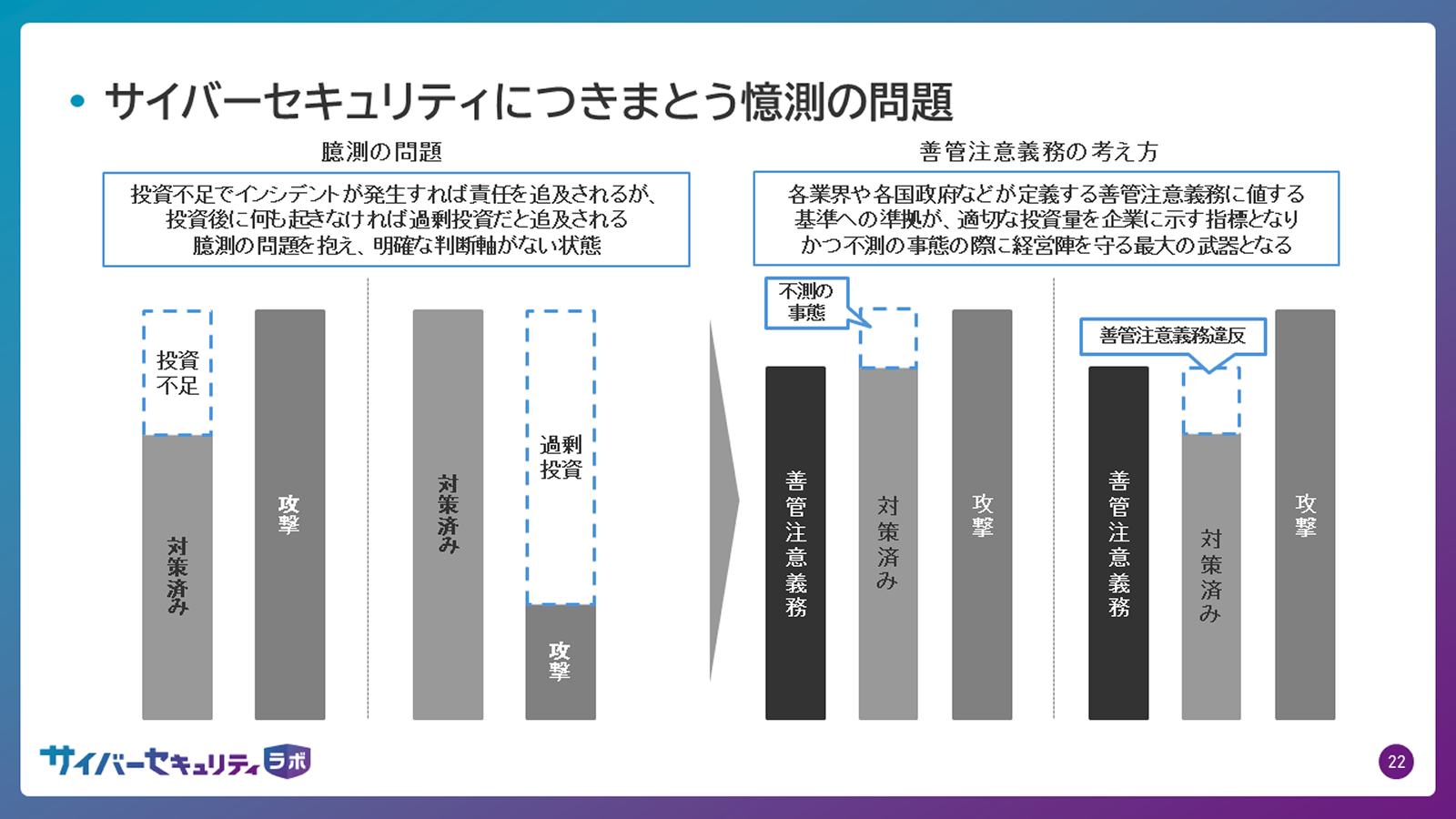

サイバーセキュリティにつきまとう「憶測の問題」

サイバーセキュリティ対策は、投資不足でインシデントが発生すると対策不足と見られるものの、投資後に何も発生しなければ過剰投資と見られる「憶測の問題」が常に存在します。これに対し、米国では「善管注意義務」の考え方が導入され、NIST SP800-171※のような公的な基準に準拠していれば、万が一インシデントが発生しても過失責任が問われにくくなりました。

※ NIST SP800-171:NIST が発行する、米国政府機関と取引のある非連邦組織(民間企業など)が取り扱う機密性の高い非格付け情報(CUI:Controlled Unclassified Information)を保護するためのセキュリティ要件を定めたガイドライン

セキュリティ対策評価制度の意義とは

日本においても、セキュリティ対策評価制度の取得はマスコミや取引先に対してインシデント発生時の説明責任を果たす上で非常に有効な“証明”となります。「★4を取った上で起きた事故」と説明できることは、単に自社で対策を講じていたと説明するよりも、はるかに説得力があるのです。

セミナーでは、日本のサイバーセキュリティ政策の元にもなっている米国のサプライチェーン保護の歴史についても紹介しています。アーカイブ配信は以下よりご覧いただけます。

USEN ICT Solutionsがセキュリティ対策評価制度の達成をサポート

サイバーセキュリティラボを運営する株式会社USEN ICT Solutionsでは、セキュリティ対策評価制度への対応に向けたサポートを行っております。

- 知識提供によるサポート

- サービス提供によるサポート

1.知識提供によるサポート

サイバーセキュリティラボでは、最新の攻撃トレンドやセキュリティに関する記事やセミナーを通じて情報を提供しています。2026年1月には、セキュリティ対策評価制度について、経産省が2025年12月に公表した情報をもとにセミナーを実施いたしました。今後も最新情報を提供していきますのでご確認ください。

アーカイブ配信はこちら↓

2.サービス提供によるサポート

セキュリティ対策評価制度の要求事項は、ツール導入だけでなく、体制整備やルールの文書化、適切な運用が不可欠です。USEN ICT Solutionsは法人向けICTソリューション「USEN GATE 02」を提供し、お客様の課題解決をサポートいたします。

アンチウイルス、EDR、バックアップなどの各種セキュリティ商材、ガイドライン対応をサポートする「ガイドライン対応サポートアカデミー」まで幅広いラインアップをご用意しておりますので、お困りのことがございましたら、お気軽にお問合せください。

ガイドライン対応サポートアカデミーを提供している株式会社MOTEXへのインタビュー記事はこちら↓

- セキュリティ対策評価制度は、企業の説明責任を果たすための“証明”として極めて高い価値を持つ

- サイバーセキュリティラボを運営するUSEN ICT Solutionsでは、セキュリティ評価制度対応に向けた対策支援を行っている

執筆者