「Qilin」の被害から考える|中小企業が改めて意識すべきサイバーセキュリティ対策4選

2022年に登場した「Qilin(キリン)」は、現在では世界各国の企業を標的とする代表的なランサムウェアグループのひとつとして知られています。サイバーセキュリティラボが Ransomware.live を用いて分析したところ、2025年10月時点で確認された被害件数は 915件に上りました。

Ransomware.live とは、世界中のランサムウェアリークサイトの被害公開情報を集約して一覧化するポータルサイトです。多数のサイバーセキュリティ研究者や組織の協力により、被害企業の名称、業種、公開日、攻撃グループ等が集約されているため世界的なランサムウェア被害の傾向を把握する上で有用なオープンソース・インテリジェンス(OSINT)の1つとされています。サイバーセキュリティラボでは、Ransomware.live の情報をもとに定期的に分析を行い「月刊ランサムウェアモニター」として記事化しているので、そちらもあわせてご確認ください。

月刊ランサムウェアモニター 2025年9月版はこちら↓

攻撃者は、暗号化解除のための「身代金」に加え、盗み出したデータの非公開を交渉材料に使う二重恐喝を常套手段としています。最近ではアサヒグループホールディングス株式会社に対するランサムウェア攻撃に対する犯行声明を出したグループとしても有名です。

さらに特筆すべきは、Qilin が Golang 製(Go言語)のモジュール型ランサムウェアであり、複数の暗号化方式や外部ツールを柔軟に使い分ける「攻撃者視点の合理性」を備えている点です。もはや特定業種だけでなく、セキュリティ対策が甘い中小企業も確実に標的となっていることが想定されます。

Qilin とは

Qilin は2022年に「Agenda」として登場した、主に企業や公共機関を標的とするランサムウェアグループです。暗号化と情報漏えいによる「二重恐喝」を特徴とし、Fortinet 製品などの既知脆弱性を突いた初期侵入が多く報告されています。

Qilin の活動は、Ransomware.live 上の分析データによれば2022年10月に初出し、2025年10月現在も活発に更新が続いています。ダークウェブ上には複数のデータリークサイトが存在し、Qilinによる被害企業の情報や交渉内容が公開されています。

初期侵入

Check Point の報告によると、Qilin が利用する代表的な侵入経路は次の通りです。

- フィッシングやスピアフィッシング※メールによる悪性リンクのクリック誘導。

- Citrix やRDPといった外部公開されたアプリケーションや管理インターフェースの悪用。

- 主に Google Chrome を狙うInfoStealer(情報窃取型マルウェア)による認証情報窃取。

- 流出または侵害された認証情報でVPNに接続し、内部環境へ侵入。

※スピアフィッシング:特定の個人や組織を標的としたフィッシング詐欺の一種

また、Fortinet 製品の脆弱性が初期アクセスに悪用される事例も確認されています。これらの脆弱性は認証バイパスやリモートコード実行を許す場合があり、特に注意が必要です。近年の攻撃では Fortinet 製品の以下2件の脆弱性が「初期アクセス」の手段として悪用されているとのことです。概要を下表にまとめます。

項目 | CVE-2024-21762 | CVE-2024-55591 |

|---|---|---|

内容 | FortiOS / FortiProxy の欠陥により、外部から不正コードを実行されるおそれ(RCE※)。 | FortiOS / FortiProxy の認証バイパス。攻撃者が管理者権限を奪取可能。 |

影響範囲 | FortiOS / FortiProxy の6.x~7.4系の複数バージョン | FortiOS 7.0.0–7.0.16、FortiProxy 7.0.0–7.0.19 / 7.2.0–7.2.12 |

危険度(CVSS) | 9.8(Critical) | 9.8(Critical) |

認証要否 | 不要(誰でも攻撃可能) | 不要(誰でも攻撃可能) |

主な被害 | システムの乗っ取りや停止 | 管理者権限の奪取・設定改ざん・情報漏えい |

対処方法 | Fortinet 公式パッチを速やかに適用。できない場合は外部からのアクセスを遮断。 | Fortinet の修正版を適用。Web管理画面やWebSocket通信を制限。 |

※RCE(Remote Code Execution):リモートコード実行。攻撃者がリモートで悪意のあるコードを実行させようとする攻撃。

参考:Qilin Ransomware (Agenda): A Deep Dive|Check Point

侵入後の活動

続いて Qilin の侵害後の活動について見ていきます。Ransomware.live によると Qilin が使用したとされるツールは次の通りです。

- Mimikatz

- Cobalt Strike

- EasyUpload.io

- Nmap / Nping

また、これを以下の図は、 MITRE ATT&CK に照らし合わせると以下のような図となります。

MITRE ATT&CK とは米国の非営利研究機関である MITRE が世界中の攻撃手法を体系的に整理したデータベースです。攻撃者の行動を「戦術(Tactics:目的)」と「技術(Techniques:具体的な手段)」に分類しており、攻撃分析や防御対策の基盤として広く活用されています。

攻撃者は横移動、C2や認証情報窃取、クラウド経由の外部流出まで多様な攻撃を繰り広げるため、多層防御と広域な検知の仕組みが必須となります。

また、以下は MITRE ATT&CK の各戦術に明確に対応するとは断定できないものの、観測されたツールや挙動とそれらが関連し得る攻撃手法の候補例です。確証を得るにはログや痕跡の追加調査が必要です。

ツール名 | 想定される攻撃手法 |

|---|---|

NetExec | 横展開/リモート実行ツール(CrackMapExec系の可能性) |

EDRSandBlast | EDR無効化・回避(EDRを破壊あるいはサンドブロック回避) |

PCHunter | ツール(診断・ドライバー操作)を悪用した検知回避・情報収集 |

PowerTool | PowerShell 等の管理ツールの悪用(Living off the Land※) |

Toshiba power management driver (BYOVD※) | 脆弱もしくは署名済のドライバーの悪用 |

YDArk | 不明 |

※Living off the Land:攻撃者がシステム内に存在する正規の機能やツールを悪用して目的を達成する手法。

※BYOVD(Bring Your Own Vulnerable Driver):脆弱性を持つドライバーを悪用してシステムへの権限を奪取する攻撃手法。

引用:Ransomware.live

このように Qilin はBYOVDやLiving Off The Land(正規ツールの悪用)といった高度な手法を多用していることが分かります。

これらの活動から、Qilin は正規のシステムツール(ここではBYOVD)や脆弱なドライバーを悪用し、侵入後に段階的に権限を奪って社内ネットワークを横断し、最終的にデータを外部へ持ち出すといった多段階の攻撃を行っていることが分かります。

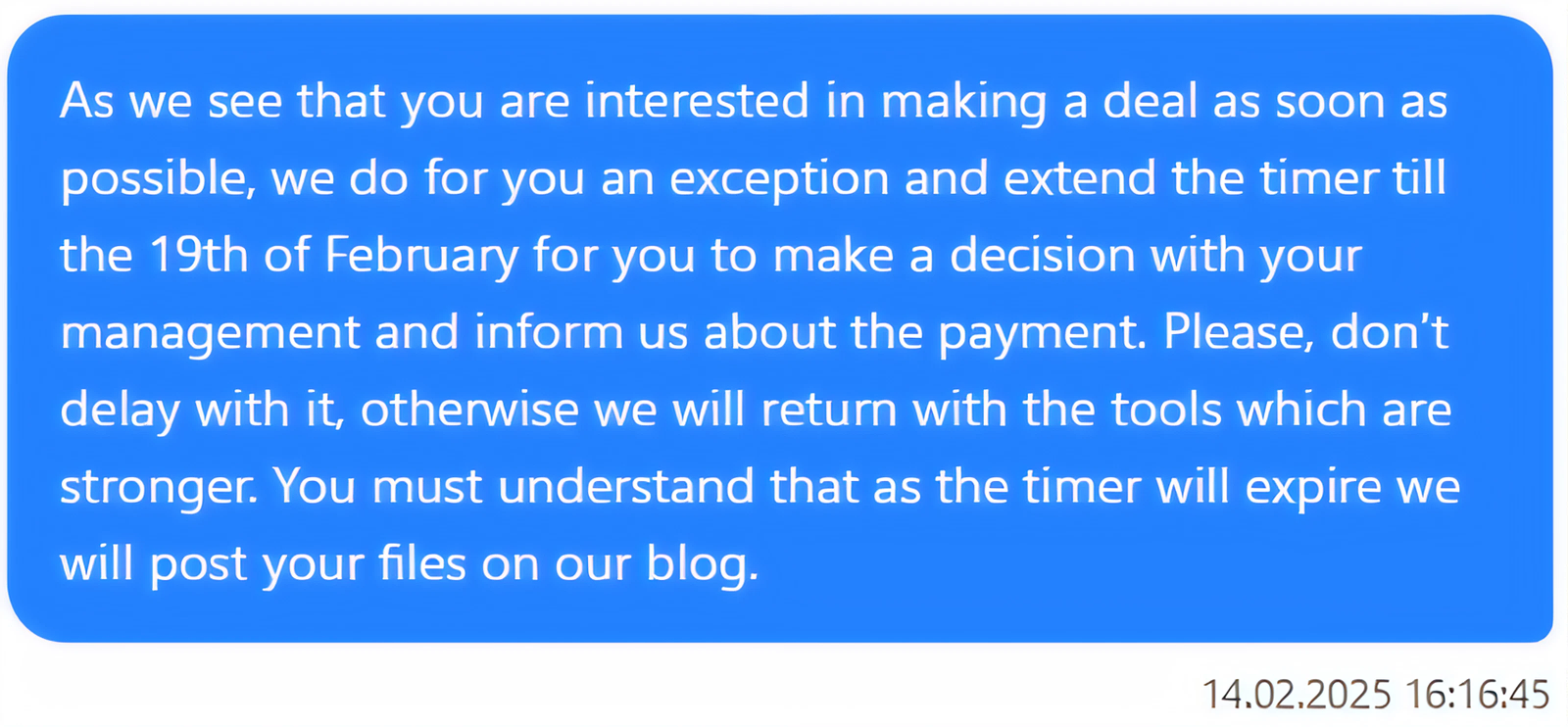

ランサムウェア感染後の Qilin との交渉の一部

交渉の様子

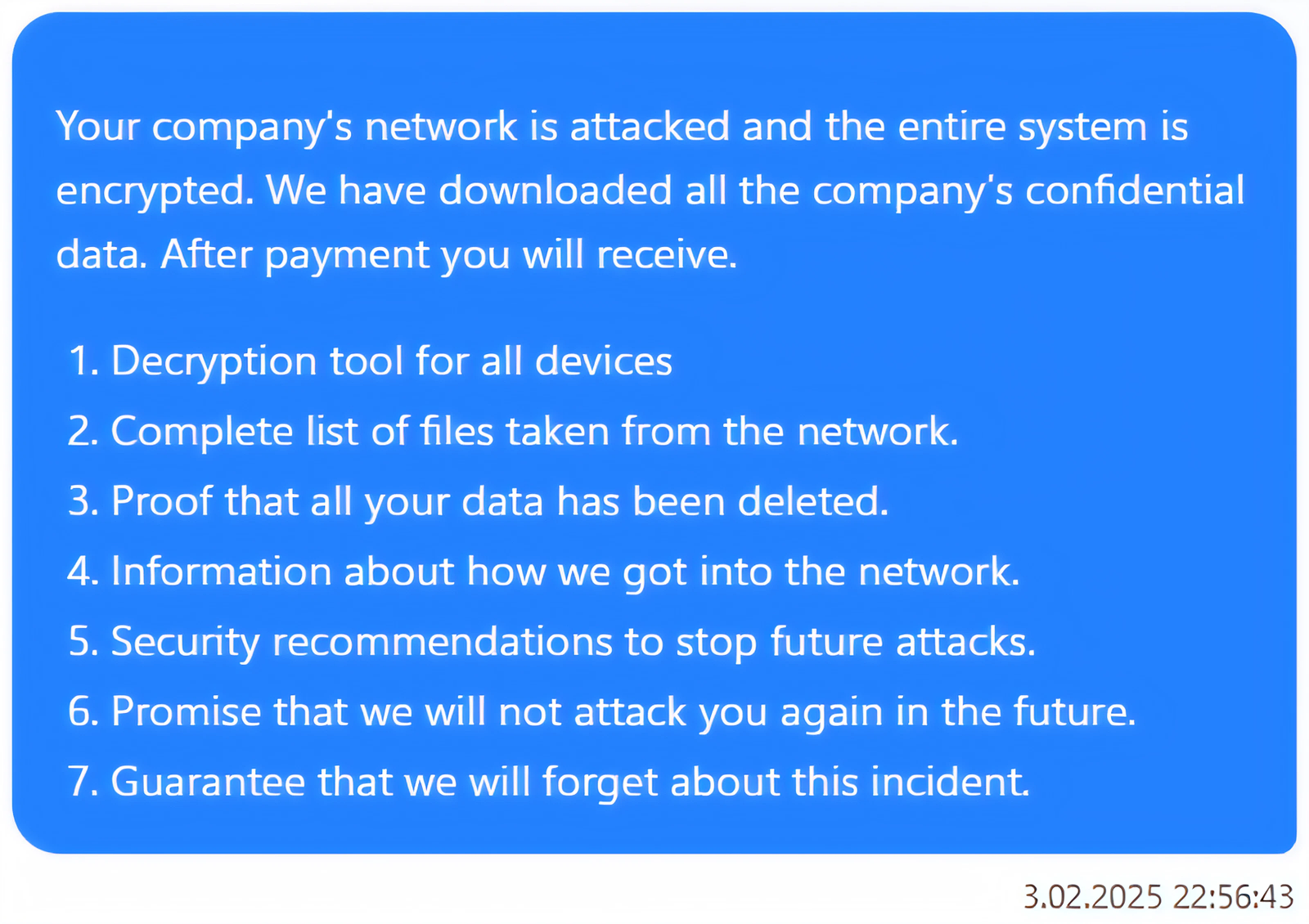

実際に Qilin のランサムウェアに感染した被害企業と攻撃者との交渉記録の一部を抜粋し、やり取りの特徴や手口を整理します。

訳)貴社のネットワークは攻撃を受け、システム全体が暗号化されました。弊社は貴社の機密データをすべて取得しています。支払い後、以下を提供します。

- すべての端末を復号できるツール

- 取得したファイルの完全な一覧

- すべてのデータを削除したことの証拠

- ネットワーク侵入の経路に関する情報

- 今後の攻撃を防ぐためのセキュリティ改善提案

- 再度攻撃を行わないという約束

- このインシデントを忘却することの保証

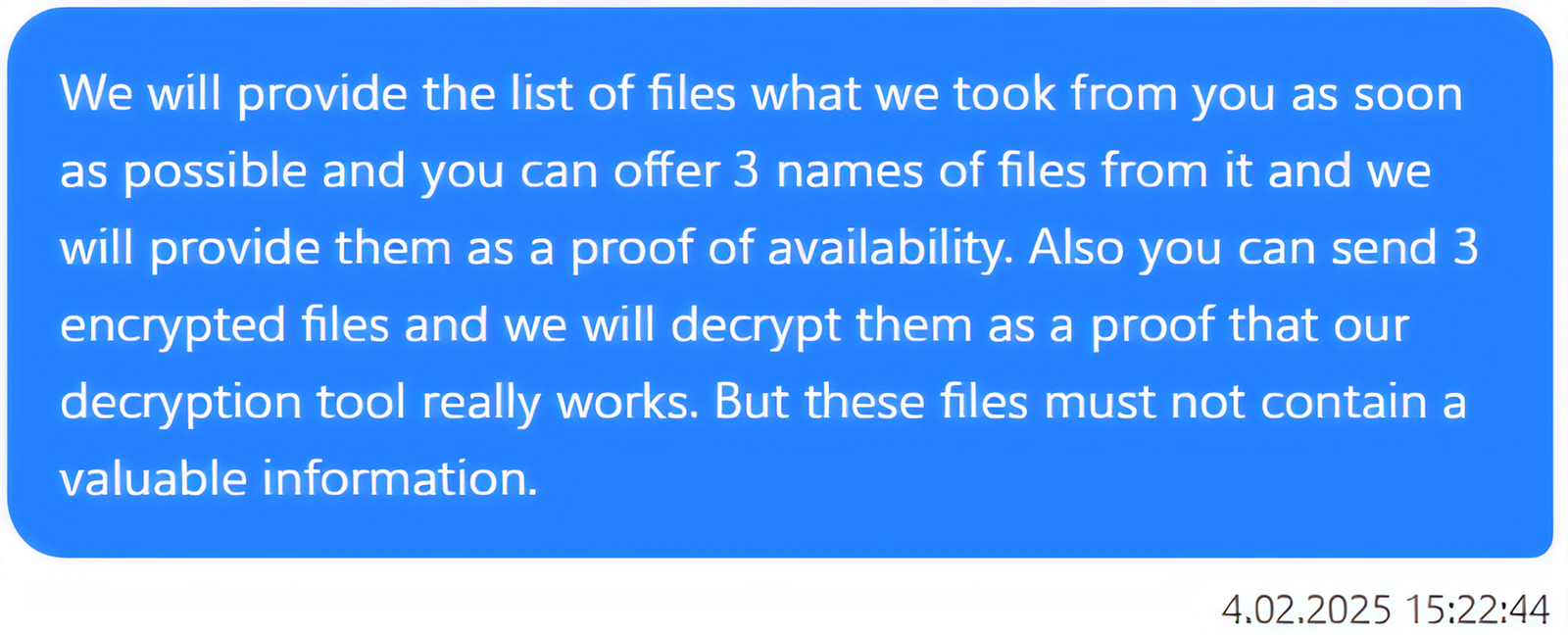

訳)盗んだファイルの一覧をまもなくお渡しします。その中から3つのファイル名を指定すれば、それらを提示して「実際にデータを保有していること」を証明します。また、暗号化されたファイルを3つ送っていただければ、当方で復号し、ツールが本当に機能することを示します。ただし、重要な情報を含むファイルは送らないでください。

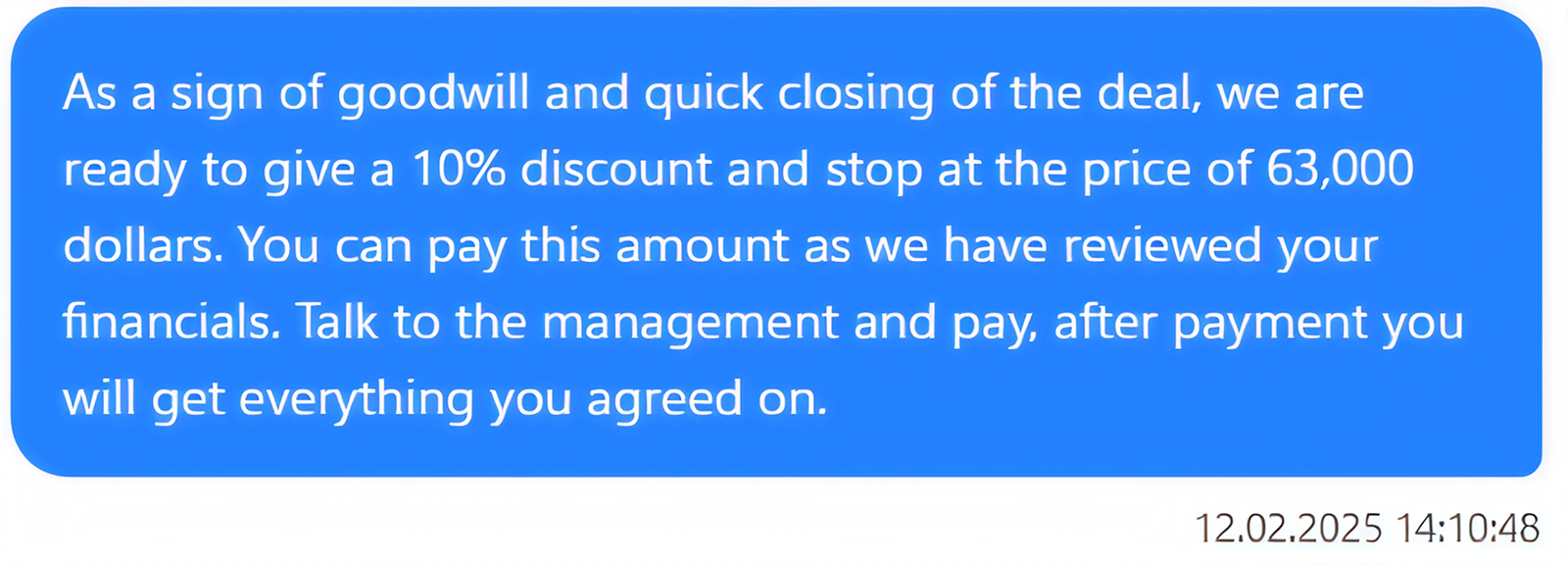

訳)誠意と迅速な解決の意思を示すため、10%の割引を適用し、金額を63,000ドルに確定します。貴社の財務状況を確認済みですので、この金額をお支払いください。経営陣と相談の上、お支払いいただいた後に合意したすべての内容を提供します。

訳)早期に合意を望む姿勢を確認したため、特例として支払い期限を2月19日まで延長します。その間に社内で判断を行い、支払いについてご連絡ください。ただし、これ以上の遅延は避けてください。さもないと、より強力な手段を講じます。期限が過ぎた場合、貴社のファイルを当方のブログ上で公開します。

手口について

攻撃者は、まるで正規のビジネス交渉を行うかのように被害者に接触します。丁寧な言葉づかいや「割引」「延長」といった表現を使い、支払いを心理的に正当化させるのが狙いです。

しかし、支払っても必ず復号される保証はありません。一度支払えば「支払ってくれる企業」として再び標的になる可能性もあります。脅迫の内容がエスカレートする可能性もありますが、屈してはいけません。被害を受けた場合は、安易にお金を払うのではなく、個人情報保護委員会への報告や、専門のフォレンジック企業への相談など、適切な手順で対応することが重要です。

今、改めて中小企業が取るべき対応4選

1.「ウチは関係ない」が一番危ない

Qilin のような攻撃者は「脆弱なVPN」や「古い端末」等、セキュリティの隙がある企業を機械的にスキャンしています。つまり「特定の企業を狙う」というよりも「守りが甘い企業をまとめて攻撃する」という考え方です。

Qilin に限らず、近年のサイバー攻撃は企業規模を問わず行われています。大企業が報道されやすいだけで、実際には中小企業の被害件数の方が多いとも言われています。

2.「ゼロトラスト」を他人事にしない

「社内だから安全」という考えはもう通用しません。境界防御に依存したアンチウイルスだけでは不十分であり、内部に侵入される前提で備えることが必要です。EDR(Endpoint Detection and Response)や多要素認証の導入等、侵入を前提に検知・対応できる仕組みを整えましょう。

3.社員教育は形だけでは終わらせない

Qilin をはじめとした多くのランサムウェアは、フィッシングメールやスミッシング※といった、人間の心理を突く攻撃を入口にしています。どれだけ技術的な防御を固めても、最終的には「人」が突破口になります。そのため、訓練は一度きりで終わらせず、現実的なシナリオを想定した教育を定期的に実施することが重要です。代表的な対策として、標的型メール訓練や模擬攻撃型のセキュリティ演習があります。

※スミッシング:SMS経由のフィッシング攻撃

4.バックアップは「別ネットワーク」に

近年のランサムウェアは、暗号化の前にネットワーク内の共有フォルダを探索し、バックアップデータごと削除あるいは暗号化するケースが増えています。そのため、同一ネットワーク上のバックアップはもはや安全とは言えません。

手間はかかりますが、オフライン環境や別ネットワーク上にバックアップを確保することが、最も確実な防御策です。

Qilin のような攻撃者は、企業規模を問わず「脆弱な相手」を自動的に見つけて攻撃を仕掛けます。「自分たちは狙われない」という油断こそが最大のリスクです。小規模な組織でも今からできる対策を一つずつ実施し、被害を最小化できる体制を整えることが、これからのサイバー対策の基本です。

執筆者