【セミナーレポート】アンチマルウェアの仕組みから考える「既存防御の限界」—「多層防御」構造が持つセキュリティ対策の可能性とは—

サイバーセキュリティラボでは、中堅・中小企業向けに、サイバーセキュリティに関する情報発信の場としてセミナーを不定期開催しています。

2025年10月22日(水)には「多層防御」をテーマにセミナーを実施いたしました。

第一部では、アルテリア・ネットワークス株式会社の越智氏より、多層防御の全体像と進め方について紹介いただきました。第二部では、サイバーセキュリティラボ エヴァンジェリストの髙橋にて、サイバー攻撃の現状とEPP/EDRの役割、振る舞い検知の仕組み、EDRが持つ課題、そして今後必要になるセキュリティ対策について解説しました。

本記事ではセミナーの内容を一部抜粋してお届けします。アーカイブ配信も行っておりますので、ぜひご覧ください↓

※本記事の内容は、セミナー開催時点の情報です。

講師

越智 将義 氏

アルテリア・ネットワークス株式会社

法人事業本部 第二営業本部 第一営業部

15年間法人向けネットワークインフラの営業として従事。ダイレクトセールス、パートナーセールスの経験を経てこれまで延べ1,000社以上の様々な業種業態の法人へネットワークをご提案し、お客様の課題解決に奔走中。

髙橋 拓実

株式会社USEN ICT Solutions

ITスペシャリスト

セキュリティ商材のプリセールス、社内システムエンジニアとしてのセキュリティ対策主幹業務を経て、ペネトレーションテスターや脆弱性診断士として従事。現在は、情報セキュリティスペシャリストとして、ITサービスの企画立案、コンサルティング対応、診断業務を行う。ISMSの認証取得支援にも携わり、セキュリティ分野で幅広い業務を担当。GIAC GWAPT、CEH、CHFIなどの専門資格を保持し、セキュリティ分野における高い専門性を証明。また、会議や商談において英語での会議通訳などの対応も執り行う。

第一部:多層防御の全体像と脆弱性診断の活用(越智 将義 氏)

第一部では、ゼロトラストの概念に基づいた多層防御の全体像と、その実現に不可欠な脆弱性診断の活用法について解説します。

ゼロトラストとは

まず、現代のサイバー攻撃に対応するために不可欠な「ゼロトラスト」の概念とそれを実現するための多層防御の考え方を解説していきます。

ゼロトラストとは、「誰も信頼しない」を前提としたセキュリティ対策モデルです。クラウドサービスの利用増加、社外アクセスやデバイスの多様化、内部不正による情報漏えいの増加といった背景から普及しました。

NIST(米国国立標準技術研究所)が提唱する「ゼロトラスト・アーキテクチャ」では、「ネットワークの場所に関わらず通信を保護すること」「組織が保有する全デバイスの継続的な監視」「アクセス許可前の厳密な検証と認可」などの原則が挙げられています。これらは、従来のセキュリティソリューションのみでは対応が困難で、多層防御が必要と考えられています。

ゼロトラストの4大要素

ゼロトラストの考え方を取り入れた包括的なセキュリティソリューションを以下の4要素に分類しました。これらを組み合わせることで有効的な多層防御がかないます。

- ユーザーの認証と許可

- デバイス状態の確認

- ネットワーク全体のログ収集と分析

- 通信の可視化と制御

1.ユーザーの認証と許可

ユーザーやその権限の管理を厳格に行い、不正アクセスを防ぎます。

機能 | 概要 |

|---|---|

IAM (Identity and Access Management) | ユーザー認証とアクセス制御を管理する仕組み |

PAM (Privileged Access Management) | 管理者権限などの特権アカウントへのアクセスを厳格に管理する仕組み |

IGA (Identity Governance and Administration) | アカウントごとのアクセス権やユーザー状況を定期的に見直し、管理する仕組み |

2.デバイス状態の確認

端末のセキュリティ状態を常に監視し、脅威から保護します。

機能 | 概要 |

|---|---|

NGAV (Next Generation Anti-Virus) | AIや機械学習を活用し、マルウェアなどの脅威が侵入する前に検知・防御するための仕組み |

EDR(Endpoint Detection and Response) | PC、スマートフォン、サーバーといった端末がサイバー攻撃を受けていないかを検知し、調査・対応する仕組み |

3.ネットワーク全体のログ収集と分析

ネットワーク全体のログを収集・分析し、異常を早期に検知して対応します。

機能 | 概要 |

|---|---|

SIEM (Security Information and Event Management) | 組織全体のログを収集・分析し、セキュリティ状況を可視化する仕組み |

UEBA (User and Entity Behavior Analytics) | ユーザーやシステムの行動パターンを学習し、内部不正やアカウント乗っ取りなどの異常行動を検知する仕組み |

SOAR (Security Orchestration, Automation and Response) | SIEM、UEBA、EDRなどと連携し、異常なログや振る舞いからIPブロックやユーザー隔離を自動で実施する仕組み |

NDR (Network Detection and Response) | ネットワークトラフィック全体をリアルタイムで分析し、不審な挙動を検知する仕組み |

EDR(Endpoint Detection and Response) | PC、スマートフォン、サーバーといった端末がサイバー攻撃を受けていないかを検知し、調査・対応する仕組み |

4.通信の可視化と制御

外部との接続点や内部の通信を監視・制御し、セキュアなアクセス環境を提供します。

機能 | 概要 |

|---|---|

ZTNA (Zero Trust Network Access) | 誰も信用しないを前提に、すべてのアクセスを検証する仕組み |

SWG (Secure Web Gateway) | インターネットへのWebトラフィック通信をセキュアに行うための仕組み |

FWaaS (Firewall as a Service) | クラウド上にファイアウォール機能を組み込む仕組み |

DNSセキュリティ | DNSを悪用した攻撃(DNSトンネリング、フィッシングなど)に対する対策 |

EDR(Endpoint Detection and Response) | PC、スマートフォン、サーバーといった端末がサイバー攻撃を受けていないかを検知し、調査・対応する仕組み |

当日のセミナーでは、ゼロトラストの要素を含む具体的なネットワーク構成例もご紹介しました。

アーカイブ配信は以下よりご覧いただけます。

ネットワーク脆弱性診断とは

多層防御を検討する上では、自社のセキュリティリスクを正確に把握する必要があります。そこで有効できるのが「脆弱性診断」です。診断対象は、主にネットワークやWebサイトがありますが、今回はネットワーク脆弱性診断に焦点を当ててご紹介していきます。

ネットワーク脆弱性診断とは、ネットワーク機器やシステムに潜む「弱点=脆弱性」を発見する調査で、自社のセキュリティリスクを外部・内部双方の観点から診断できます。内部ネットワークの安全確保、法令遵守と信頼性向上、攻撃手法の高度化への対応、セキュリティ対策の優先順位付けのために必要とされます。

ネットワーク脆弱性診断でわかること

ネットワーク脆弱性診断では以下のような内容がわかります。

認証設定ミス | 不要なポート開放、ルーターやファイアウォールの設定ミスなど |

|---|---|

認証アクセス制御に関する脆弱性 | 内部ネットワークへの不正アクセスなど |

アプリケーション等に関する脆弱性 | セキュリティパッチ未適用、古いOS利用、既知の脆弱性など |

これらの結果をもとに、セキュリティの現状を把握することで必要なセキュリティ対策が明確になり、効果的な対策を進めることができます。

サイバーセキュリティラボを運営するUSEN ICT Solutionsでも「脆弱性診断」を提供していますので、ご興味のある方は以下サービスページをご覧ください。

第一部のまとめ

- サイバー攻撃が巧妙化する現在では、複数の防御手段を組み合わせた「多層防御」が重要

- 多層防御を実現する最初の一歩として脆弱性診断の活用が有効的

第二部:振る舞い検知の動きから考える多層防御の重要性(髙橋 拓実)

第二部では、サイバー攻撃の現状とEPP/EDRの役割について掘り下げ、特にEDRの振る舞い検知の仕組みと、それが持つ技術的な課題、そして今後のセキュリティ対策の基本的な考え方について解説します。

サイバーセキュリティにおいては攻撃者が有利な現状

攻撃者は好きなタイミングで様々な手法を使い制約なく攻撃を仕掛けることができます。対して防御側は限られたリソースで常に守り続けなければならず、一点でも突破されたらそこから攻撃が広がってしまうという非常に不利な状況に置かれています。

さらに、攻撃手法は日々進化しており、AIによる攻撃の自動化やダークウェブの活用が進んでいるため、防御側も防御手法を進化させる必要があります。

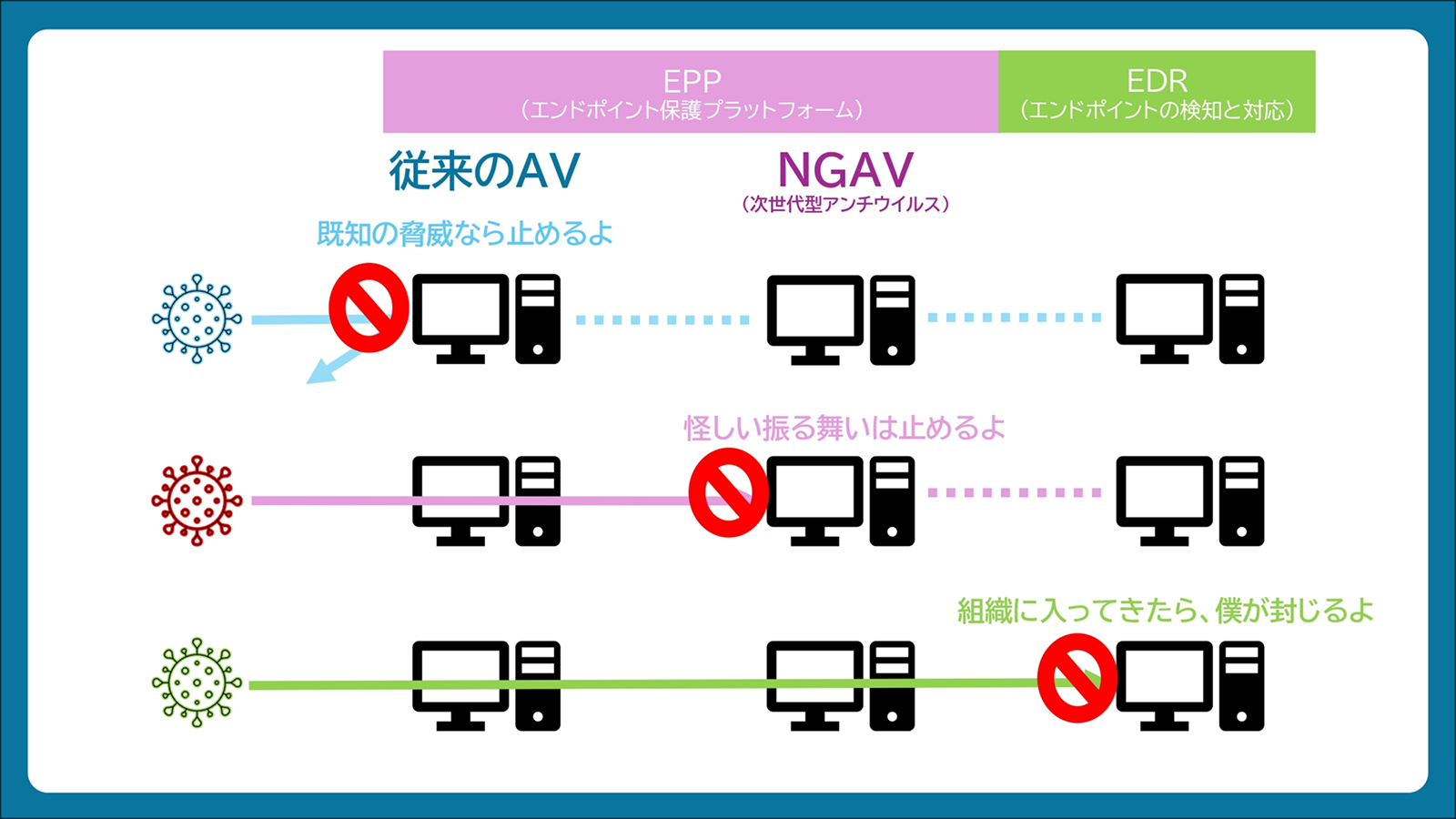

現状と照らし合わせたEPP/EDRの役割

従来のアンチウイルスは、組織の内外に境界を設けその境界を防御することで、既知のマルウェアを内部に侵入させない「境界防御」が主流でした。しかしサイバー攻撃が高度化・多様化する中で、毎日何十万と生まれる未知のマルウェアを管理することは現実的では無くなり境界防御だけでは不十分となりました。そこで生まれたのが、怪しい動きそのものを検知する振る舞い検知を備えたNGAV(次世代型アンチウイルス)です。

また侵入を完全に防ぐことはできないという前提に基づき、侵入後の検知を行うEDRも登場しました。これはゼロトラストの考え方に基づいた防御策であり、セキュリティの要とされています。

EDRの振る舞い検知の仕組み

EDRの振る舞い検知の仕組みについて技術的な側面をご紹介します。

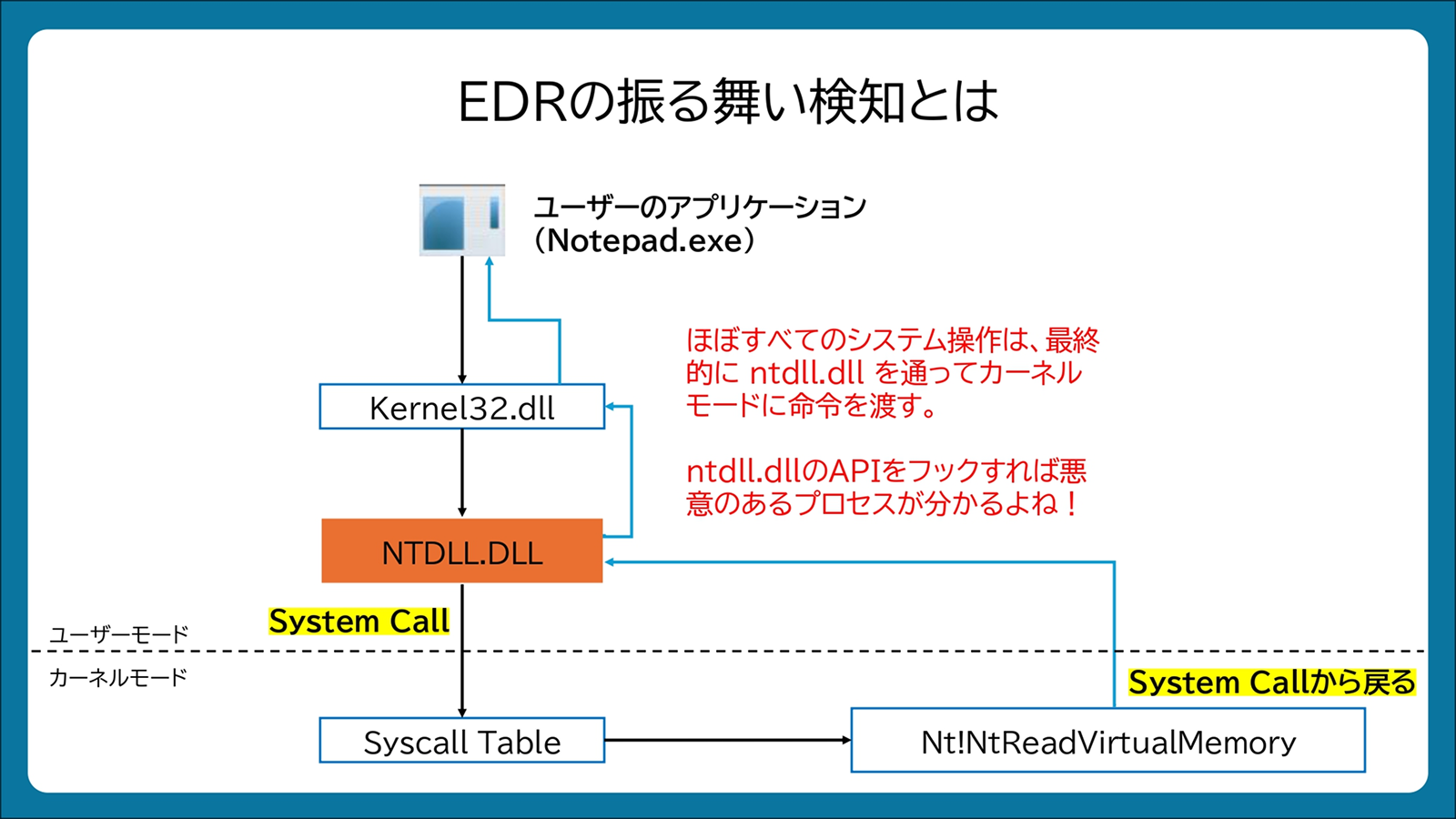

Windows OS の二層構造

Windows OS は、主に「ユーザーモード」(アプリケーション実行環境)と「カーネルモード」(システム中核部)の二層で構成されています。

ユーザーモード | Word/Excel/ブラウザなどの私たちが普段使うアプリケーションが動作する領域で、安全性重視の設計がされており、直接ハードウェアに触れず制限された環境で動作します。 |

|---|---|

カーネルモード | OSの中心部に位置し、CPU、メモリ、ストレージなどのハードウェアに直接触れることができる最上位特権レベルの領域です。ファイルの読み書きやデバイス制御などを担当します。 |

EDRではどのように振る舞い検知が実行されるか

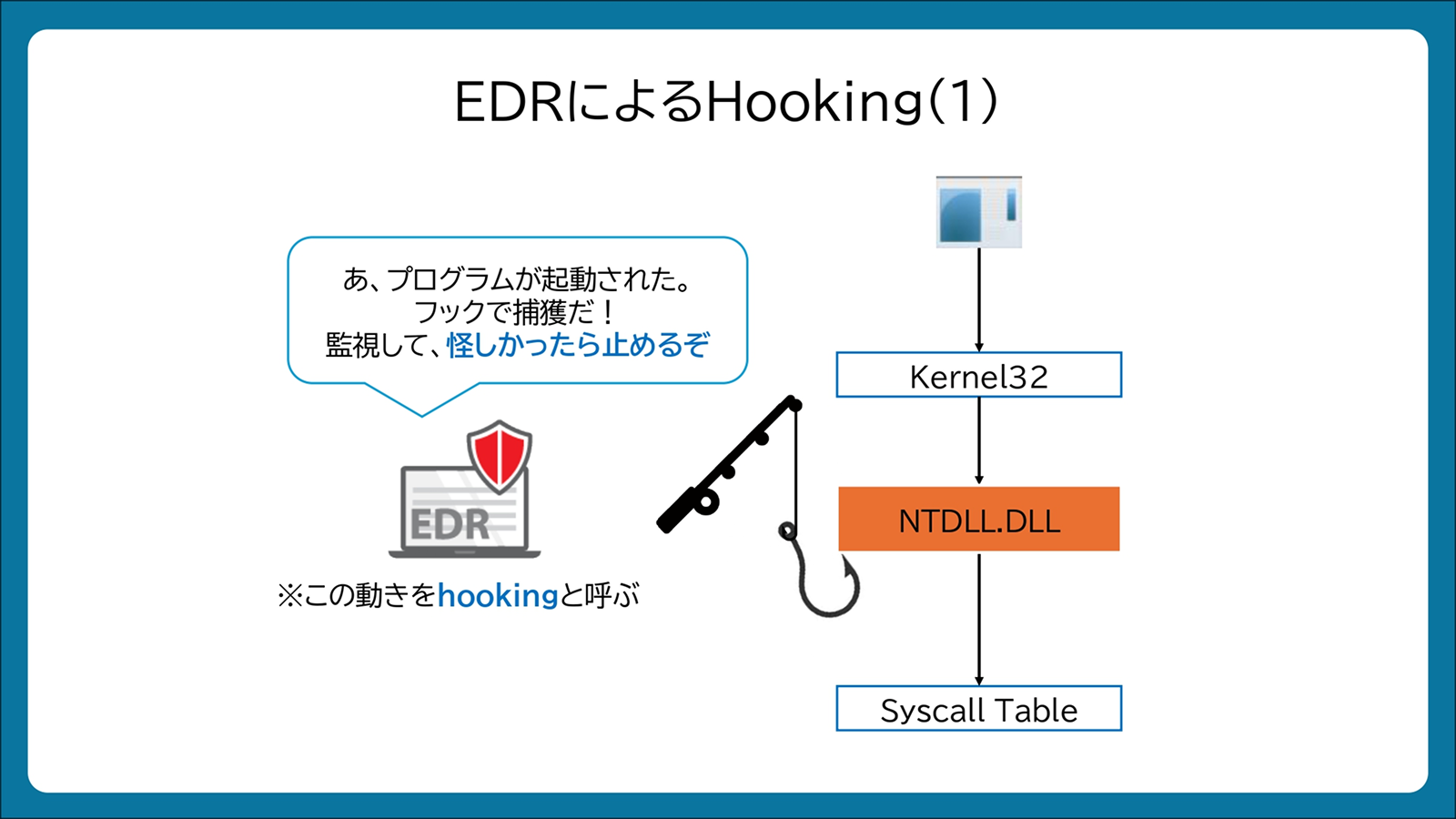

ほぼすべてのシステム操作は、最終的にntdll.dll(ダイナミックリンクライブラリ)を介してカーネルモードに命令を渡します。多くのEDR製品は、このntdll.dllのAPIに「フック(Hooking)」をかけ、システムコールが実行される前に監視カメラのように挙動を監視します。

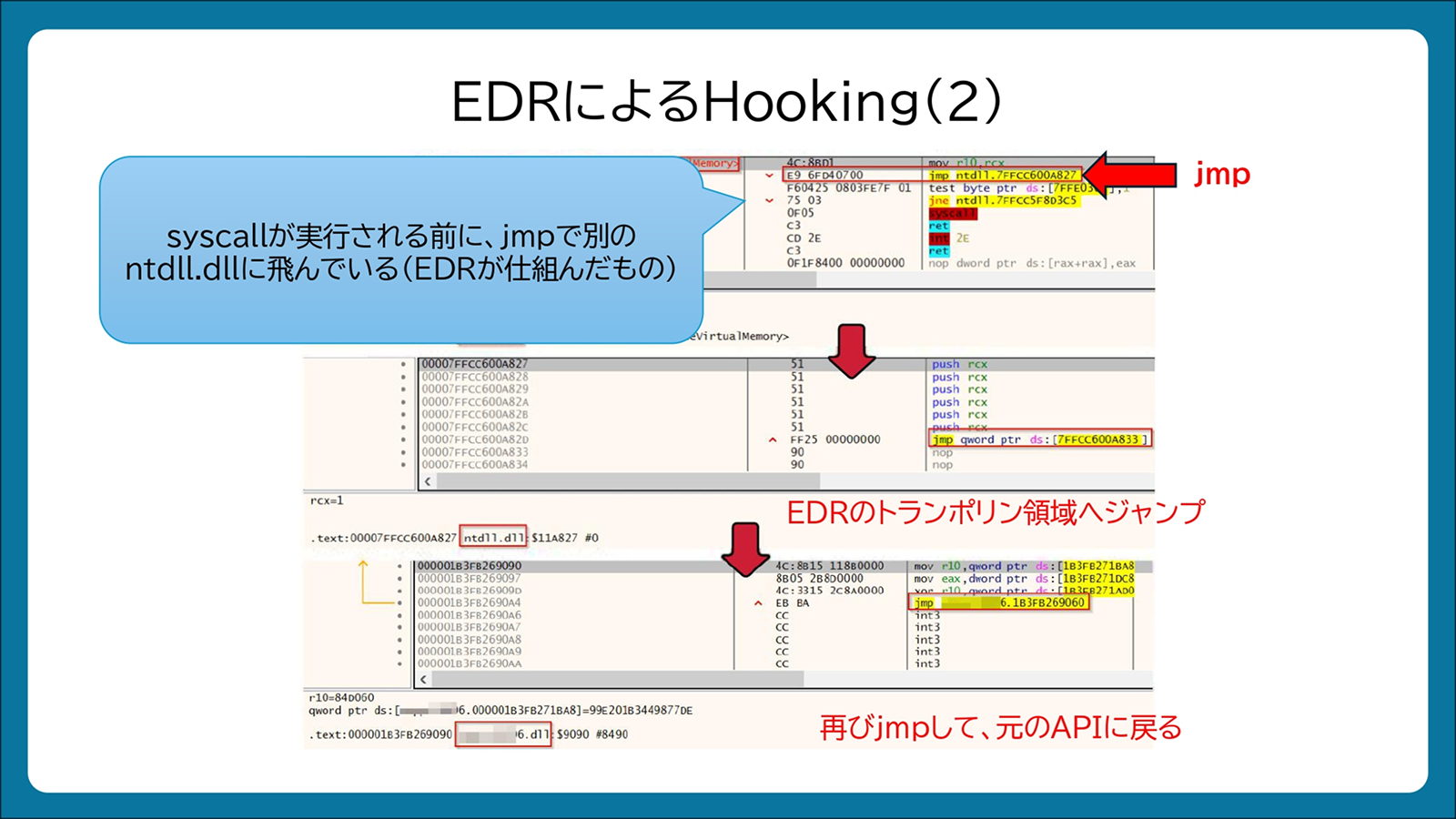

フックとは、プログラムの流れを一時的にEDRが用意した別の領域(トランポリン領域)にジャンプさせ、そこで挙動を調査し、怪しければ停止させる仕組みです。

具体的には、ntdll.dllの命令列にjmp(ジャンプ)命令を挿入し、EDRのトランポリン領域へ処理を飛ばします。そこでプログラムの挙動をサンドボックス的に検知し、問題なければ再びjmp命令で元のAPIに戻します。

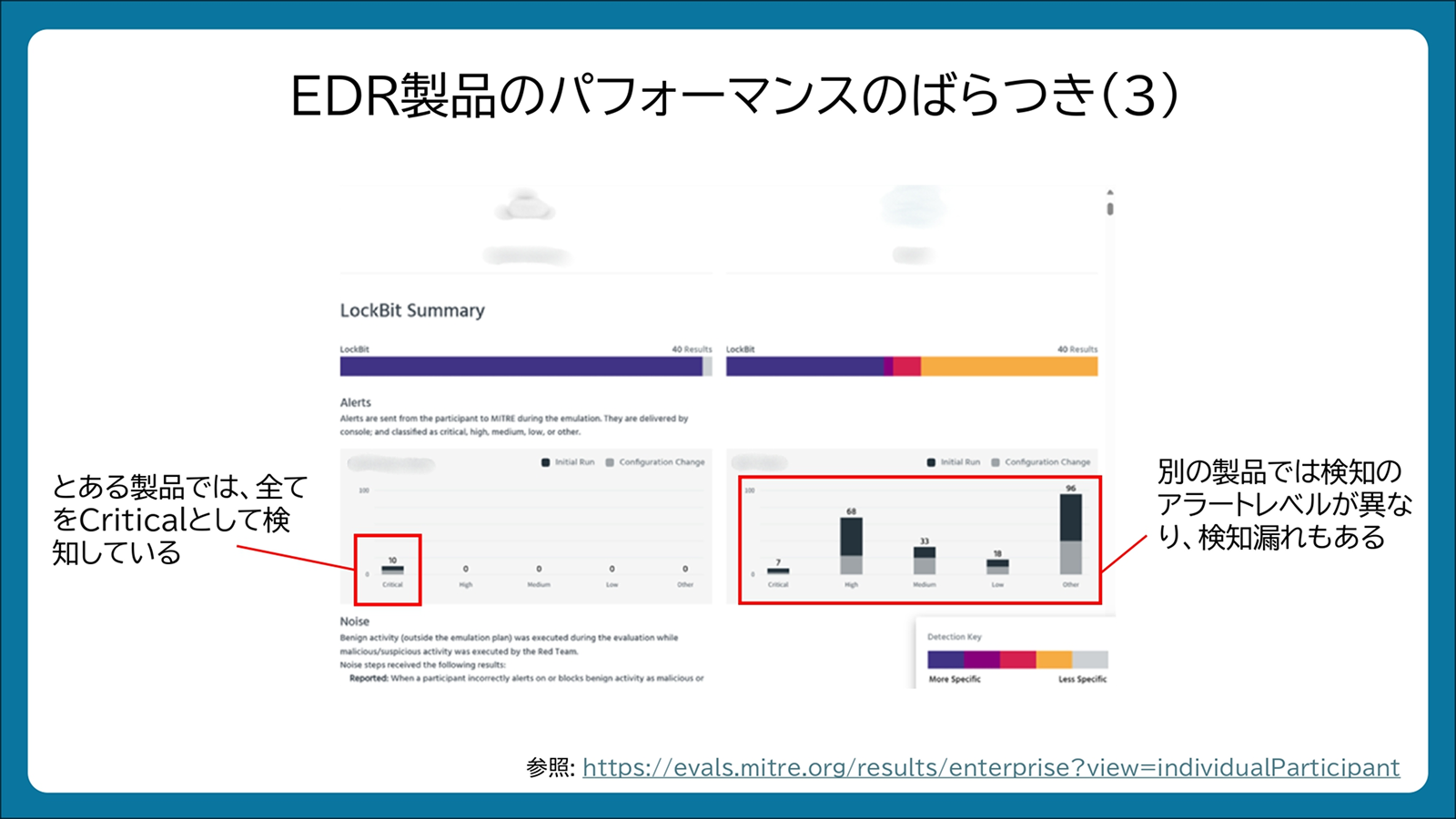

EDRのパフォーマンスのばらつき

次に、EDR製品ごとの検知性能と機能差を見ていきましょう。

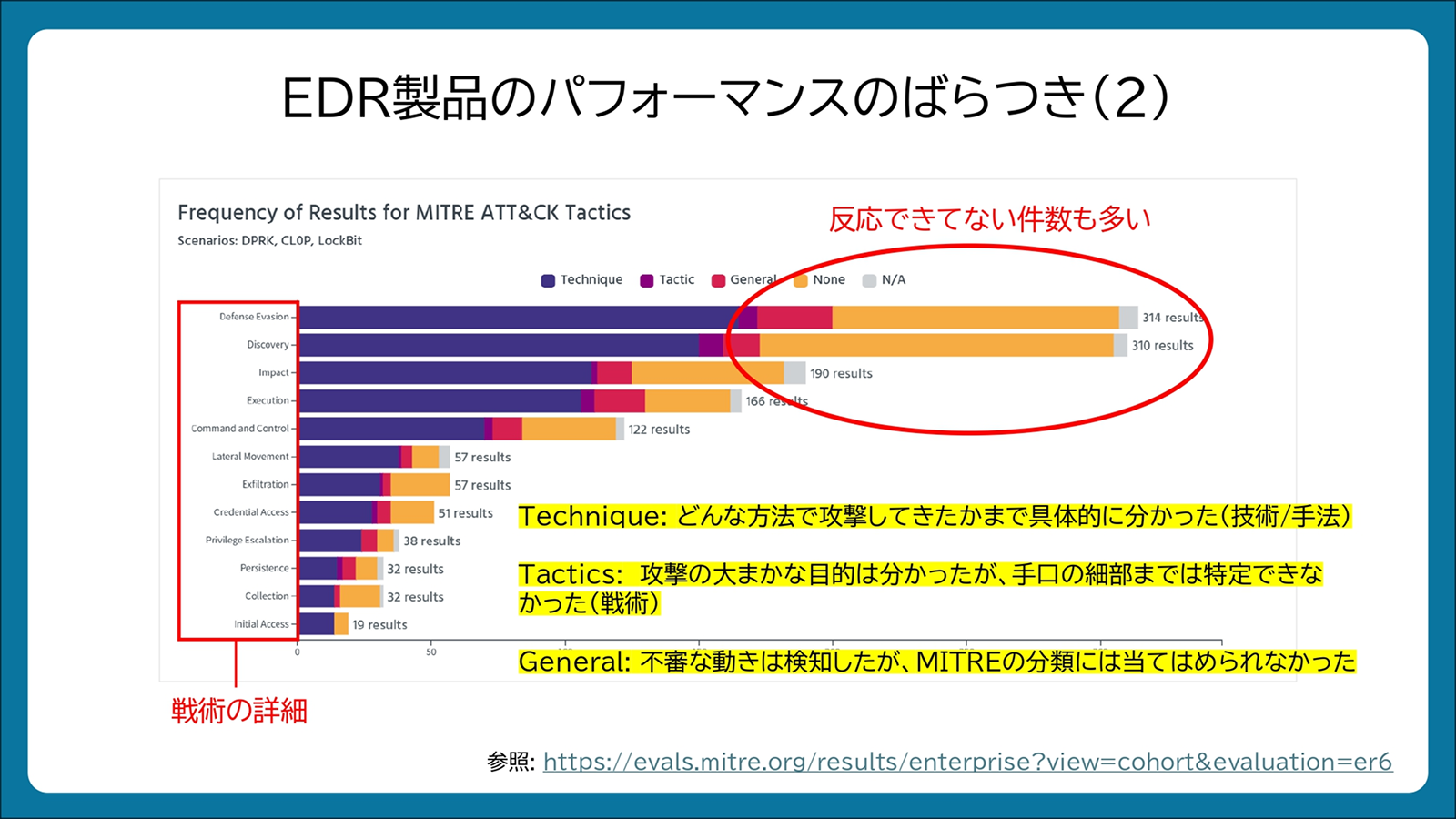

EDRは製品によってパフォーマンスが異なるという事実があります。以下は MITRE ATT&CK Evaluations にて行った各製品の比較評価です。

MITRE ATT&CK Evaluations とは、米国の非営利研究機関である MITRE が実際の攻撃シナリオ(例:LockBit、DPRK、CLOPなど)を再現し、各EDR製品がどのアクションにどの程度反応できたかを比較評価するプログラムです。

ある製品では全ての攻撃を「Critical」として検知できた一方で、別の製品では検知のアラートレベルが異なったり、一部の攻撃を検知できなかったりと、製品ごとに得意・不得意の差が大きく、検知ロジックやベンダーの技術力に依存することが明らかになっています。

今後のセキュリティ対策の基本的な考え方

サイバー攻撃を取り巻く現実

サイバー攻撃はビジネス化・自動化されており、攻撃者グループは自動スキャンを日常的に行い、そこで得た脆弱な企業情報をリスト化してダークウェブ上で売買しています。

このリストには「セキュリティ対策が甘い」企業の情報が並び、リストを購入した別の攻撃者が自動スクリプトで攻撃を仕掛けます。つまり、攻撃者の「意志」とは関係なく、脆弱な企業は誰でも標的となります。

2025年10月現在、世間を騒がせている「Qilin」では、LOLBAS※1やBYOVD※2といった高度な手法が当たり前のように使われています。

※1 LOLBAS(Living Off the Land Binaries and Scripts):LotL(Living off the Land)攻撃の一種。Windows にあらかじめ搭載されている正規の実行ファイル(バイナリ)だけでなく、スクリプトやDLLなども含めて悪用する手法を総称したもの。

※2 BYOVD(Bring Your Own Vulnerable Driver):脆弱性を持つドライバーを悪用してシステムへの権限を奪取する攻撃手法。

Qilin については以下の記事でも詳しくまとめていますので、あわせて確認してみてください。

また、サイバー攻撃に先立ち、少なくとも一年以上前から情報窃取が行われていたというケースも発生しています。このような計画的な犯行を全て検知し防ぐことはもはや不可能なため「侵入される前提での対策」が重要となります。

現実的なセキュリティ対策のアプローチ

しかし、ゼロトラストのような大規模な投資をすぐに実現できる企業は多くありません。特に中小企業では、限られたリソースの中で優先順位をつける必要があります。

従業員が日常的に触れるエンドポイント端末は最もリスクが高い領域であるため、ここを中心に防御を固めることが現実的です。EDRの基盤をしっかり整えた上で、段階的にゼロトラストの考え方に基づいた多層防御を広げていくことが推奨されます。

USEN ICT Solutionsが提供するEDR製品

サイバーセキュリティラボを運営するUSEN ICT Solutionsでは、複数のEDR製品を取り扱っています。お客様の環境やご要望に合わせて、最適なソリューションを提案いたします。

EDRの導入をご検討中の方はこちら

第二部のまとめ

- サイバー攻撃は企業規模、業種を問わず誰もが標的となる

- この時代においてはゼロトラストの考え方が重要であり、その要となるのがEDR

- ただしEDRだけでは完結せず、ネットワークや認証システムの整備を中心に、その環境に合わせた体制作りが必要

サイバー攻撃の高度化・自動化が進む現代においては、従来の防御策は不十分であり、侵入されることを前提とした「ゼロトラスト」の考え方に基づく多層防御が不可欠となっています。

- 攻撃の現実と既存防御の限界:攻撃はビジネス化・計画化しており、中小企業も無差別にターゲットとなります。従来の境界防御や、EDR単体では高度な攻撃を完全に防ぎきることは困難であり、EDR製品ごとの性能差も考慮した選定が不可欠です。

- 多層防御の実現:ユーザー認証、デバイス状態の確認、ネットワーク全体のログ収集と分析、通信の可視化と制御という四大要素を網羅し、各層で最適なソリューション(IDaaS、EDR/NGAV、SIEM/SOAR/NDR、SASEなど)を組み合わせることで、攻撃の侵入を多角的に阻止し、万が一侵入された場合でも早期検知と迅速な対応を可能にします。

- 現実的なアプローチと次の一歩:ゼロトラストの全面導入が難しい場合でも、まずは自社の現状を把握するための脆弱性診断から始め、最もリスクの高いエンドポイント対策(EDR)を強化し、その上でネットワーク全体をカバーするSASEなどへと段階的に多層防御を広げていくことが、現実的かつ効果的なアプローチです。

本セミナーのアーカイブ配信をご覧になりたい方はこちら↓

執筆者