パスワードはどう決める?「複雑に」「定期変更」はもう古い!NIST が示した【パスワードの新常識】

「大文字・小文字・記号を混ぜる」

「〇日ごとにパスワードを変更する」

このような従来のパスワードの常識が、ついに NIST(National Institute of Standards and Technology:米国国立標準技術研究所)によって見直されました。

2025年10月10日、アメリカのセキュリティ会社 Malwarebytes が、NIST のガイドライン「NIST Special Publication 800-63B(SP 800 63B)」の改定を報じ、より現実的で安全な新しい運用指針が明らかになりました。本記事では、その内容と背景を整理しながら、今後のパスワード管理の方向性を解説します。

NIST が示した新たなガイドライン

NIST とは

NIST(National Institute of Standards and Technology:米国国立標準技術研究所)とは、科学技術分野における計測や標準に関する研究を行うアメリカの政府機関です。NIST には Computer Security Division(CSD)という部門があり、特に情報セキュリティに関する研究やレポートの発行を行っています。

CSD のレポートのなかで最も有名なのが、「Special Publications(SP 800シリーズ)」というガイドラインです。もともとはアメリカの政府機関が利用する目的で作成されたものですが、その有用性からさまざまな国・組織で採用されています。

「SP 800-63B」の改訂

直近で大きな話題となったのが、SP 800シリーズにおいて電子認証関連の標準を定めた「NIST Special Publication 800-63B(SP 800-63B)」の改訂です。今回の改訂では、世の中のあらゆる“パスワード”で当たり前とされてきた「複雑性重視」の考え方から、「長さ重視」への転換が明確に示されています。

主な変更点は以下の5つです。

- 「記号・数字・大文字・小文字をすべて含める」といった複雑性ルールは不要

- パスワードは「長さ」が最も重要

- 定期的なパスワード変更(定期ローテーション)は不要

- 秘密の質問・パスワードヒントのような知識ベース認証は廃止すべき

- 脆弱なパスワードを は明示的に弾く「ブロックリスト」を導入する

1.「記号・数字・大文字・小文字をすべて含める」といった複雑性ルールは不要

これは、無理なルールを強いることでユーザーが「password」を「Password」「Password1」「Password1!」「P@ssw0rd」など、かえって予測可能なパターンへ置き換えてしまう傾向が強くなったことが影響しています。

2.パスワードは「長さ」が最も重要

多要素認証(MFA)を併用しない単独認証の場合は、最低でも15文字以上を推奨しています。覚えやすさを保ちながら長くするには、単語をつなげたパスフレーズ(例:mymomstartedtousealongerpasswordtoday)を使うと良いでしょう。

3.定期的なパスワード変更(定期ローテーション)は不要

パスワードが侵害された場合にのみ変更を強制する運用にするべきとしています。

4.秘密の質問・パスワードヒントのような知識ベース認証は廃止すべき

パスワードを忘れた時のために設定される 「母の旧姓」「出身地」などを問う「秘密の質問」はSNSや公開情報(OSINT)で容易に特定できるため、認証手段としては脆弱です。代わりにリカバリコードや再設定リンク、ワンタイムコードなどの手段を用いて復旧を行うべきとされています。

5.脆弱なパスワードを明示的に弾く「ブロックリスト」を導入する

既知の漏えいリストや辞書に載るような単純なパスワード(例:「password」「123456」「Password1」「P@ssw0rd」など)は、登録時点で拒否する運用が求められています。

パスワード突破の実態と攻撃手法の進化

短いパスワードは「秒」で破られる

パスワードが短いと、ブルートフォース攻撃※1やパスワードリスト攻撃※2で突破される確率が一気に高まります。長くするほど組み合わせの数は急増し、攻撃にかかる時間やコストは指数的に増大します。そのため「長さ」はパスワード強度を左右する最も重要な要素になります。

※1 ブルートフォース攻撃:想定される全てのパスワードのパターンを総当たりして、パスワードを突破しようとする攻撃

※2 パスワードリスト攻撃:攻撃者が不正に入手したIDとパスワードの組(流出データ)を使い、別のサービスやアカウントへそのまま流用して不正ログインを試みる攻撃

AIによる「静かな攻撃」

近年、攻撃側でも機械学習や自動化ツールが使われるようになり、見つかりにくく効率の良い攻め方が増えています。たとえば、システムの応答やログの傾向を学習して「普段のユーザーに見せかけたタイミング」で認証を試す自動スクリプトや、企業の公開情報(社名や製品名、その会社でよく使われる言葉等)から優先度の高いパスワード候補を自動生成して順番に試す仕組みが使われています。要するに、攻撃は「より賢く、より静かに」行われるため、単純な失敗回数の閾値だけでは、システムの検知ロジックが攻撃を見逃すリスクが高まっています。

また、CAPTCHA突破サービスやブラウザ指紋を自動で偽装するツールを組み合わせて利用したり、複数の送信元から分散して少しずつ時間をかけて試行するような高度な手法が使われると、従来の「失敗〇回でブロック」といった閾値ベースの検知では見逃されやすくなります。

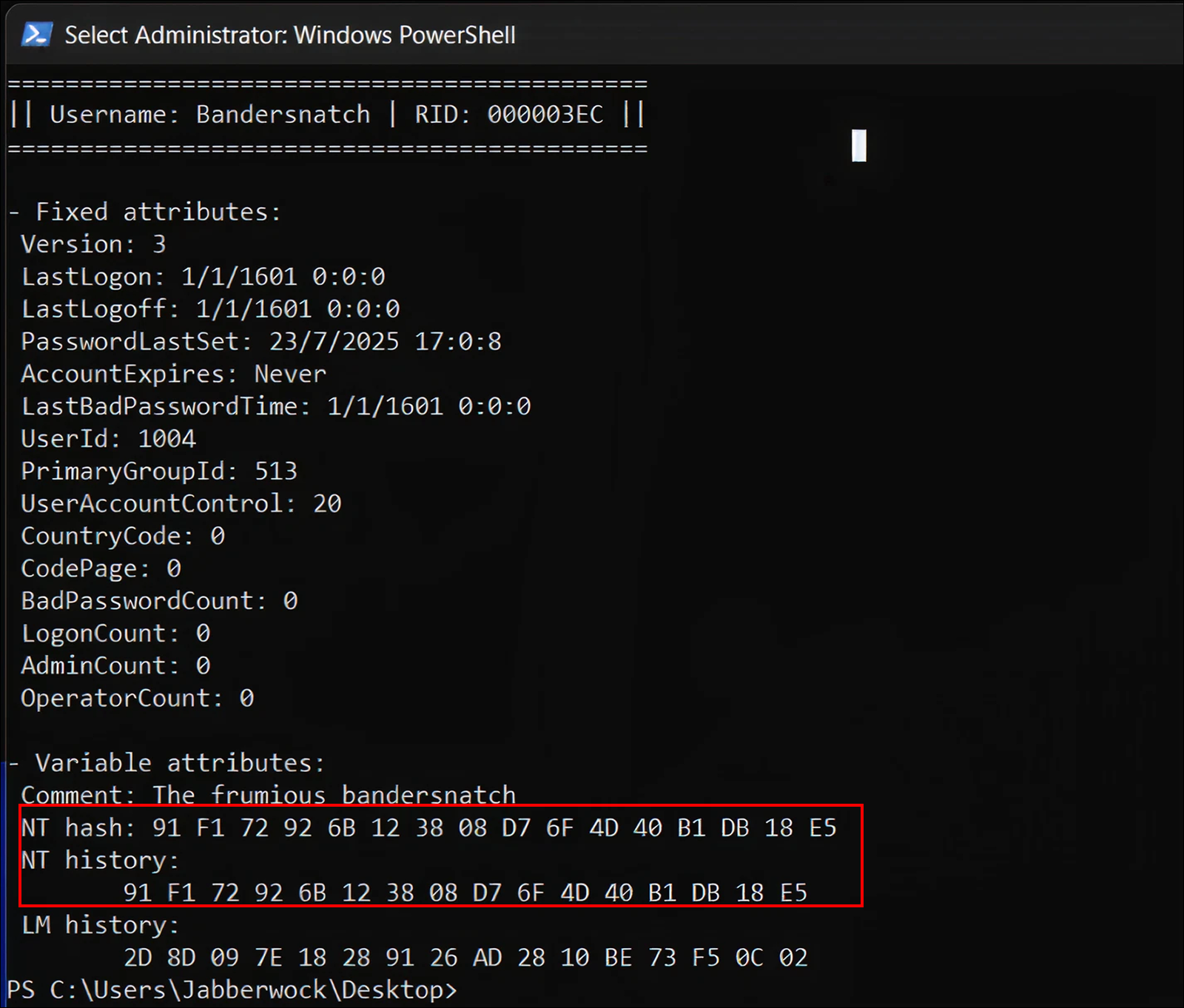

ハッシュ値が漏えいした場合に起こること

パスワードそのものが漏えいしなくても、NTLM※3などのハッシュ値が流出すると、攻撃者はその値を使ってオフラインで解析を試みます。ハッシュは一見「暗号化されている」ように見えますが、同じパスワードであれば同じハッシュ値になるため、過去の漏えいデータや漏えいテーブルを使って照合や解析が可能です。

短いパスワードほど試す候補が少なく、GPUを使った高速解析では数分〜数時間で解読されるケースもあります。特に Windows 環境のNTLMハッシュは専用ツールで簡単に抽出でき、以下のように表示されます。

※3 NTLM:Windows で使われるパスワードハッシュ方式(NT Lan Managerの略)

パスワード漏えい管理のすすめ

どんなに強いパスワードを設定しても、外部サービスがサイバー攻撃を受けて情報が流出すれば、そのアカウントは危険にさらされます。

特に複数のサービスで同じパスワードを使い回している場合、一度の漏えいが連鎖的な被害につながることがあります。そのため、自分や自社のアカウントが既に漏えいしていないかを定期的に確認することが、今後のセキュリティ対策で欠かせません。

サイバーセキュリティラボでは、企業ドメインに紐づくアカウント情報がどれくらい漏えいしているかを無料で調べられる 「アカウント流出チェッカー」 を提供しています。

「アカウント流出チェッカー」の仕組みは、NIST が提唱する最新のパスワード運用方針と密接に関係しています。実務上は「漏えいがあった」ことも侵害の一形態として扱われるため、「漏えいがあった ≒ 侵害があった」と見なして対応することが現実的であり、重要です。

NIST の新ガイドラインが示す「新しい常識」に基づき、ユーザーと組織が取るべき具体的な対策は以下の3点です。

- 【まずは NIST の指針どおり、長さを重視する(理想は最低15文字)】

覚えやすいフレーズ(例:数の単語をつなげたパスフレーズ)を推奨します。短くて複雑にしたルールより、長さを優先すると安全性が高まります。 - 【多要素認証(MFA)とパスワード管理の併用を徹底する】

重要なアカウントには必ずMFAを設定をし、社員にはパスワード管理ツールの利用を義務化し、パスワードの使い回しを禁止を推奨します。管理側では「よく使われるパスワード」「過去に流出したパスワード」をブロックするルールの導入をしましょう。

- 【定期的に認証情報の漏えいを確認する】

ぜひ定期的に「アカウント流出チェッカー」を利用してみてください。漏えいが見つかった場合は、該当のアカウントの洗い出し、パスワード変更の実施や多要素認証の設定を行うことが大切です。

執筆者