月刊ランサムウェアモニター 2025年12月版|CoinbaseCartel の台頭と相変わらずの Qilin の被害

本記事は、Ransomware.live に掲載された情報をベースに、サイバーセキュリティラボが独自に整理・分析したものです。ここで示した件数や内訳は、攻撃者がリークサイトに犯行声明を掲載した事例に限定されるため、実際の被害実態とは一致しない可能性があります。すべてのランサムウェアが犯行声明を出すわけではなく、事情により公開を回避するケースや、企業側が外部公表を行わないケースも多数存在します。そのため、Ransomware.live の統計は氷山の一角に過ぎず、数字以上に被害が広がっている可能性があることをご理解ください。

「月刊ランサムウェアモニター 2025年11月版」はこちら↓

Ransonware.live とは

Ransomware.live とは、Julien Mousqueton というセキュリティ研究者によって創設された、世界中のランサムウェアリークサイトの被害公開情報を集約して一覧化するポータルサイトを指します。被害企業の名称、業種、公開日、攻撃グループ等が集約されているため世界的なランサムウェア被害の傾向を把握する上で有用なオープンソース・インテリジェンス(OSINT)の1つとされています。

概要

Ransomware.live の集計によると、世界全体では毎月数百件以上の公表事例があり、一部の大手RaaS(Ransomware-as-a-Service)が攻撃件数の大部分を占めています。

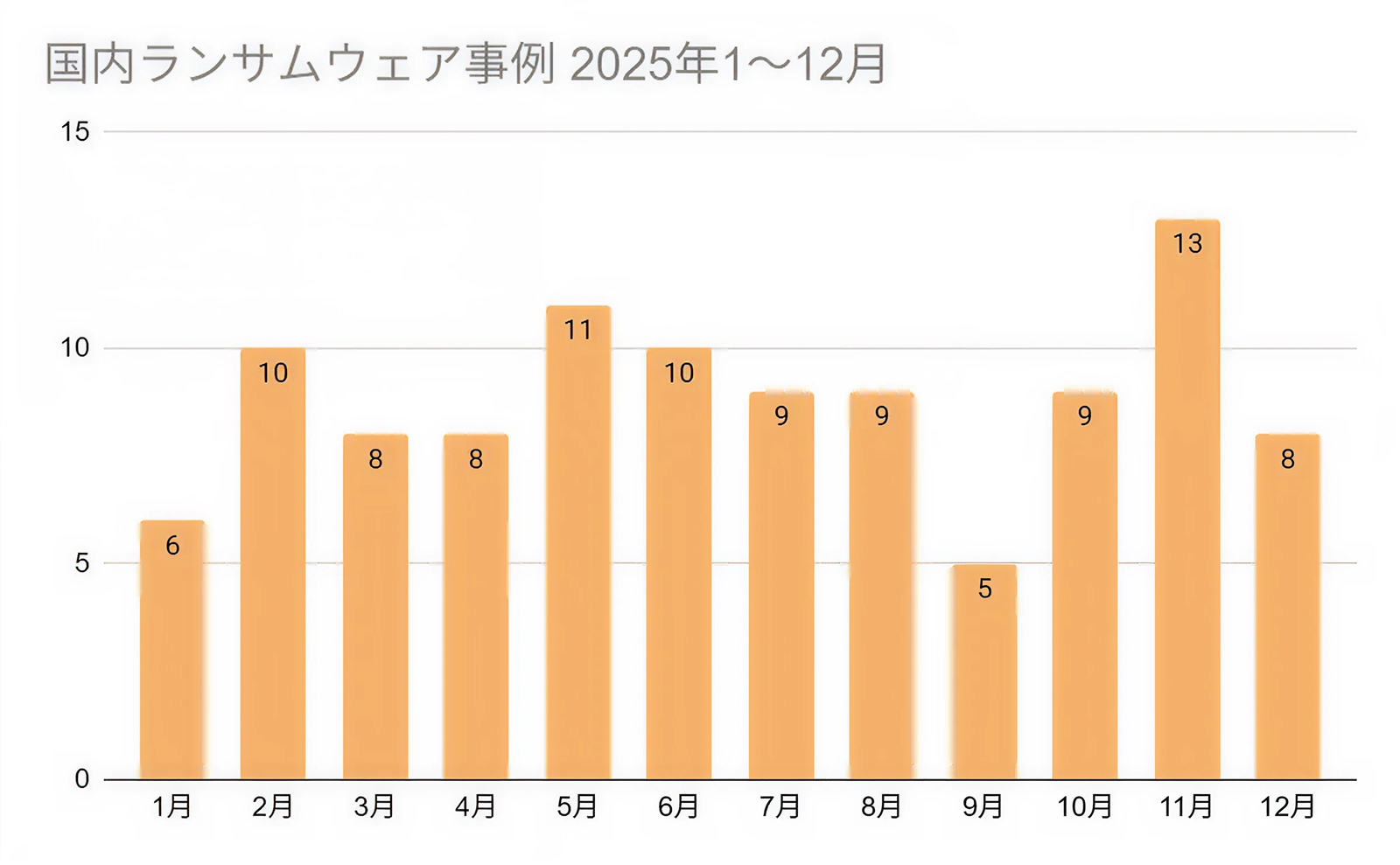

一方で、日本国内の公表件数は一桁から十数件と少なく見えますが、これは氷山の一角に過ぎません。大手RaaSの活動拡大や休暇期を狙った攻撃等が増加しているため、今後さらにリスクが高まることが想定されます。

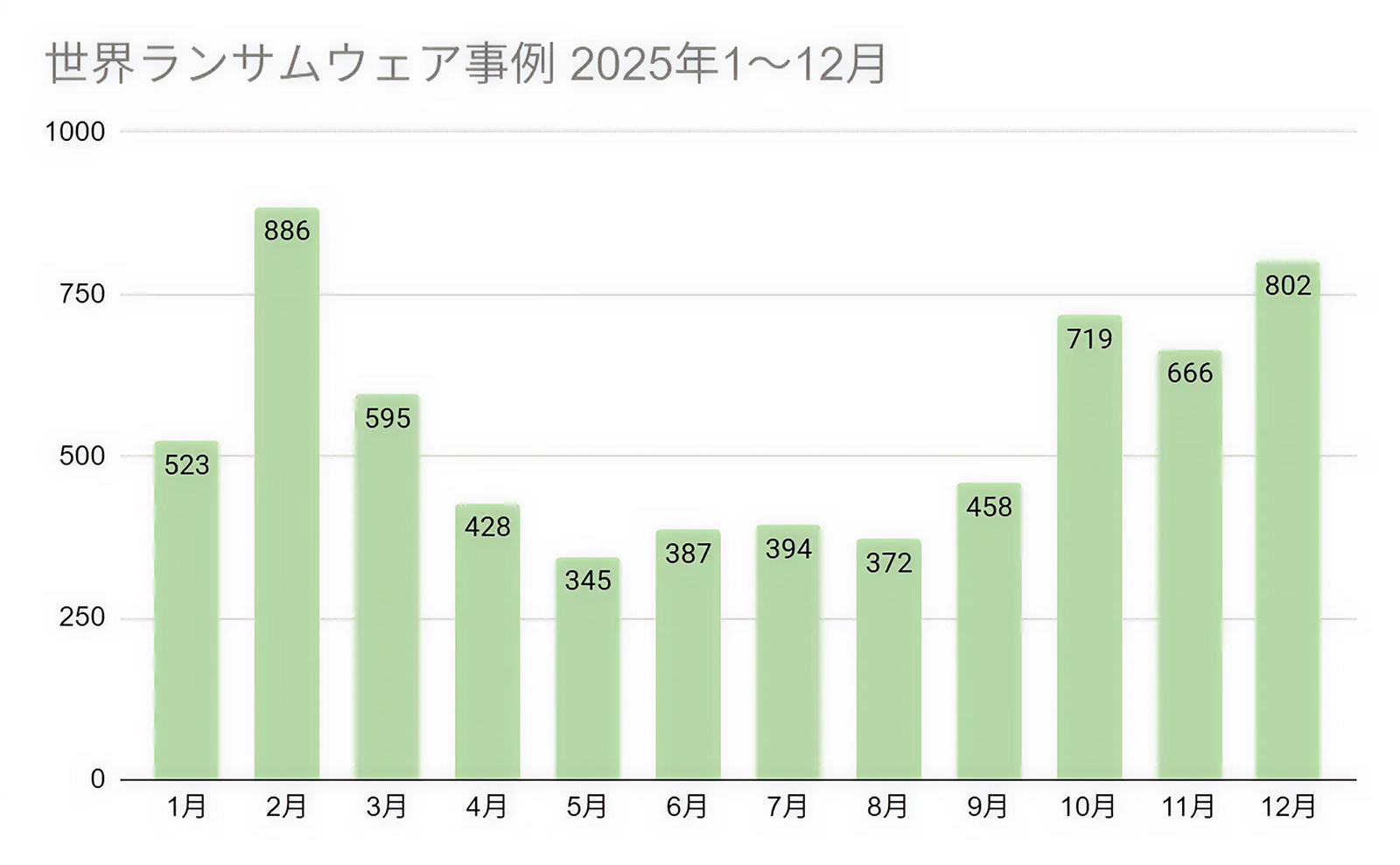

2025年1月~12月までのランサムウェア被害の傾向

本グラフは Ransomware.live の「attackdate」フィールドを基準に集計しています。

attackdateは、グループ投稿内で示された「攻撃が行われた日」または「被害が公表された日」を指しており、実際の侵入・暗号化・情報流出の発生時期とは前後する場合があります。

上記は世界全体で発生したランサムウェア事例のうち、攻撃の公表があったものを Ransomware.live が取得した件数です。その中で、以下は日本国内に絞った件数を示しています。

日本における攻撃ベクターの変化|12月の観測から

12月の国内ランサムウェア被害は8件確認され、11月(13件)と比較すると減少しました。ただし、これは攻撃者が犯行声明を公表している事例に限定した件数であり、ランサムウェア攻撃そのものの発生件数は、世界全体では依然として高水準を維持しています。

特に2026年以降は、地政学的要因を背景としたサイバー攻撃の増加も懸念されており、サイバー攻撃の中でも依然として主流であるランサムウェアの動向については、今後も継続的な注視が必要な状況です。以下に、今月確認されたランサムウェア被害の傾向をまとめます。

攻撃日 | 業種 | 脅威ベクター | InfoStealer | |

|---|---|---|---|---|

2025年12月6日 | テクノロジー | CoinbaseCartel | − | |

2025年12月6日 | 物流・輸送 | Lynx | − | |

2025年12月7日 | 製造業 | INC Ransom | − | |

2025年12月7日 | 製造業 | Qilin | − | |

2025年12月15日 | 教育 | Rhysida | − | |

2025年12月23日 | 物流・輸送 | Lynx | − | |

2025年12月24日 | テクノロジー | Qilin | − | |

2025年12月24日 | 不明 | SafePay | ○ |

観点① 脅威ベクターは引き続き多様化、特定グループへの収束は見られず

12月の国内事例では、CoinbaseCartel、Lynx、INC Ransom、Qilin、Rhysida、SafePay と、複数のランサムウェアグループが確認されました。特定のグループが突出して活動している状況ではなく、脅威ベクターは引き続き分散していることが分かります。

これは、国内企業に対する攻撃が「特定グループのキャンペーン」によるものではなく、複数の攻撃者によって恒常的に狙われている状態が継続していることを示唆しています。従来から活動が確認されているグループに加え、比較的新しい、あるいは国内での観測例が少ないグループも含まれており、「警戒すべき攻撃者像」は引き続き固定化されていません。

観点② 複数の業界へランサムウェア被害が分散

業種別に見ると、12月はテクノロジー、製造業、物流・輸送、教育など、幅広い分野で被害が確認されました。特定の業界に被害が集中する傾向は見られず、社会インフラやサプライチェーンに関与する組織が横断的に標的となっている点が特徴です。

このことから、攻撃者は業種そのものよりも、VPNやリモートアクセス、委託先との接続、クラウド環境といった外部との接点や、侵入後に横展開しやすい環境構成を重視している状況がうかがえます。企業規模や業界を問わず、外部と接続されたIT環境を持つ組織は、引き続き攻撃対象となり得る状況が続いています。

観点③ 国内においてもInfoStealer起点の侵入が常態化

12月の国内事例の中でも、先月に引き続きInfoStealerの関与が明確に示唆されるケースが確認されました。該当事例では、RedLine、Lumma、Vidar、Raccoon など複数のInfoStealer系マルウェアによる情報窃取の痕跡が観測されており、ユーザーアカウント情報や関連URLの流出が確認されています。

これは、ランサムウェア攻撃の前段としてInfoStealerによる認証情報窃取が引き続き有効な侵入経路として利用されていることを示しています。表面的にはランサムウェア被害件数が減少しているように見えても、その裏側ではInfoStealerによる侵害が静かに蓄積され、後続の攻撃につながる土壌が形成されている可能性があります。

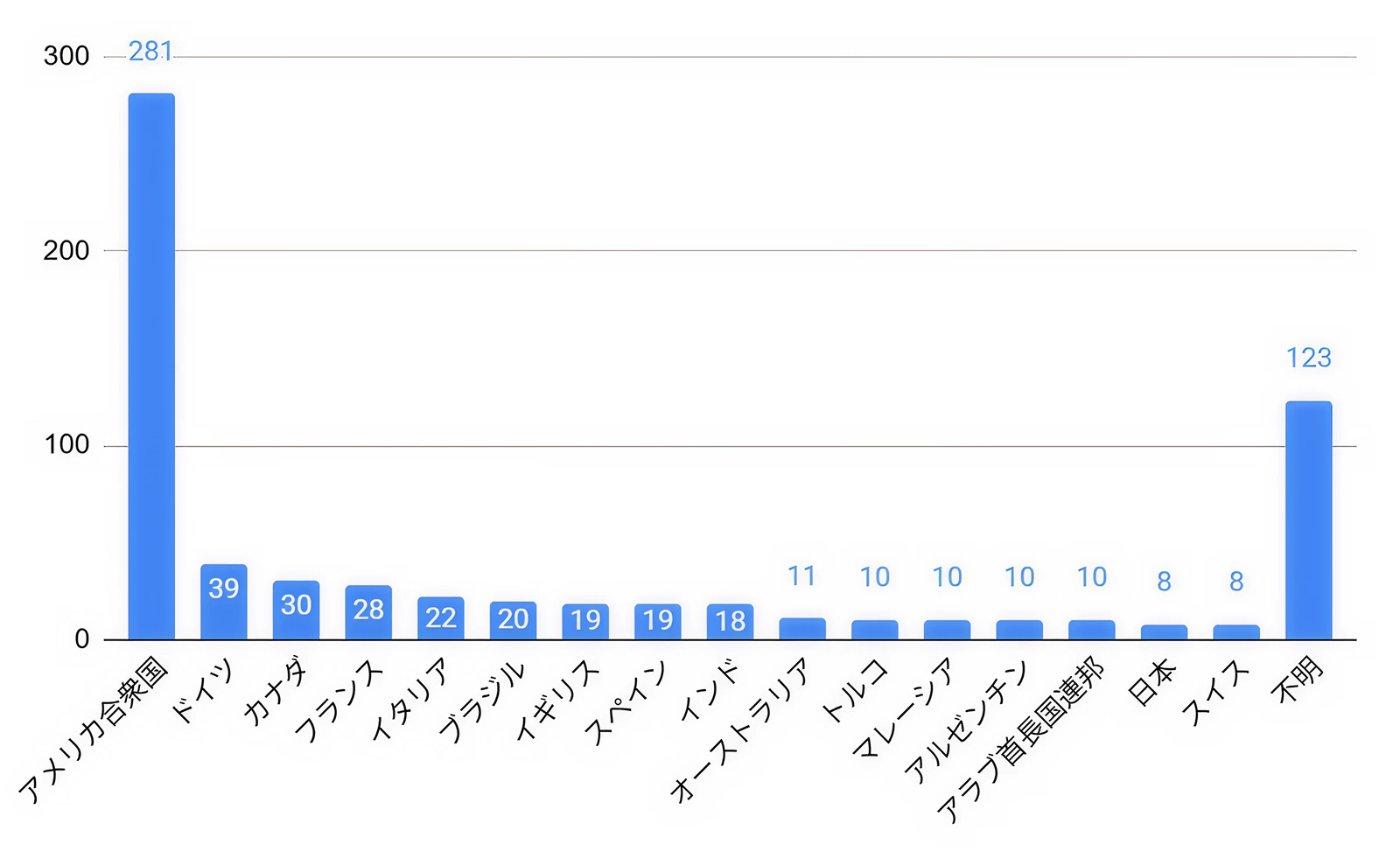

2025年12月における世界のランサムウェア被害件数

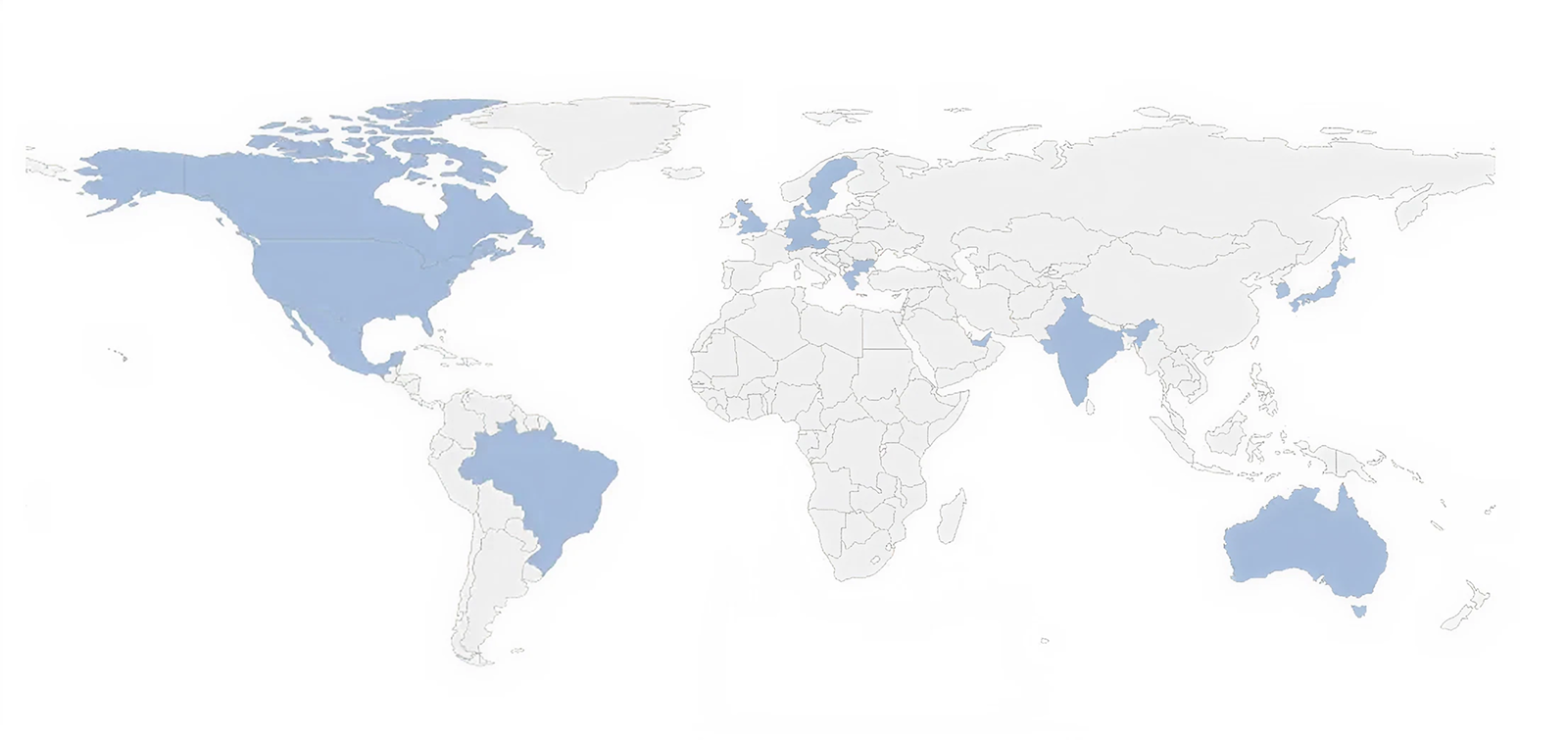

2025年12月の世界におけるランサムウェア被害件数を見ると、アメリカでは単月で281件が公表されており、依然として突出した攻撃対象国となっています。一方で、被害はアジアやヨーロッパを含む世界各地域にも広がりを見せており、攻撃の裾野がさらに拡大していることがわかります。

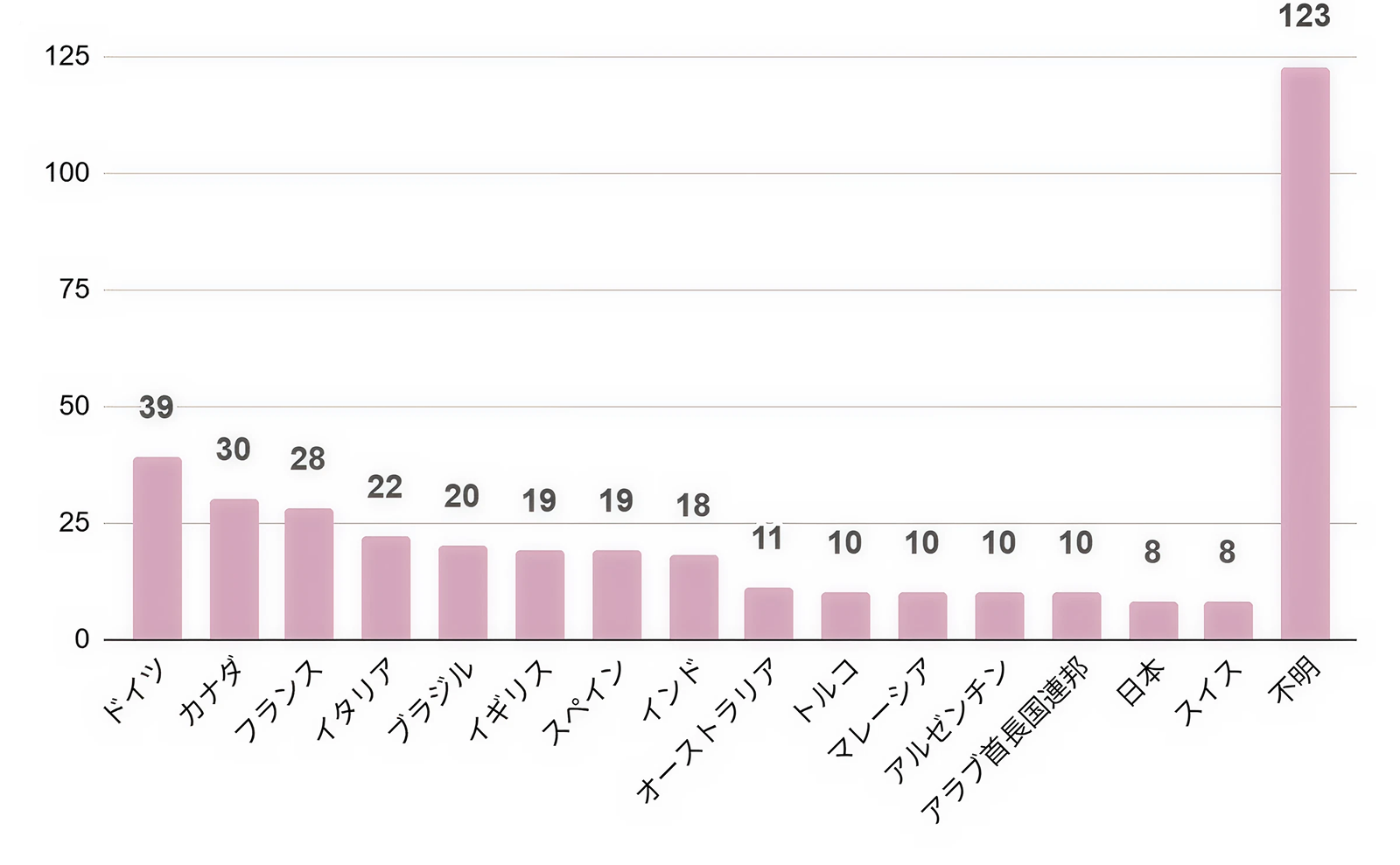

以下は、アメリカを除いた国別の発生件数のグラフです。

以下は、アメリカを除いた国別の発生件数のグラフです。

CoinbaseCartel の台頭

CoinbaseCartel は、2025年9月15日に Ransomware.live 上で初めて観測が確認された新興ランサムウェアグループであり、その後、同年12月には日本における被害も公開情報として確認されています。

近年、新興ランサムウェアグループとして CoinbaseCartel の活動が確認されていますが、公開されている被害データを国別に見ると、その被害は日本、北米、欧州、オーストラリアといった国・地域に偏っており、これは過去に活動が確認されてきた主要なランサムウェアグループの被害国分布と共通している点です。

CoinbaseCartel は、活動規模や知名度の面ではまだ発展途上のグループに位置づけられるものの、被害国の分布という観点では、既存のランサムウェア事例で多く確認されてきた傾向と一致していることが、公開情報から確認できます。また、KnowBe4 が2025年11月に公開したレポートでは、CoinbaseCartel は2025年10月に活動が確認された新興ランサムウェアグループの一つとして紹介されており、この時期から他のランサムウェアグループと並んで、ランサムウェア被害動向を整理する文脈の中で言及されるようになったことが示されています。

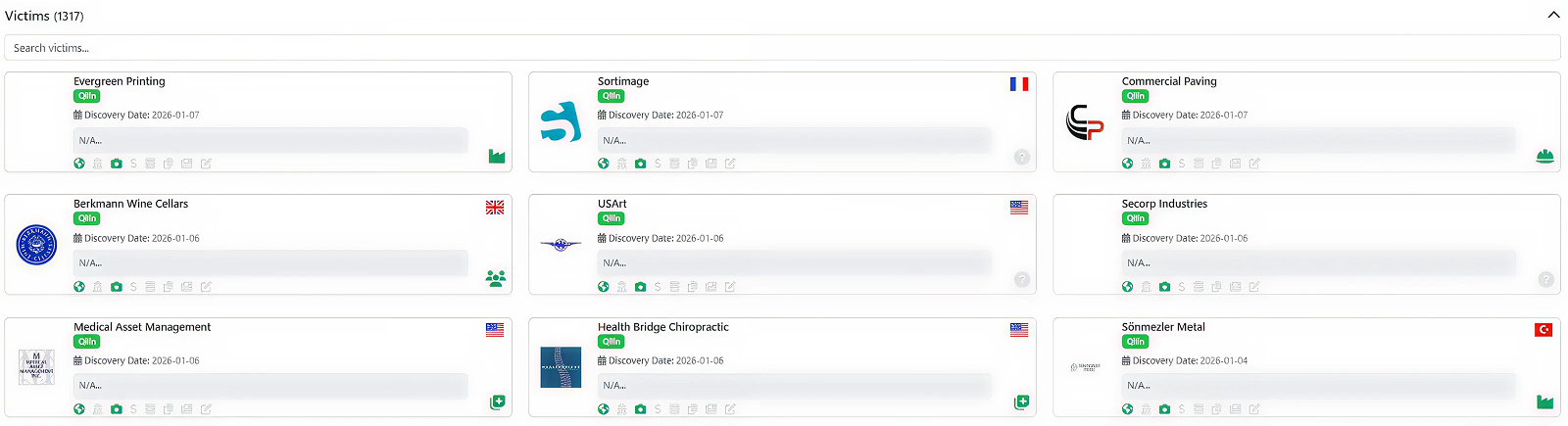

変わらずに勢いを増す Qilin による被害

Qilin によるランサムウェア被害は引き続き各国で確認されており、侵入後の活動において既存の正規ツールやOS標準機能が広く利用されている点が特徴として挙げられています。公開されているツール利用情報を整理すると、ネットワーク探索、認証情報の取得、リモート操作、横展開、防御回避、データの持ち出しといった一連の工程が、環境内に元から存在する、もしくは管理用途として利用され得るツールによって構成されていることが分かります。このような構成では、独自の不正プログラムを多数投入する必要がなく、通常の管理作業と区別しにくい形で攻撃が進行していきます。

LOLBAS系の攻撃

Qilin の攻撃で確認されているツール群には、ネットワーク調査、リモート管理、権限昇格や防御回避といった用途で一般的に利用されるものが多く含まれており、いわゆLOLBAS(Living Off the Land Binaries and Scripts)やLOTL(Living off the Land)と呼ばれる手法に沿った活動が中心となっています。

※LOTLとは、攻撃者が新たなマルウェアを持ち込むのではなく、OSや既存環境に備わっている正規ツールを悪用して攻撃を進める手法を指す。LOLBASもLOTL攻撃の中の1つであり、OSに標準で含まれる実行ファイルやスクリプト機能を直接悪用します。詳細は「「Living Off The Land」攻撃の解剖学」を参考にしてみてください。

正規ツールやOS標準機能の利用は、それ自体が直ちに不正と判断されにくく、実行ファイル名や署名の有無だけでは検知が難しい状況も多く生まれます。そのため、Qilin による攻撃は、環境に既に存在する機能を前提として段階的に侵害を進める形となり、結果として発見や初動対応が遅れやすい傾向があると考えられます。

以下は、Qilin のランサムウェア攻撃で使用が確認されているツール群です。中でもLOLBASに該当する fsutil、PsExec、WinRM は、いずれも本来は管理者による運用・保守作業を目的とした Windows 標準機能であり、一般的に単体では不正ツールとは見なされにくいものです。

分類 | ツール名 |

|---|---|

Discovery | Nmap |

RMM Tools | NetSupportScreenConnect |

Defense Evasion | EDRSandBlast |

Credential Theft | Mimikatz |

OffSec | Cobalt Strike |

Networking | Proxychains |

LOLBAS | fsutil |

Exfiltration |

2025年12月のランサムウェア被害動向を見ると、全体的な傾向は前月と大きく変わらないものの、攻撃ベクターの多様化・増加がより顕著になっている点が確認されました。特定の業種や企業規模に依存せず、複数の侵入経路や手法が並行して用いられる状況が続いており、結果としてより多くの企業が攻撃対象になりやすい環境が形成されつつあります。

このような状況下では、新たな対策を追加すること以上に、基本的なセキュリティ対策を継続的に実施できているかが重要となります。多要素認証の徹底、不要なアカウントやアクセス権限の見直し、EDRを前提とした日常的な監視運用など、従来から推奨されてきた対策を確実に維持することが、攻撃機会を減らし被害を最小限に抑える上で改めて重要であると言えます。

執筆者