月刊ランサムウェアモニター 2025年11月版|WarLock 系攻撃が示す「情報公開型攻撃」の脅威

本記事は、Ransomware.live に掲載された情報をベースに、サイバーセキュリティラボが独自に整理・分析したものです。ここで示した件数や内訳は、攻撃者がリークサイトに犯行声明を掲載した事例に限定されるため、実際の被害実態とは一致しない可能性があります。すべてのランサムウェアが犯行声明を出すわけではなく、事情により公開を回避するケースや、企業側が外部公表を行わないケースも多数存在します。そのため、Ransomware.live の統計は氷山の一角に過ぎず、数字以上に被害が広がっている可能性があることをご理解ください。

「月刊ランサムウェアモニター 2025年10月版」はこちら↓

Ransonware.live とは

Ransomware.live とは、Julien Mousqueton というセキュリティ研究者によって創設された、世界中のランサムウェアリークサイトの被害公開情報を集約して一覧化するポータルサイトを指します。被害企業の名称、業種、公開日、攻撃グループ等が集約されているため世界的なランサムウェア被害の傾向を把握する上で有用なオープンソース・インテリジェンス(OSINT)の1つとされています。

概要

Ransomware.live の集計によると、世界全体では毎月数百件以上の公表事例があり、一部の大手RaaS(Ransomware-as-a-Service)が攻撃件数の大部分を占めています。

一方で、日本国内の公表件数は一桁から十数件と少なく見えますが、これは氷山の一角に過ぎません。大手RaaSの活動拡大や休暇期を狙った攻撃等が増加しているため、今後さらにリスクが高まることが想定されます。

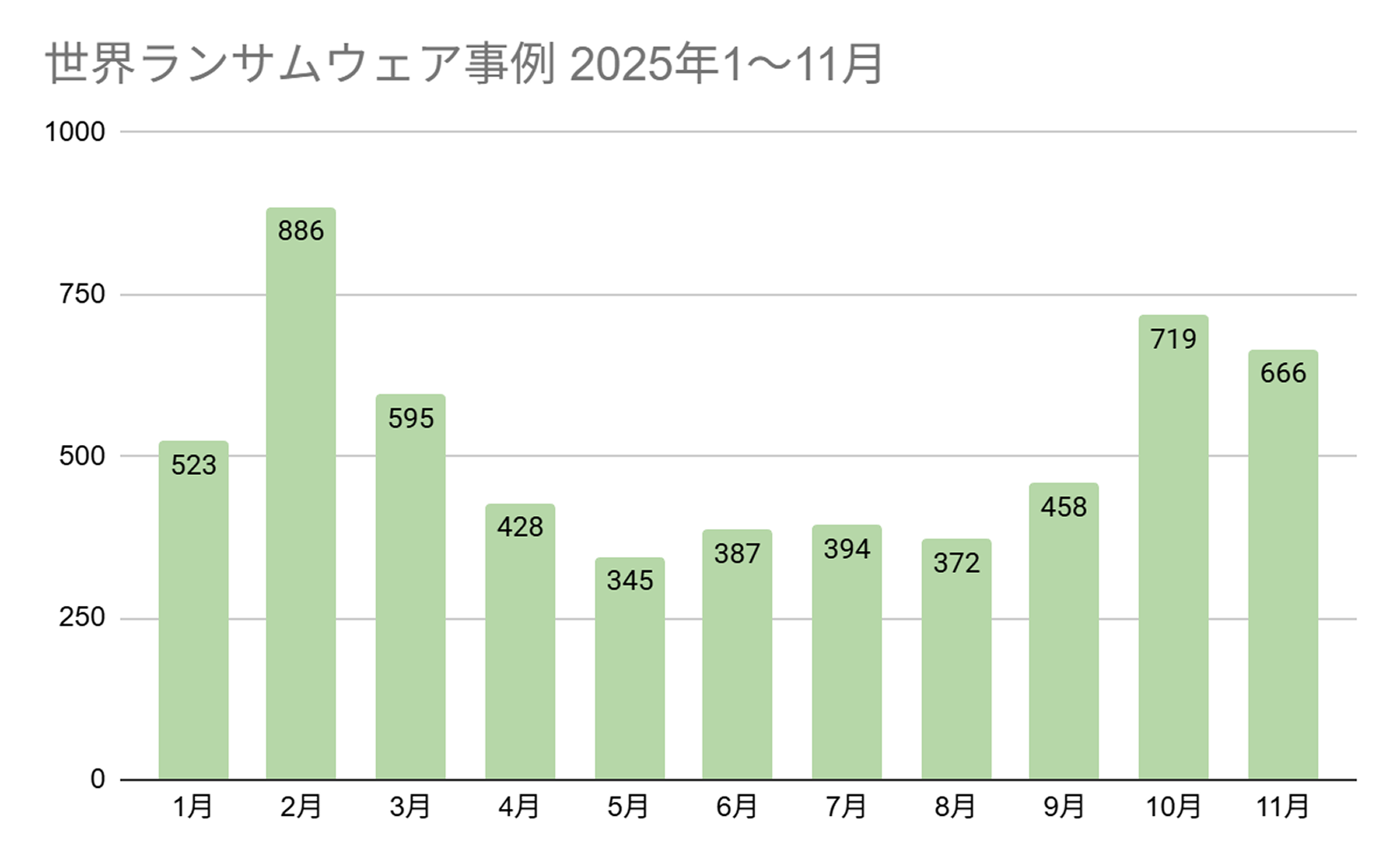

2025年1月~11月までのランサムウェア被害の傾向

本グラフは Ransomware.live の「attackdate」フィールドを基準に集計しています。

attackdateは、グループ投稿内で示された「攻撃が行われた日」または「被害が公表された日」を指しており、実際の侵入・暗号化・情報流出の発生時期とは前後する場合があります。

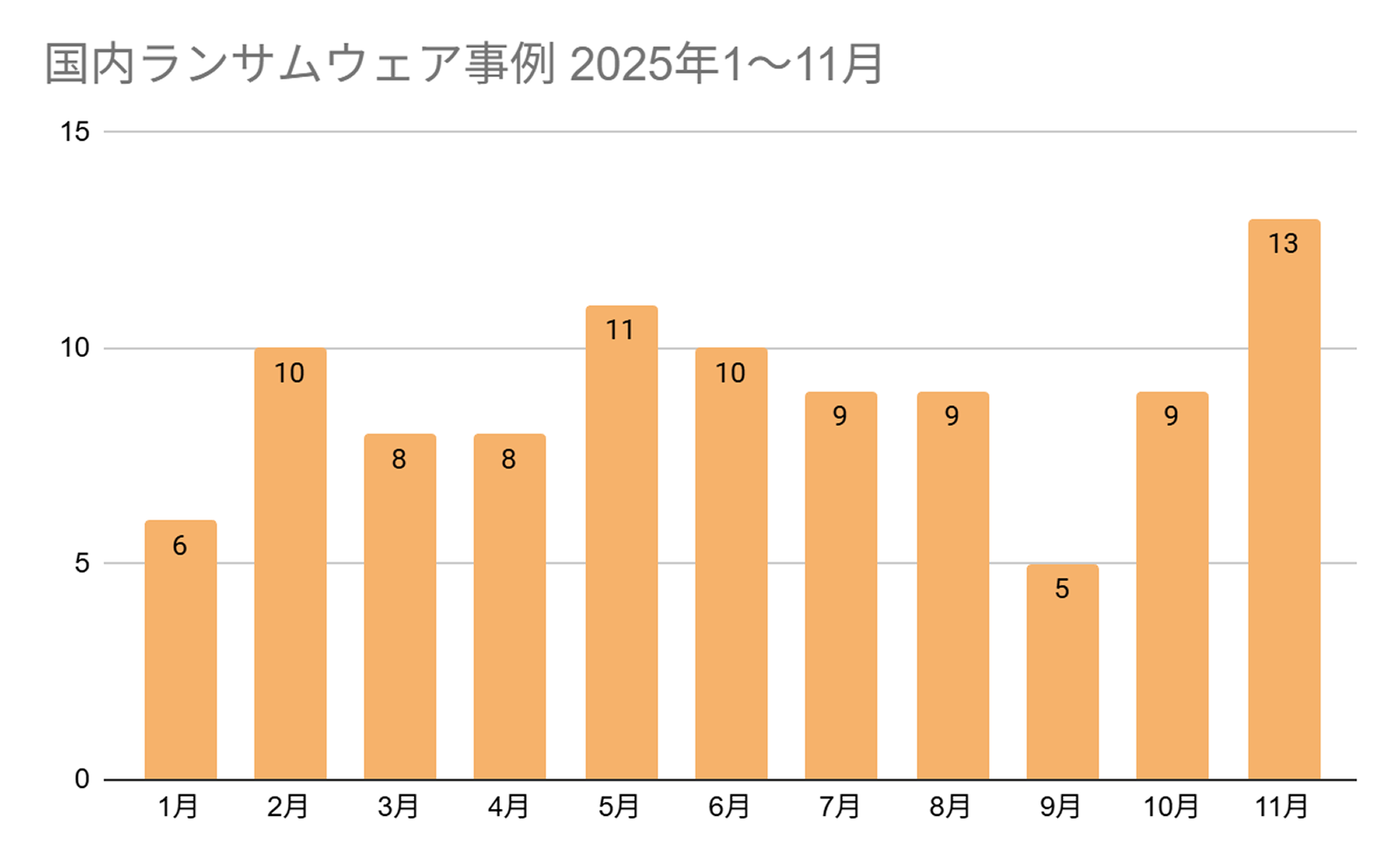

上記は世界全体で発生したランサムウェア事例のうち、攻撃の公表があったものを Ransomware.live が取得した件数です。その中で、以下は日本国内に絞った件数を示しています。

日本における攻撃ベクターの変化|11月の観測から

11月の国内ランサムウェア被害は13件が確認され、10月(9件)から 再び増加傾向に転じました。世界全体でも依然として高水準を維持しており、日本は「件数こそ少ないものの、着実に影響を受け続けている市場」といえる状況です。特に今月は、業種の分散化と脅威ベクターの多様化がより明確になってきた点が注目されます。

観点① Warlock による「InfoStealer関与型」が国内でも確認されている

11月の国内事例の中では、Warlock による攻撃において、InfoStealer(情報窃取型マルウェア)の関与が示唆されたケースが1件確認されています。本件では、従来型のランサムウェアによる暗号化と恐喝に加え、侵入経路として認証情報の窃取を起点としている可能性があります。

これは、「InfoStealerによる認証情報の窃取」、「不正ログインを起点とした横展開」、「最終段階としてのランサムウェア実行」という多段階攻撃モデルに合致する挙動であり、今後、国内においてもこの多段階攻撃モデルに似た攻撃が増加していくと考えられます。

したがって、認証情報の管理体制の見直しのように、攻撃の起点となる認証情報の窃取に対する防御強化が、これまで以上に重要となっています。

観点② 複数の業界へランサムウェア被害が分散している

11月の国内被害を業種別に見ると、テクノロジー、製造業、金融サービス、農業・食品産業等、非常に幅広い業界に対して被害が分散しました。特定の業界・業種に集中するのではなく、社会基盤やサプライチェーンに直結する組織が横断的に狙われている点が特徴です。

また、攻撃グループも Cl0p、Qilin、Skira、DragonForce、Direwolf など複数に分散していることからも、「特定グループだけを警戒すればよい」という方針で対策を検討することは危険だと考えられます。

観点③ 脅威ベクターの多様化|「InfoStealer起点」が国内でも顕在化している

世界的な傾向として、11月も Lumma、Raccoon、Azorult などのInfoStealer(情報窃取型マルウェア)が継続的に観測されているため、企業アカウント情報、すなわち、認証情報の窃取が主要な侵入経路の1つであり続けている状況に変わりはありません。Sophos の最新レポートでも、Warlock の実際のランサムウェア作戦の前段階において、InfoStealer由来の認証情報が悪用される典型例が確認されており、この流れは世界全体で共通しています。

国内においても、11月はInfoStealer関与が示唆されるランサムウェア事例が明確に確認されました。したがって、「これまで国内ではInfoStealer由来の被害が可視化されにくかった」状況から、実際の攻撃シナリオとしてInfoStealer型の攻撃が顕在化し始めた転換点であると考えられます。

InfoStealerは、メール添付や不正広告、偽ソフトのインストーラー等を通じて静かに拡散し、ランサムウェアとは別のルートで 長期間にわたり侵入の足がかりを作り続けます。今後はEDR(Endpoint Detection and Response)による防御を大前提としつつも、MFA等の強固な認証と、認証ログや不審な挙動を監視する仕組みを組み合わせた総合的な対策設計が不可欠 になるでしょう。

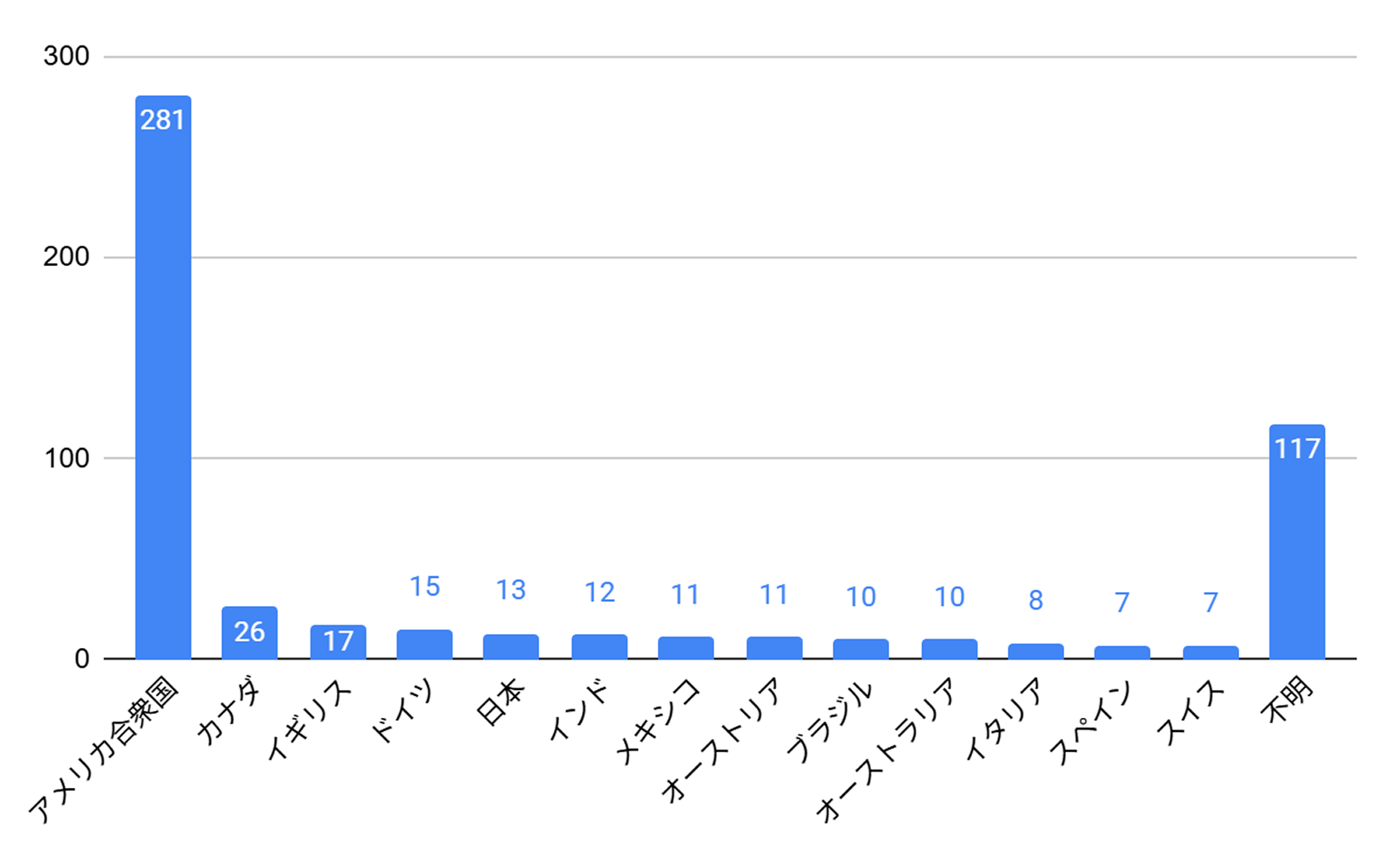

2025年11月における世界のランサムウェア被害件数

2025年11月の世界におけるランサムウェア被害件数を見ると、アメリカでは単月で281件が公表されており、依然として突出した攻撃対象国となっています。一方で、被害はアジアやヨーロッパを含む世界各地域にも広がりを見せており、攻撃の範囲がさらに拡大していることが見て取れます。

以下は主要各国の被害件数のグラフです。

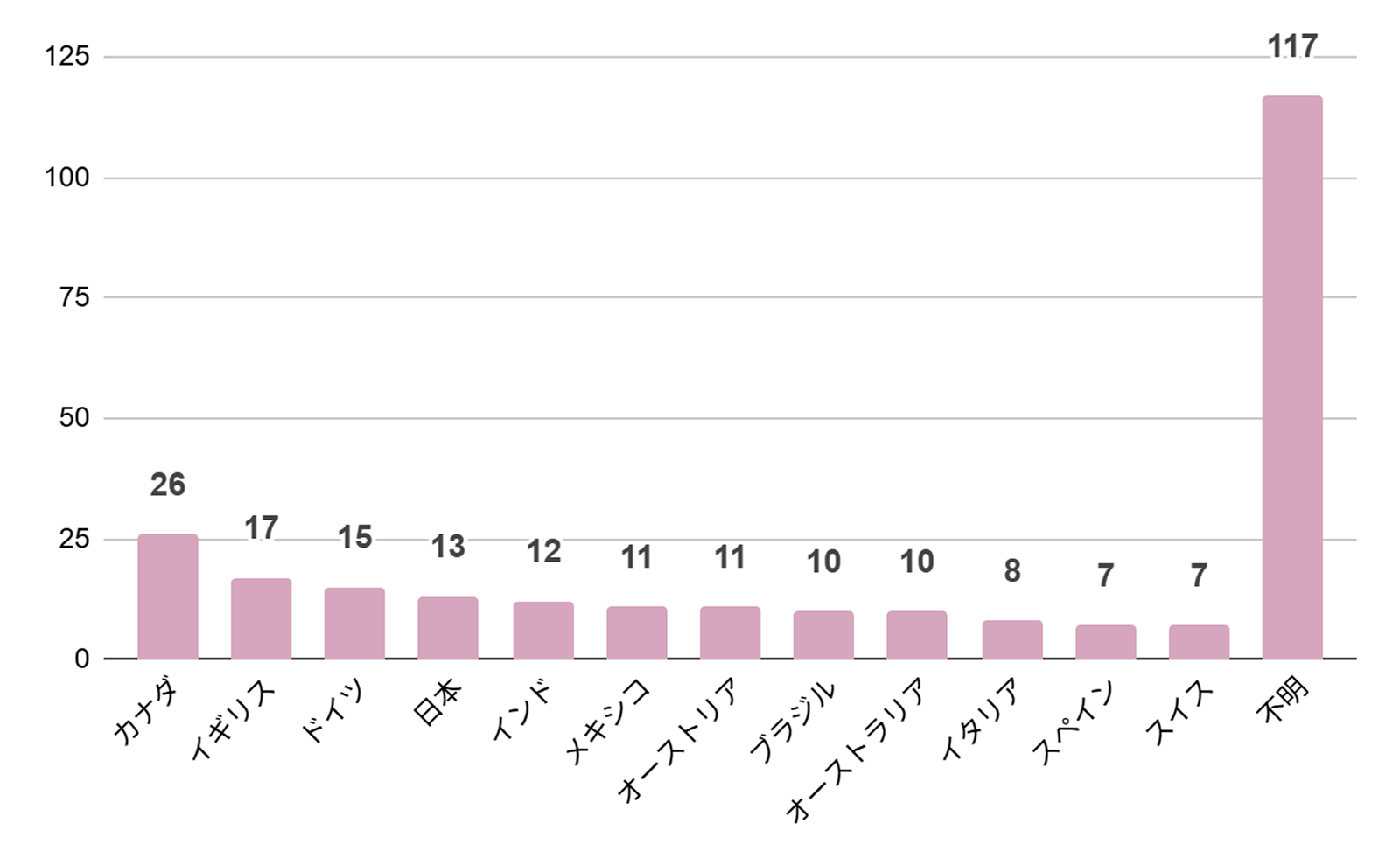

以下は、アメリカを除いた国別の発生件数のグラフです。

Warlock についてのまとめ

Warlock は、2024年頃から活動が確認されている比較的新しいランサムウェアグループの1つで、企業ネットワークへの侵入後、システムの暗号化とデータ窃取を組み合わせた恐喝を行う点が特徴です。

近年は、InfoStealer(情報窃取型マルウェア)によって取得された認証情報を起点とした侵入が疑われる事例も確認されていることから、従来型の「脆弱性悪用型」のみならず、「資格情報悪用型」の攻撃モデルへとシフトしていると考えられます。

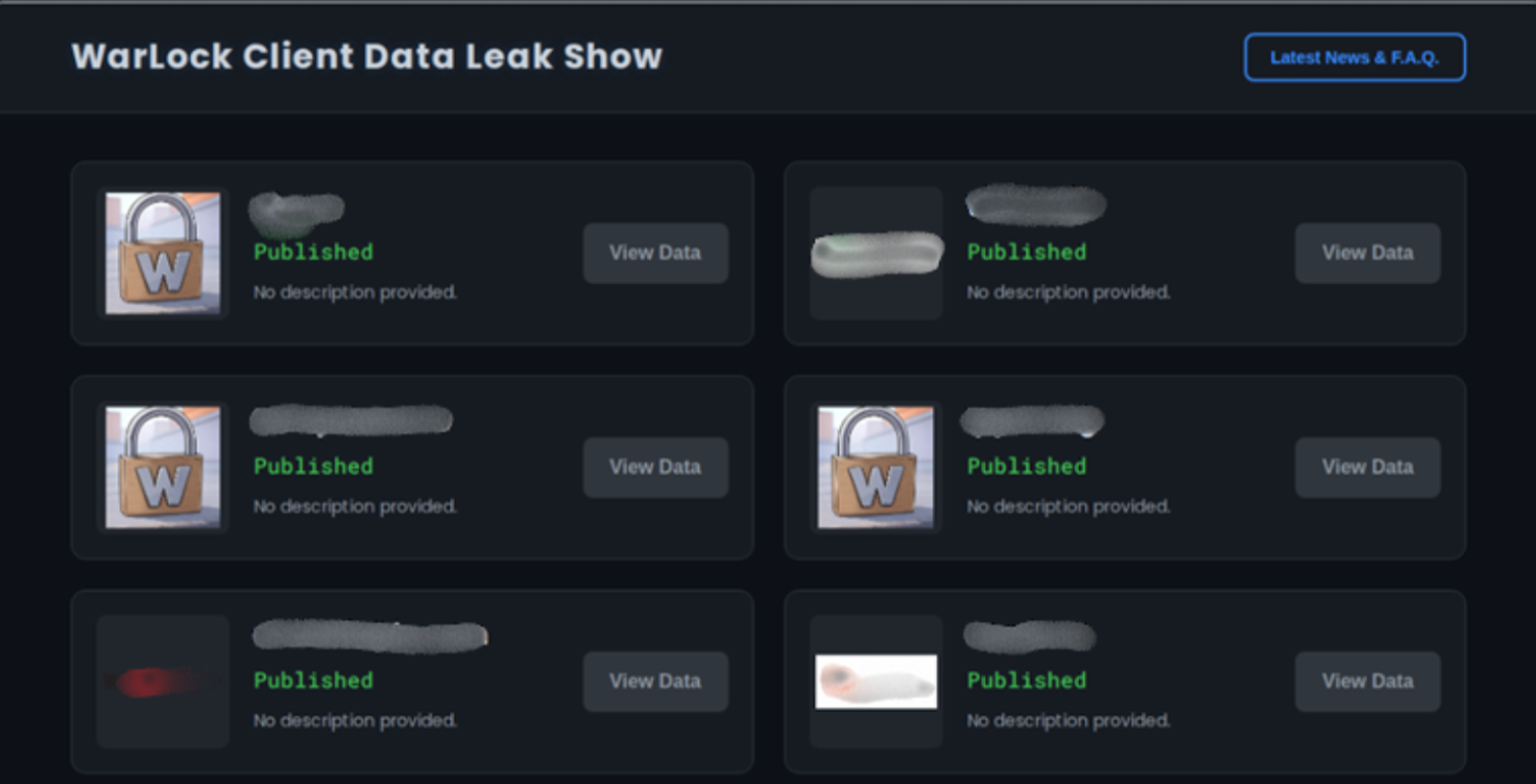

米国のセキュリティ企業である Rapid7 が公開した記事によると、Warlock の攻撃は、単なる業務妨害にとどまらず、窃取した情報の一部をリークサイトで公開し、支払いに応じなければ全面公開に踏み切る二重恐喝型(Double Extortion)を特徴としています。企業名や内部資料の断片、ファイル一覧などを段階的に公開する手法は、被害企業に対して強い心理的圧力を与える狙いがあると考えられます。

また、2025年11月時点では、テクノロジーや製造業など、社会インフラやサプライチェーンに影響を与え得る分野を中心に被害が広がっています。

以下の画像が示すように、Warlock は、攻撃した被害企業を自らのリークサイト上に「Published(公開済み)」として掲示します。このように実際に窃取したデータを閲覧可能な状態で公開することで、支払いを拒否した企業に対する「見せしめ」として利用しているわけです。

日本への影響

2025年11月には、Warlock によるとみられる被害が国内でも確認されました。特筆すべき点は、情報窃取型マルウェアによって認証情報が盗まれ、その情報を使った不正アクセスが足がかりとなり、最終的にランサムウェア被害へと発展した、多段階型の攻撃シナリオに該当するInfoStealerの関与が示唆される痕跡が確認された点にあります。

これまで日本国内では、InfoStealer起点の被害は「把握しづらい」「検知されにくい」という傾向がありましたが、今回の事例では多段階型の攻撃シナリオに準じた攻撃モデルが、日本国内においても実運用段階に入ったことを示す象徴的なケースであるといえるでしょう。

改めてInfoStealerとは

InfoStealerは、ユーザーの端末に密かに侵入し、Webブラウザの保存パスワード、クッキー、ウォレットデータなどの認証情報や機密データを水面下で窃取するマルウェアです。 このマルウェアの活動は目立たないため、感染直後には被害に気付きにくいという特徴があります。窃取された情報は、攻撃者によって後日、ダークウェブなどで売買・悪用され、その結果、数週間から数か月後に企業のシステムへの不正ログインやランサムウェア(特に初期侵入の足がかりとして)による大規模な被害が発生するケースや、情報漏えいとして顕在化するケースがあります。

近年、ランサムウェア攻撃者が初期侵入の手段としてInfoStealerで得た認証情報を利用するケースが増加しており、サイバー攻撃のエントリーポイントとして極めて重要視されています。

InfoStealerに関しては、以下の記事も参考にしてください。

定期的な漏えいチェックの重要性

Infostealerがセキュリティ製品による検知を逃れやすい理由の1つに、その導入形態の多様性があります。実行ファイルの形をとるものが多いですが、一方で正規の拡張機能やアプリケーションに偽装されたり、正規のソフトウェアのインストーラーに組み込まれたりするケースも珍しくないため、従来のアンチウイルス製品やEDRによる検知が難しい場合があります。特に、正規のプロセス内での動作を悪用したり、設定ファイルの読み取りといった一見無害な振る舞いをしたりする場合、アンチウイルス製品の検知をすり抜けやすくなります。その結果、被害が発覚するタイミングは、多くの場合、不正ログインやランサムウェア被害が発生した後のフォレンジック調査の時点となります。

このような背景から、ASM(Attack Surface Management、攻撃対象領域管理)のような、外部からの視点で「自社の資産や情報がどう見えているか」を継続的に診断するソリューションの利用が、インシデント予防の対策として極めて重要になります。ASMを用いた診断を頻繁に実施することが難しい企業様でも、少なくとも数か月から半年に一度のサイクルで取り入れることが推奨されます。

弊社でも、流出したアカウント情報を手軽にチェックできる「アカウント流出チェッカー」などのツールを提供しています。このような無料で利用できるツールも活用しつつ、まずは自社の漏えい情報を定期的に確認することから始めるのが有効です。

2025年11月は、国内ランサムウェア被害が再び増加に転じる中で、Warlock によるInfoStealer起点の多段階攻撃 が確認された点が重要な変化といえます。

暗号化そのものへの対策だけでなく、「認証情報の窃取」「不正ログイン」という 初期侵入段階への対策強化 が、今後の被害抑止における最重要テーマとなっています。

執筆者