月刊ランサムウェアモニター 2025年10月版|RansomHouse 系攻撃にみる「情報公開型」攻撃の現実化

本記事は、Ransomware.live に掲載された情報をベースに、サイバーセキュリティラボが独自に整理・分析したものです。ここで示した件数や内訳は、攻撃者がリークサイトに犯行声明を掲載した事例に限定されるため、実際の被害実態とは一致しない可能性があります。すべてのランサムウェアが犯行声明を出すわけではなく、事情により公開を回避するケースや、企業側が外部公表を行わないケースも多数存在します。そのため、Ransomware.live の統計は氷山の一角に過ぎず、数字以上に被害が広がっている可能性があることをご理解ください。

「月刊ランサムウェアモニター 2025年9月版」はこちら↓

Ransonware.live とは

Ransomware.live とは、Julien Mousqueton というセキュリティ研究者によって創設された、世界中のランサムウェアリークサイトの被害公開情報を集約して一覧化するポータルサイトを指します。被害企業の名称、業種、公開日、攻撃グループ等が集約されているため世界的なランサムウェア被害の傾向を把握する上で有用なオープンソース・インテリジェンス(OSINT)の1つとされています。

概要

Ransomware.live の集計によると、世界全体では毎月数百件以上の公表事例があり、一部の大手RaaS(Ransomware-as-a-Service)が攻撃件数の大部分を占めています。

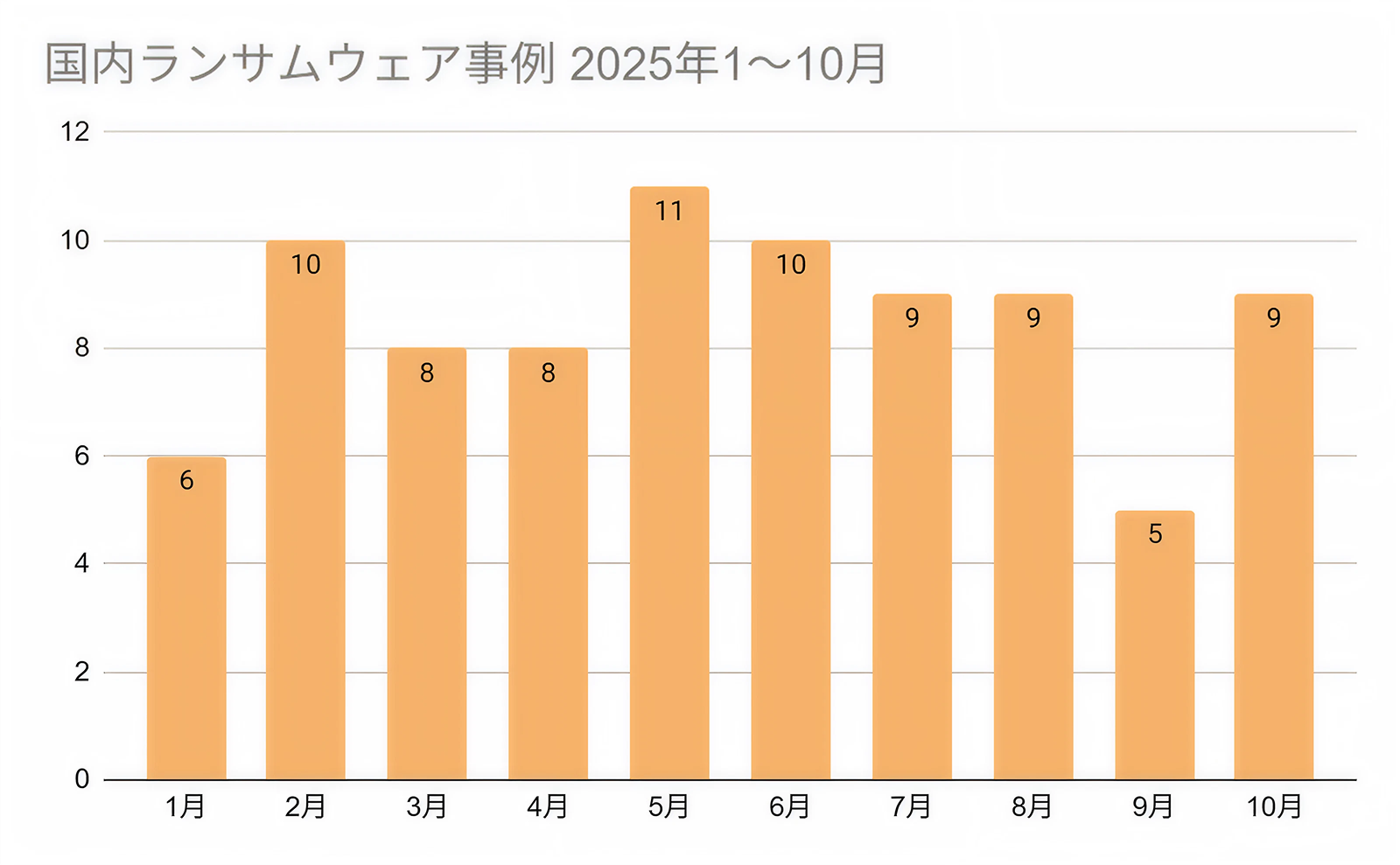

一方で、日本国内の公表件数は一桁から十数件と少なく見えますが、これは氷山の一角に過ぎません。大手RaaSの活動拡大や休暇期を狙った攻撃等が増加しているため、今後さらにリスクが高まることが想定されます。

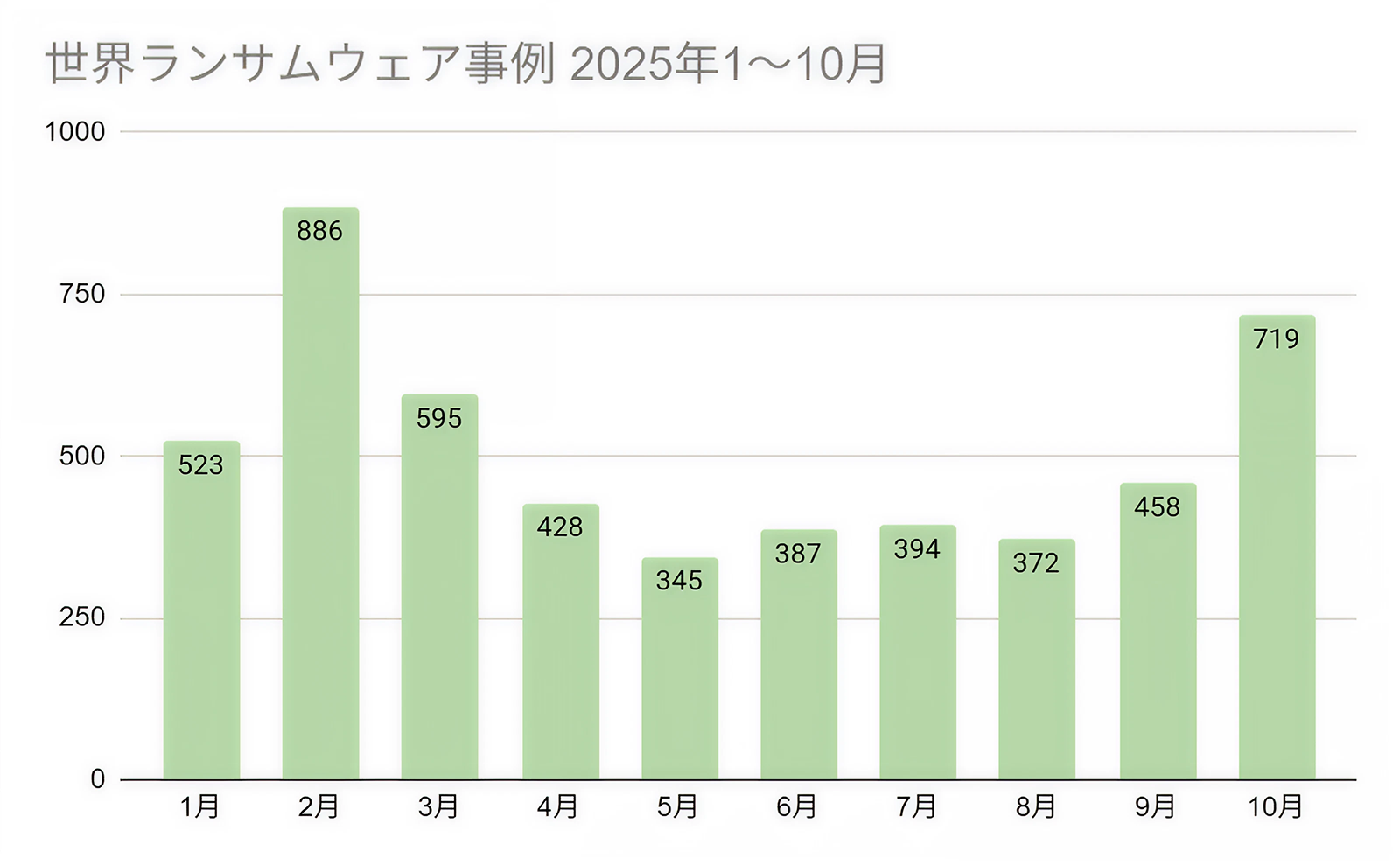

2025年1月~10月までのランサムウェア被害の傾向

本グラフは Ransomware.live の「attackdate」フィールドを基準に集計しています。

attackdateは、グループ投稿内で示された「攻撃が行われた日」または「被害が公表された日」を指しており、実際の侵入・暗号化・情報流出の発生時期とは前後する場合があります。

上記は世界全体で発生したランサムウェア事例のうち、攻撃の公表があったものを Ransomware.live が取得した件数です。その中で、以下は日本国内に絞った件数を示しています。

静かに広がる攻撃のベクター|10月の観測から

日本では件数の伸びこそ緩やかですが、攻撃の経路・手口・対象業種が確実に増加しています。攻撃者は様々な環境でも侵入できる構造が整いつつあることが今月の注目点です。

観点① RansomHouse 系攻撃にみる「情報公開」の現実化

10月は、国内大手企業を標的としたとする犯行声明を公表した RansomHouse の活動が注目を集めました。このグループは、暗号化による業務妨害だけでなく、窃取した情報をダークウェブ上に公開することで金銭を要求する「情報公開型」の手法を取るのが特徴です。実際に今回話題に上がった国内大手企業のケースでも、攻撃者によって関連データがリークサイト上に掲載されたとみられています。

このような攻撃では、システム復旧後も「情報が出回る」という第二波のリスクが残ります。信頼失墜、取引先の信用不安、株価下落といった長期的損害につながるおそれがあり、単なる「復旧対策」だけでは防ぎきれません。今後は、暗号化対策に加え、情報流出・公開への備えを平常時から整備しておくことが求められます。

観点② 業種・規模を問わず、攻撃の対象は広がっている

10月は、製造業、消費者サービス、農業・食品生産など、社会インフラや生活に直結する分野での被害が目立ちました。これらの業種は、取引先との連携や業務システムの外部接続が多く、侵入経路が増えやすいというリスクを抱えています。

また、攻撃者は企業規模ではなく、「止めれば影響が大きいシステムを持つ組織」を標的にしており、中小・大企業を問わず被害リスクが拡大している状況です。サプライチェーンや委託先を含めた対策と監視体制の強化が、今後ますます重要になるでしょう。

観点③ 脅威ベクターの多様化|InfoStealerも依然として健在

今月も各国で Lumma、RedLine、Raccoon などのInfoStealer(情報窃取型マルウェア)が活発に観測されており、企業アカウント情報の窃取が依然として主要な侵入経路の一つであることを示唆しています。

幸いにも日本国内のスキャン対象においては、InfoStealerの取得成功を示す痕跡は確認されていませんが、攻撃試行そのものは検知されている点は見逃せません。

本来、攻撃者側にとって「データが取れていれば公開する」ことが多いため、公表がない=未取得とみるのが妥当と思われますが、窃取後の二次利用リスクも否定はできないため、今後も彼らの活動を注視する必要があります。

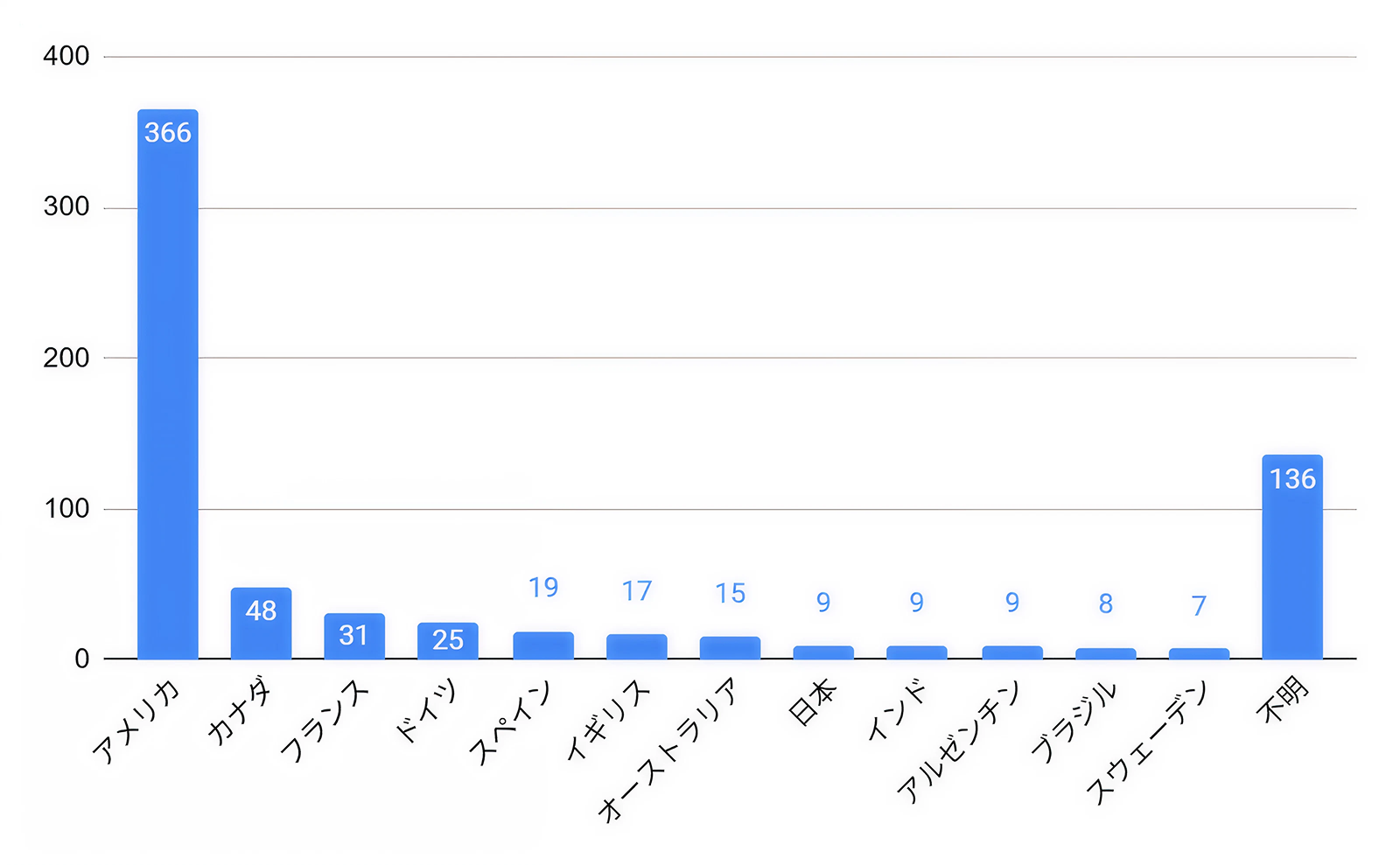

2025年10月における世界のランサムウェア被害件数

2025年10月の世界におけるランサムウェア被害件数を見ると、アメリカでは単月で366件が公表されており、依然として突出した攻撃対象国となっています。

以下は主要各国の被害件数のグラフです。

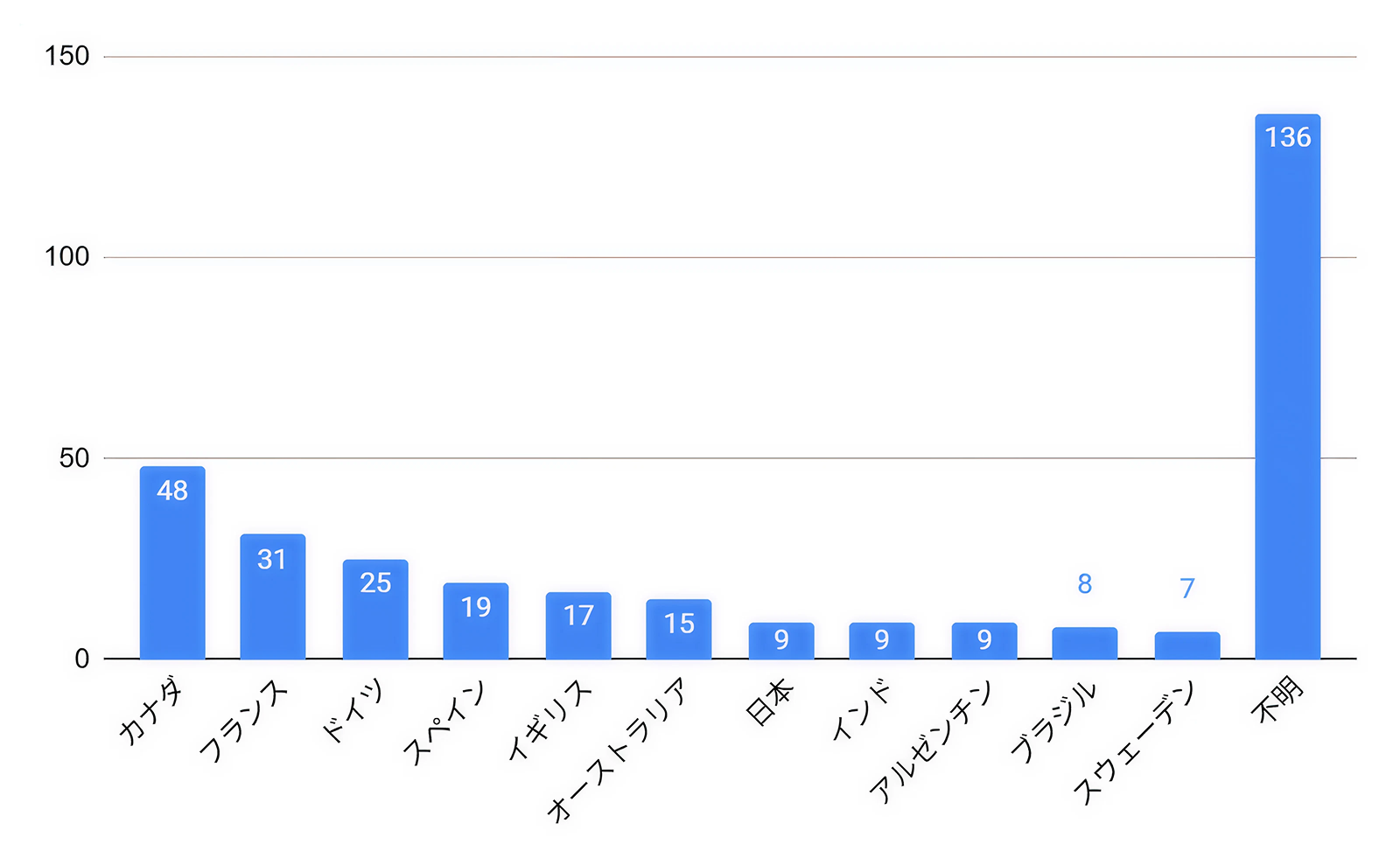

一方で、被害はアジアやヨーロッパを含む世界各地域にも広がりを見せており、攻撃の裾野がさらに拡大していることがうかがえます。以下のグラフのように、アメリカを除いてみるとその傾向がうかがえます。

日本企業を狙うランサムウェア

以下の表は、2025年10月に日本国内で発生し、確認されたランサムウェア攻撃9件の分析結果をまとめたものです(企業名は伏せております)。

攻撃は2025年10月7日から10月29日の間に発生しており、製造業、消費者向けサービス、テクノロジー、農業・食品生産といった幅広い業種を標的としています。

最も多く確認されたランサムウェアのブランドは「Qilin」で3件確認されています。次いで「RansomHouse」が2件、その他、「WorldLeaks」「Rhysida」「SafePay」「Play」といった多様なベクターが使用されているのがわかります。

攻撃日 | 業種 | 脅威ベクター | InfoStealer |

|---|---|---|---|

2025年10月7日 | 製造業 | Qilin | - |

2025年10月10日 | 製造業 | RansomHouse | - |

2025年10月11日 | 消費者向けサービス | World Leaks | 〇※ |

2025年10月13日 | テクノロジー | Rhysida | - |

2025年10月15日 | 農業・食品生産 | Qilin | - |

2025年10月19日 | 消費者向けサービス | RansomHouse | - |

2025年10月24日 | テクノロジー | SafePay | 〇※ |

2025年10月28日 | 不明 | Play | - |

2025年10月29日 | 不明 | Qilin | - |

※InfoStealerのスキャン検知は確認されましたが、いずれも情報漏えいの事実は確認されていません。

こうした新興系のグループや亜種が並行して活動していることは、Qilin のように「日本市場を主要な攻撃対象に捉え始めた」攻撃者集団が増えているとも言えます。

今後も日本企業を狙うランサムウェアの勢力図は、より複雑化、多様化していくと考えられます。

脅威ベクターの RansomeHouse

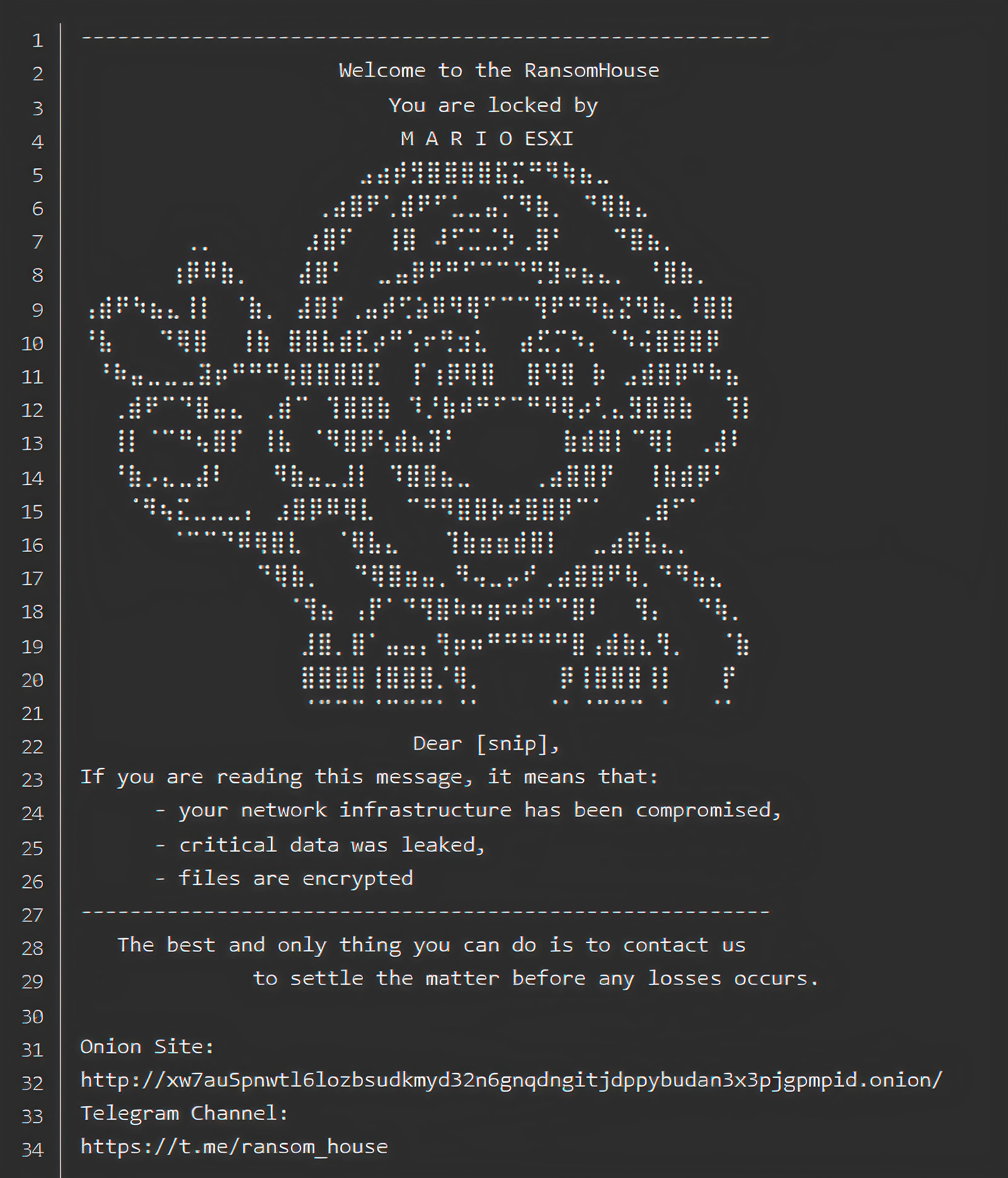

RansomHouse は、2022年頃から活動が確認されている情報公開型のランサムウェアグループです。暗号化による業務停止に加え、窃取したデータをダークウェブ上で公開することで被害企業を脅迫する手法を特徴としています。被害企業名や抜き取ったファイル名をリークサイトに掲載し、支払いに応じなければ情報を全面公開すると迫る二重恐喝の代表的存在とされています。

同グループは単なる脅迫だけでなく、有名なゲームキャラクターを模したメッセージを掲載するなど、時にコミカルな演出を交えて被害者を挑発することでも知られています。一見ユーモラスに見えるこれらの投稿は、被害企業に心理的圧力を強める狙いもあるのかと推測されます。

2025年10月時点では、世界各国で活動が確認されており、特にサービス業、製造業、医療業、情報通信業、政府機関など、幅広い分野で被害が拡大しています。

画像引用:Ransomware.live

日本への影響

2025年10月には、RansomHouse によるものとみられる被害が、国内大手の企業に対しても確認されました。これらの攻撃は単なる暗号化にとどまらず、窃取データの公開によって企業に圧力をかける手法が特徴です。海外ではすでに多数の被害事例が報告されており、日本国内の事例においても、リークサイト上に企業情報が掲載されたことが確認されています。これは、日本市場においても「情報公開型」攻撃が現実化したことを示す象徴的な事例といえます。

推奨される防御策

1.強固な認証

やはり多くの攻撃者はフィッシングやリモート監視ツールの悪用を通じて初期侵入を試みます。多要素認証(MFA)の導入は基本ですが、SMSやプッシュ通知型のMFAはAiTM攻撃やMFAボンビングで回避される事例があります。可能であればFIDO2や証明書ベースなどフィッシング耐性のある認証方式を導入することで、より効果的に防御できます。

2.多層防御

UTMによる境界防御だけに依存せず、EDRやMDRによるエンドポイントの監視・検知、そしてDKIMやDMARCなどのメール認証技術によるフィッシング防御を組み合わせることが重要です。加えて、万が一に備えたバックアップ戦略の強化も欠かせません。

特に近年の攻撃では、Qilin などのランサムウェアがクラウド連携領域やリモートストレージまで暗号化・削除を試みる例も確認されており、クラウド上のバックアップだけでは復旧を保証できないケースが増えています。そのため、ネットワークから物理的または論理的に切り離されたローカルバックアップの冗長性を確保することが、最終的な復旧力を高めるうえで最も重要です。

3.ガバナンス

最近の大手企業におけるインシデントでは、バックアップツールの既知の脆弱性が悪用された可能性が指摘されており、復旧機能が阻害されたと推測されています。このような事例は、「バックアップさえあれば安心」という従来の前提が通用しなくなっていることを示しています。

そのため、パッチやアップデートの適用を継続的に管理する体制の構築が極めて重要です。さらに、不要アカウントの削除、権限の最小化、定期的な棚卸しや内部監査といった基本的なセキュリティ統制を維持し、潜在的なリスクを早期に洗い出す仕組みを整えることが求められます。

2025年10月は、RansomHouse をはじめとする情報公開型ランサムウェアの活動が国内外で目立ち、被害が「暗号化」から「情報流出」へと拡大している点が特徴でした。攻撃対象は業種・規模を問わず広がっており、企業は暗号化対策はもちろんのこと、流出や公開を前提とした備えが求められます。繰り返しにはなりますが、多層防御と強固な認証、そして日常的な脅威の監視といったサイクルを徹底させることが、被害を最小限に抑える鍵となるでしょう。

執筆者