月刊マルウェア分析 2025年12月版|年末を見据えて顕在化する情報窃取型マルウェアの脅威

本記事は、MalwareBazzar に掲載されたマルウェアサンプルをもとに、VirusTotal のAPIを用いた分析結果を踏まえて作成しています。

MalwareBazzar とは、abuse.ch という非営利のセキュリティ研究プロジェクトが運営している、マルウェアサンプル共有プラットフォームです。マルウェアの収集や分析を通じて脅威対策を行うことを目的としています。

VirusTotal とは、Google のグループ企業である Chronicle Security Ireland Limited によって運営されているマルウェア解析・検知共有プラットフォームです。世界中のセキュリティベンダーがスキャンエンジンを提供しており、ファイルやURLにマルウェアが含まれているかをチェックすることができます。

今回、情報の収集および整理に当たっては、悪意ある利用の防止を最優先に配慮しているため、記載内容を用いた不正行為は固く禁じます。

本記事の目的は、企業の情報システム部門やセキュリティ担当者やSOC(Security Operation Center)運用者の皆様が、脅威の実態を正しく理解し、効果的な対策を検討する一助となることです。また、セキュリティ専任者を置くことが難しい中小企業の皆様にとっても、現実的な脅威の一端を知り、身近にできる対策を考えるきっかけとなれば幸いです。

※本記事の内容は、特定時点における独自の調査結果をもとに作成したものであり、記載の数値や分析結果の完全な正確性を保証するものではありません。

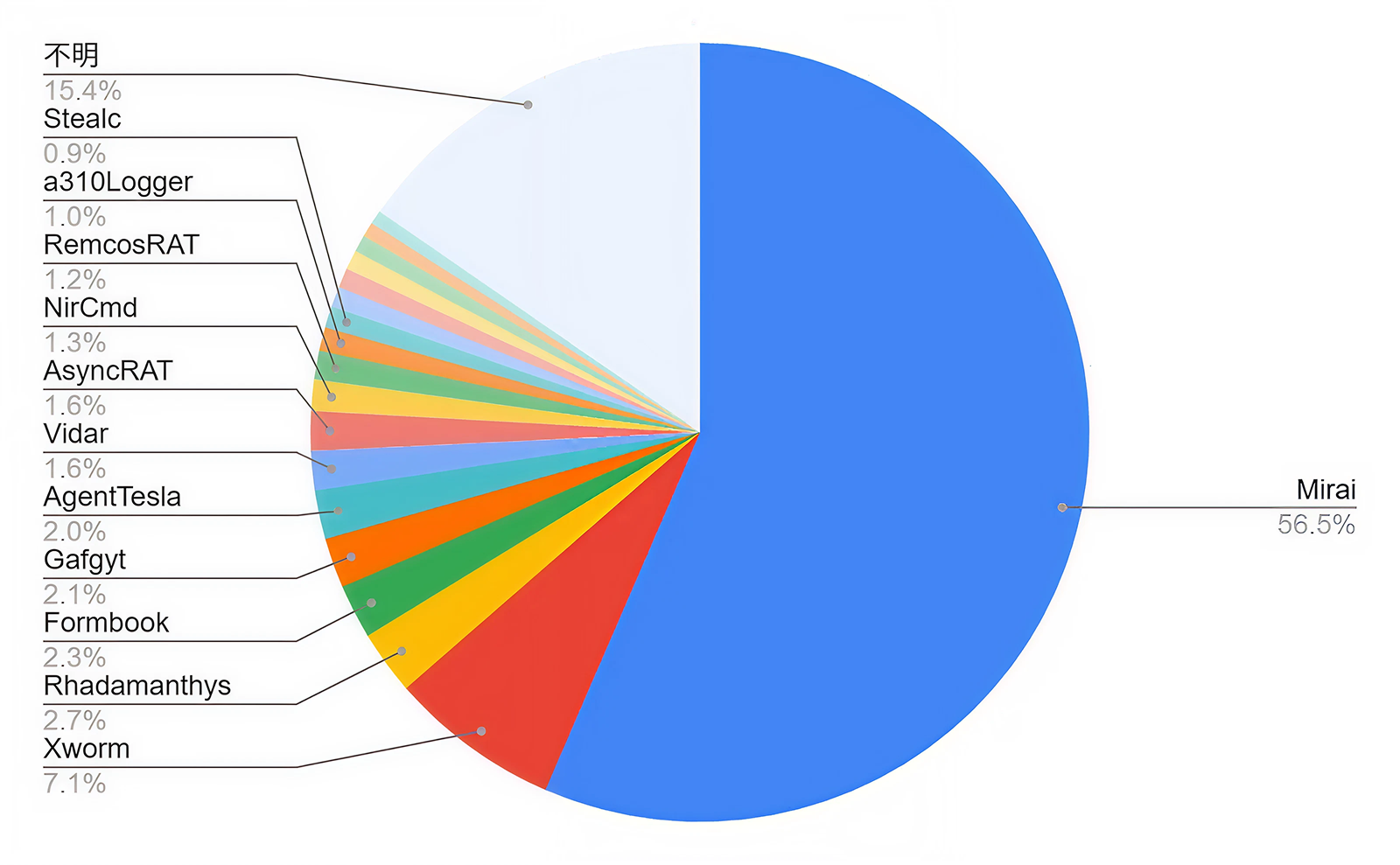

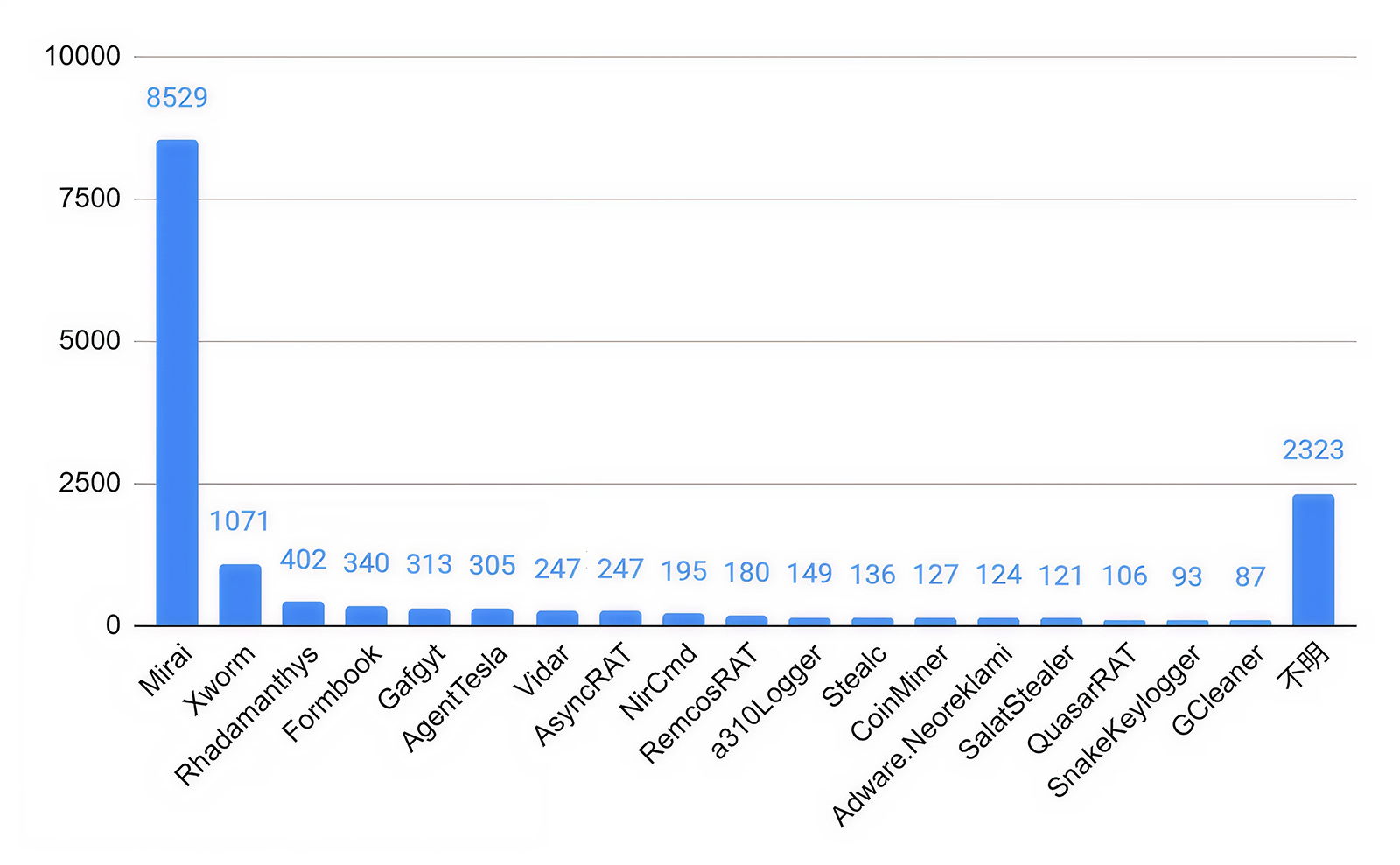

2025年12月に MalwareBazzar にて観測されたマルウェアの種類別割合は以下の通りでした。

2025年最終月に見えたマルウェア動向の総括

2025年も最終月を迎える中、12月のマルウェア観測データからは、攻撃者側の活動が「年末〜年始」をまたぐ形で段階的に進行している姿がより鮮明に見えてきました。単月のデータでありながら、Mirai を筆頭とした大量配布型マルウェアと、Stealer、RAT、Loader といった侵害フェーズを担うマルウェア群が同時に増加しており、2025年末の特徴として注目されます。

1.Mirai 系ボットネットは引き続き基盤的脅威として継続

12月の観測では、Mirai 系マルウェアが8,529件(全体の約56%)と、圧倒的な件数を記録しました。これは、11月(4,878件)から倍近く増加しており、IoTデバイスやルーターを踏み台化する活動が年末にかけて一層活発化したことを示しています。

この増加の背景には、新規の大型攻撃があったわけではなく、既存の Mirai 系ボットネットによる継続的な拡散があります。

Mirai はすでに一時的な流行を超え、攻撃者が日常的に利用する攻撃基盤として完全に定着しています。

2.InfoStealer系マルウェアの「量と種類」が共に増加

2025年12月の観測ではInfoStealer(情報窃取型)マルウェアの存在感が大きく高まりました。Rhadamanthys、Formbook、Vidar、AgentTesla、Stealc といった主要なマルウェアが多数検出されたほか、Rusty Stealer や Lumma Stealer、RedLine Stealer など、さまざまなStealer系マルウェアが幅広く確認されています。これらを合計すると1,939件に達し、30種類以上のStealer系マルウェアが併存していたことが分かります。これは Mirai に次ぐ規模であり、情報窃取を目的とした攻撃が年末にかけて強まっていることを示す結果です。

年末は、請求書や見積書のやり取り、各種ファイルの受け渡し、アカウントや権限の見直しなどが重なり、日常業務が一時的に煩雑になりやすい時期です。その結果、メールや添付ファイルの確認が十分に行われないまま処理される場面が増え、情報窃取型マルウェアにとって侵入しやすい状況が生まれます。攻撃者はこの「業務の隙」を狙い、意図的に攻撃機会を最大化させたと考えられます。

3.年末の業務繁忙期を狙った「ファイル名の偽装」と攻撃の自動化

2025年12月の観測データ(自社調べ)では、invoice-1637482117.pdf (1).js ~ (100).js のように、請求書を意味する単語と連番を組み合わせたファイル名が多く確認されました。これらは、攻撃者が送信対象に合わせてファイル名やプログラムの一部を機械的に書き換えて送っている可能性があります。

このようにファイル名を細かく変える狙いとしては、セキュリティソフトの検知を遅らせる狙いがあると考えられます。多くのセキュリティ対策製品は、一度見つかったウイルスの「指紋(ハッシュ値)」をリストに登録して共有しますが、ファイル名や中身をわずかに変えるだけで、製品側が「別の新しいファイル」として認識してしまうケースがあります。その結果、リストへの登録と共有が追いつかず、数時間から数日のあいだ、検知をすり抜けてしまう「空白の時間」が生まれるリスクがあるとされています。

特に今回のウイルスは、末尾が「.js」という形式となっています。直接「.exe(実行ファイル)」を送るとメールの防御機能で止められてしまうため、一見ただのプログラム用ファイルに見える形式を「ウイルスの入り口」として悪用した可能性があります。

年末等の繁忙期において、「請求書や見積書のやり取りが急増し、つい中身を確認したくなる」という業務上の状況を計算に入れ、効率よくウイルスを送り届ける仕組みが悪用されている可能性があります。2026年以降は、特別な流行時期だけでなく、こうした攻撃が「常にどこかで実行されている」という前提での警戒が必要です。

2025年12月に台頭した新興・次世代Stealer系マルウェアの分析

2025年12月の観測データでは、Redline や Vidar といった古参の主要Stealer系マルウェアと並行して、新しい世代のStealer系マルウェアが複数種類でまとまった存在感を示したことが特徴でした。特定領域に特化したタイプから、軽量化や高速化を追求したタイプまで幅が広く、攻撃者が「目的に応じて最適なツールを選び分けている」状況がより鮮明になりつつあると感じます。

以下では、2025年12月にも姿を見せた、新興Stealer系マルウェア5種を取り上げて紹介します。

1.Rhadamanthys

最大の特徴は、正規のPDFリーダーなどの正常なプログラムの仕組みを悪用して実行される「DLLサイドローディング」という手法を用いる点です。信頼されたプロセスを隠れ蓑にするため、セキュリティソフトの網をかいくぐる能力が極めて高く、一度侵入を許すと「信頼された動作」として機密情報を盗み出します。解析を妨害する高度な回避技術も備えており、2026年以降も最も警戒すべき脅威のひとつと見られています。

2.Stealc

2023年の登場以来、急速にシェアを伸ばしている新鋭で、2025年の12月も136件を記録しました。最大の特徴は、攻撃者が盗みたい対象(ブラウザ、仮想通貨ウォレット等)に合わせて、必要な「窃取モジュール」を遠隔から送り込める柔軟な設計にあります。

2025年3月には「バージョン2」がリリースされ、通信の暗号化(RC4)や PowerShell を用いた配布手法が追加されました。このように、標的環境に応じて攻撃プロセスを動的に変化させる「適応力の高さ」が専門家からも指摘されています。無駄な挙動を抑えて特定の情報のみを効率的に狙う設計のため、検知を回避しやすく、実運用において極めて高い脅威となっています。

※Staticの特徴については Zscaler のブログも参考にしてください。

3.Lumma Stealer

現在、地下市場で最もアクティブな勢力であり、弊社調べにおいても、2025年12月も多くの検体が確認されています。最大の特徴は、ブラウザ内のCookie情報を標的にした設計です。盗まれた有効なCookieが悪用されると、攻撃者はパスワードや二要素認証を介さずに本人になりすましてログインできてしまいます。

2025年末には国際的な法執行機関による大規模な摘発(Operation Endgame 等)を受けましたが、その直後から検知回避能力を強化した新しい型が次々と登場しています。Sophos の分析でも指摘されている通り、この開発速度の速さと地下市場での圧倒的な人気は、企業にとってクラウドアカウント乗っ取りやビジネスメール詐欺へ直結する極めて現実的な脅威となっています。

4.Purelogs Stealer

12月の観測で71件を記録したこのマルウェアは、ファイルサイズを極限まで小さくし、徹底して「見つからないこと」に特化した設計が特徴です。一部の検体が「中身のないデータ(null bytes)」を混ぜることでサイズを偽装し、アンチウイルスのスキャンをスキップさせる回避手法への警戒が呼びかけられています。

特に64bit環境に最適化されたコードを持つため、最新の業務端末において高い隠密性を発揮します。動作が極めて静かで、PCのパフォーマンスに影響を与えずに情報を盗み出し続けるため、一度侵入を許すと発見までの時間が長期化しやすく、特定企業を狙った標的型攻撃の「最終フェーズ」として選ばれるリスクが高い勢力です。

5.Salat Stealer

弊社の12月の観測で121件を記録し、急速に普及している勢力です。最大の特徴は、窃取処理の簡略化による「情報の即時送信」と、高度な潜伏機能の両立にあります。Telegram を指令サーバー(C2)として悪用し、盗んだ情報を即座に攻撃者へ転送する仕組みを持っています。

構造がシンプルであるため、ハッシュ値をわずかに変えたバリエーションを短時間で大量生成でき、検知を回避しやすい使い捨て型の運用に適しています。一方で、Windows のスタートアップに巧妙に居座る機能も備えており、日常的な小規模攻撃の中でしつこく情報を盗み出し続けます。

InfoStealerに対する基本的な対策の考え方

InfoStealerへの対策は、大がかりなシステムを整えることよりも、「万が一感染してしまっても被害を広げない」ための基礎固めが、中小企業では特に重要になります。最近のStealer系マルウェアの多くは、感染しても画面に変化が出ず、気付いたときにはログイン情報が盗まれているケースが増えています。そのため、まずは「たとえ情報が流出しても、不正利用されにくい状態を作る」ことを優先して取り組む必要があります。

最初の要になるのは、多要素認証(MFA)の導入です。盗まれたパスワードだけではログインできないようにしておくことは、被害の連鎖を止めるうえで最も効果的です。特にクラウドサービスやリモート接続など、社外からアクセスできる仕組みには、できるだけ早い段階でMFAを設定することをおすすめします。難しい技術は必要なく、スマートフォンの認証アプリを使うだけでもリスクは大幅に下がります。

次に重要なのは、認証情報の扱いを見直すことです。ブラウザにパスワードを保存したままにすると、感染時にまとめて盗まれてしまう可能性があります。業務で利用するパスワードは、可能であれば専用のパスワード管理ツールに移し、従業員がブラウザに保存しない運用に切り替えるだけでも、安全性は大きく向上します。

また、中小企業ではアンチウイルスソフトだけに頼りがちですが、近年のStealer系マルウェアはシグネチャ検知を回避するよう設計されていることが多く、従来のアンチウイルスだけでは十分に止めきれない場合があります。そのため、振る舞いの異常を検知できるEDR(Endpoint Detection and Response)をどこまで導入できるかが、早期発見の鍵になります。高価な製品を無理に導入する必要はありませんが、「不審なプロセスの発生」や「見慣れない外部通信」を自動で監視できる仕組みがあると、感染の兆候にいち早く気付けるようになります。

2025年12月の観測では、Mirai をはじめとした拡散型マルウェアと、さまざまな種類の情報窃取型マルウェアが同時に増える傾向が見られました。

特に年末の業務が忙しい時期を狙って、請求書風ファイル名や自動生成された添付ファイルが多く使われ、気付かれにくい手法が目立ちました。

そのため、企業としては多要素認証の導入やパスワード管理方法の見直し、EDRなどの早期検知の仕組みを整えることが、2026年以降さらに重要になっていきます。

執筆者