月刊マルウェア分析 2025年11月版|年末を見据えて顕在化する情報窃取型マルウェアの脅威

本記事は、MalwareBazzar に掲載されたマルウェアサンプルをもとに、VirusTotal のAPIを用いた分析結果を踏まえて作成しています。

MalwareBazzar とは、abuse.ch という非営利のセキュリティ研究プロジェクトが運営している、マルウェアサンプル共有プラットフォームです。マルウェアの収集や分析を通じて脅威対策を行うことを目的としています。

VirusTotal とは、Google のグループ企業である Chronicle Security Ireland Limited によって運営されているマルウェア解析・検知共有プラットフォームです。世界中のセキュリティベンダーがスキャンエンジンを提供しており、ファイルやURLにマルウェアが含まれているかをチェックすることができます。

今回、情報の収集および整理に当たっては、悪意ある利用の防止を最優先に配慮しているため、記載内容を用いた不正行為は固く禁じます。

本記事の目的は、企業の情報システム部門やセキュリティ担当者やSOC(Security Operation Center)運用者の皆様が、脅威の実態を正しく理解し、効果的な対策を検討する一助となることです。また、セキュリティ専任者を置くことが難しい中小企業の皆様にとっても、現実的な脅威の一端を知り、身近にできる対策を考えるきっかけとなれば幸いです。

※本記事の内容は、特定時点における独自の調査結果をもとに作成したものであり、記載の数値や分析結果の完全な正確性を保証するものではありません。

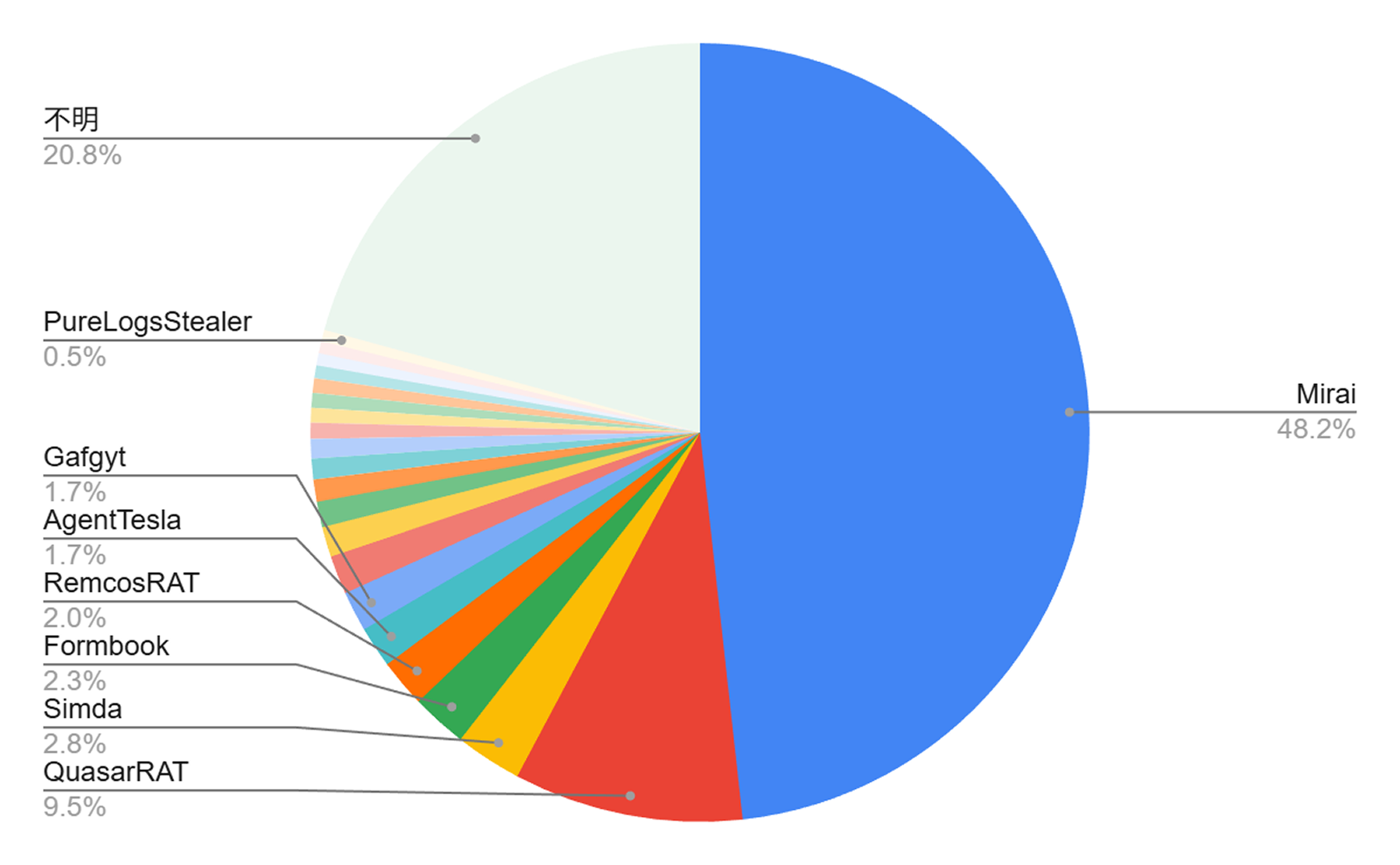

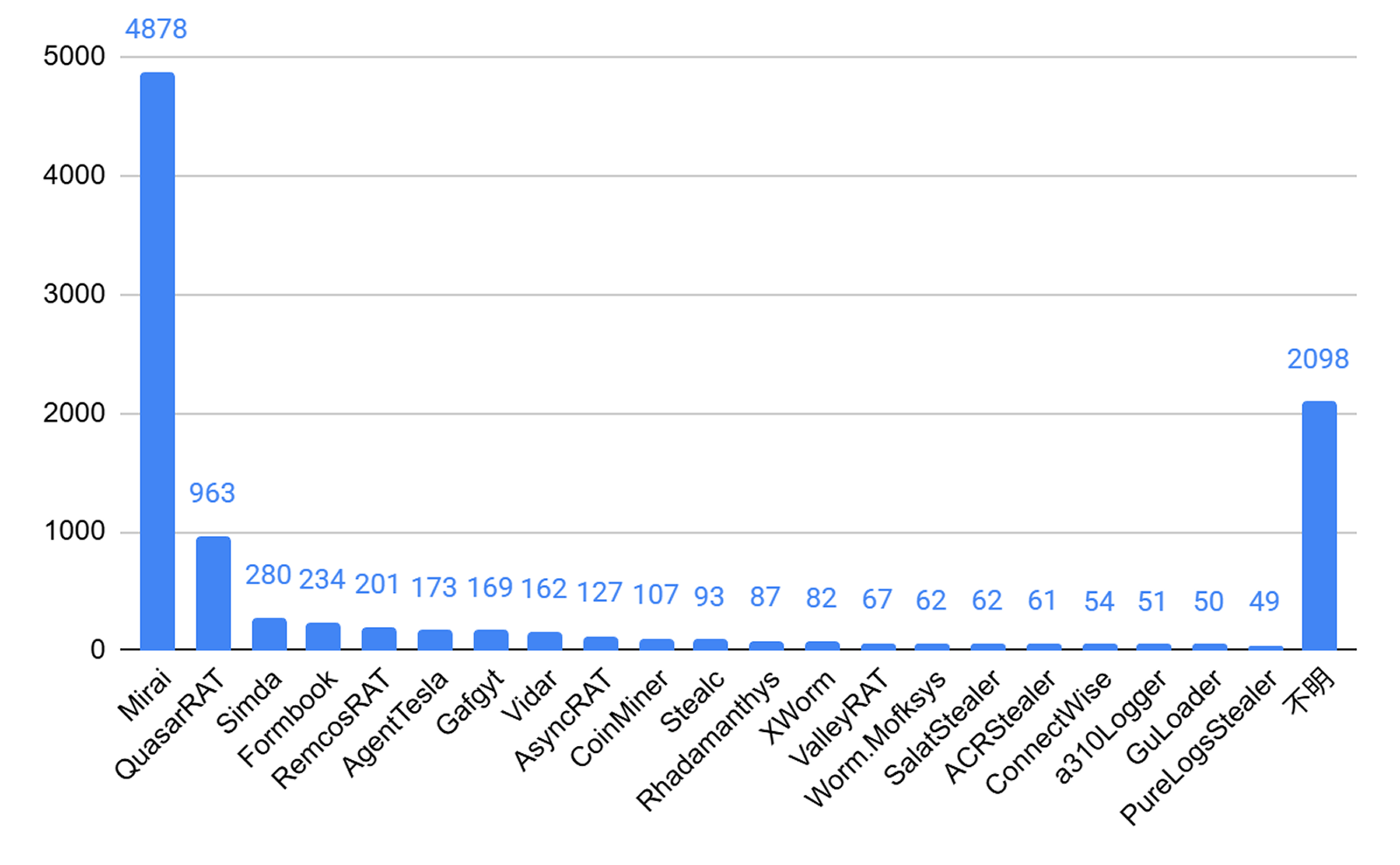

2025年11月のマルウェアの種類別割合

2025年11月に MalwareBazzar にて観測されたマルウェアの種類別割合は以下の通りでした。

2025年末に向けて見え始めたマルウェア流行の傾向

2025年も終盤を迎える中で、11月時点のマルウェア観測データからは、年末に向けた攻撃トレンドの方向性がいくつか見え始めています。単月の数値ではあるものの、過去数か月の流れと照らし合わせることで、「2025年末の流行」として捉えられる特徴が浮かび上がります。

1.「Mirai」系ボットネットは引き続き基盤的脅威として継続

2025年11月も、Mirai 系マルウェアは4,878件と最多を記録しており、IoT機器を中心としたボットネット活動は依然として高水準で推移しています。この結果は、Mirai が一時的な流行ではなく、長期的に使われ続ける攻撃基盤として完全に定着していることを示しています。

年末にかけて新たな亜種や派生が急増しているというよりも、既存の Mirai 系が安定して流通し続けている状況が確認されています。その結果、IoTやネットワーク機器を狙うリスクは、2025年末を迎えてもなお根本的には解消されていないことが改めて浮かび上がっています。

2.InfoStealer系マルウェアの数や種類が増加傾向

11月のデータで特に注目すべき点は、InfoStealer(情報窃取型マルウェア)の存在感が明確に増していることです。Vidar、Stealc、Rhadamanthys、SalatStealer など、複数のStealer系マルウェアが同時に多く観測されており、広範な情報窃取活動が活発化している兆候と考えられます。

年末は以下のような理由から、Stealer系と相性の良い時期でもあります。

- 業務が立て込み、メール確認が雑になりやすい

- 経理や請求関連メールが増える

- 期末対応に伴う各種アカウントや権限変更作業が増える

さらに、Stealer系マルウェアは、内部的には高度な情報窃取機能を備えている一方で、最初に実行されるかどうかは技術的な巧妙さよりも、ファイル名や見た目によって決まるケースが少なくありません。特に「Setup.exe」や「Client.exe」といった、業務や更新作業を連想させる名前は、利用者に警戒心を抱かせにくく、結果として実行されてしまう可能性が高まります。年末の忙しい時期ほど、こうしたファイル名による心理的な油断が生まれやすいと言えるでしょう。

こうした背景を踏まえると、11月にStealer系マルウェアが増加している点は、年末から翌年初頭にかけた二次被害(不正ログインやランサムウェア侵入など)を見据えた動きとして捉えることができます。実際、InfoStealerとは性質の異なる攻撃ではありますが、2024年末には日本国内でJALに対するDDoS攻撃が発生するなど、年末年始は攻撃活動が活発化しやすい時期であることも知られています。

3.RATやローダー系の混在が示す「多段階攻撃」の可能性

11月の上位には、QuasarRAT、AsyncRAT、RemcosRAT、XWorm、GuLoader といったRATやローダー系マルウェアも複数ランクインしています。これらは単体で完結するマルウェアというよりも、初期侵入後の遠隔操作や追加マルウェアのダウンロード、そしてStealerやランサムウェア展開の踏み台といった役割を担うケースが多いです。

Stealer系による認証情報の収集と、RATやローダー系による制御基盤の確保が同時に観測されている点は、攻撃が単発ではなく、段階的に組み立てられていることを示しています。これは前述の通り、年末年始の警戒期間を控える中で、攻撃者が水面下で次の攻撃へ向けた「足場」を構築している懸念を示す一つのサインとも捉えられます。現時点での検知は、今後起こり得る深刻な被害を未然に防ぐための、重要な注意喚起として受け止めるのが良いでしょう。

※ RAT(Remote Access Trojan)やローダー系マルウェアは、端末の遠隔操作や後続マルウェア展開のための基盤として使われることが多いマルウェアの総称です。

参照:偽CAPTCHA認証の指示で利用者を操りマルウェア感染させる攻撃キャンペーンを確認|トレンドマイクロ

4.11月に多かったマルウェアのファイル名から見る年末の攻撃傾向

11月に観測されたマルウェアのファイル名を集計すると、攻撃の狙いや手法がより具体的に見えてきます。特に多かったのは、「svchost.exe」「Client.exe」といった Windows の正規プロセスや業務アプリを想起させる名称であり、利用者や管理者の目を欺くことを強く意識した命名が目立ちました。

一方で、Mirai 系では、「arm」「mips」「ppc」などCPUアーキテクチャ名をそのまま用いたファイル名が多数確認されており、IoT機器を対象としたボットネットが、現在も量産・ばら撒き前提で運用されている実態がうかがえます。これは、新たな手法が次々と登場しているというよりも、確実に動く手法が淡々と使われ続けている状況を示しています。

さらに、ランダム文字列や意味を持たないファイル名も一定数確認されており、検知や分析を前提としない自動生成や難読化の動きも引き続き進んでいることが分かります。ファイル名という一見単純な情報からも、利用者が正規ファイルや業務関連ファイルと誤認しやすい名称を用いることで、特別に新しい手法を使わずとも実行される可能性を高めるといった、既存の手口が重視されていることが読み取れます。

Vidar(情報窃取型マルウェア)の観測動向

1.マルチブラウザ・マルチ情報源対応という Vidar の設計思想

Vidar の大きな特徴の一つが、特定のアプリケーションに縛られない情報窃取能力です。Vidar は、主要なWebブラウザ(Chrome 系、Firefox 系など)に加え、メールクライアントや一部のアプリケーションからも、幅広い認証情報や設定情報を収集する機能を備えています。

これは、特定の業務ソフトや環境だけを狙うのではなく、「一般的な業務端末」を対象にする設計であり、業種や利用形態を問わず被害につながりやすい点が特徴です。

Mirai が「多くのIoT機器を横断的に狙う」マルウェアであるのに対し、Vidar は多くの利用者が共通して使用するソフトウェアやサービスを広く対象とするマルウェアと言えるでしょう。

また、Vidar は2025年に v2.0 系への更新が確認されており、情報窃取対象の拡張や処理の効率化、解析回避機能の強化などが報告されています。こうした更新は、Vidar が一時的な流行ではなく、継続的に使われるStealerとして運用されていることを示す一つの要素と考えられます。

参照:Miraiマルウェアとは?IoT機器を乗っ取るボットネット型ウイルスの仕組みと脅威|デジタルデータフォレンジック

参照:高速化、広域化、巧妙化する情報窃取型マルウェア「Vidar」の進化|トレンドマイクロ

2.単体で完結する「軽量な情報窃取型」構成

Vidar は、他の情報窃取型マルウェア系と同じように、感染後に長時間の常駐や複雑な処理を必要とせず、比較的短時間で情報窃取を完了するケースが多いとされています。多くの検体では、感染から情報収集、C2サーバーへの送信までが一連の流れとして実行され、利用者が異変に気付く前に処理が完了する可能性があります。

こうした「軽量かつ短時間型」の挙動は、Vidar に限らずStealer系マルウェア全体に共通する傾向でもあります。特に、業務が立て込む時期や注意力が分散しやすい状況では、目立った挙動を伴わないマルウェアほど発見が遅れやすく、結果として情報流出に気付いた時点では被害が発生しているケースも少なくありません。

参照:The most prominent infostealers and how businesses can protect against them|IT Pro

3.業務端末を起点とする「気付きにくい侵入口」

11月に観測された Vidar 検体の多くは、Windows 環境向けの実行ファイル形式であり、業務端末を起点とした感染が想定されます。Vidar 自体は目立った動作や破壊的な挙動を見せることはほとんどありませんが、窃取された認証情報やセッショントークンは、その後の攻撃に利用される可能性があります。

具体的には、不正ログインやVPN侵入、さらにはRATやランサムウェア展開の足がかりとして使われるケースが考えられます。Stealer系とRAT・ローダー系が同時に観測されている点を踏まえると、Vidar は後続攻撃につながる侵入口として使われる可能性が高いのかもしれません。

参照:Vidar stealer: A deeper look|Kaspersky

参照:高速化、広域化、巧妙化する情報窃取型マルウェア「Vidar」の進化|トレンドマイクロ

4.Vidar が継続して観測されていることの意味

件数の増加自体は限定的であるものの、Vidar が安定して観測されている点は、年末を見据えた情報窃取活動が継続して行われている可能性を示しています。

実際、2025年10月には Vidar Stealer v2.0のリリースが確認されており、内部構造の刷新や処理効率の向上、解析回避機能の強化などが報告されています。こうした技術的なアップデートは、短期間で爆発的な検体数増加を引き起こすというよりも、「使い続けやすいStealer」として安定的に選ばれる要因になりやすいと考えられます。

また、他のStealer系(LummaStealer など)の活動が落ち着きを見せる中で、攻撃者側が Vidar や StealC といった別の選択肢へ徐々にシフトしている可能性も指摘されています。このような状況を踏まえると、11月時点で Vidar が一定数観測されている点は、攻撃者がツールを切り替えつつ、情報窃取活動そのものは止めていないことを示していると見るのが自然でしょう。

年末年始は、業務の繁忙化や体制の縮小により、防御側の注意が分散しやすい時期です。その前段階として、11月の時点で Vidar を用いた認証情報の収集が継続して行われていると捉えると、今回の結果は、年末から翌年初頭にかけた二次被害リスクを意識する上での一つの兆候として位置づけることができます。

2025年11月のマルウェア観測データを見ると、Mirai 系ボットネットは引き続き基盤的な脅威として観測されている一方で、InfoStealerやRAT、ローダー系マルウェアも同時に確認されており、複数のマルウェアが並行して使われている状況がうかがえます。これらの動きは、認証情報の窃取を起点として、その後の不正ログインや追加マルウェアの展開につながるような、多段階の攻撃が水面下で進んでいる可能性を示すものと考えられます。

年末に向けて業務が立て込む時期を迎える中で、攻撃手法自体は新しいものばかりではなく、確実に実行されやすい手法が継続的に使われている点も特徴的です。そのため、年末年始にかけては、メールや添付ファイルの扱い、認証情報の管理、多要素認証の利用といった基本的な対策を改めて見直すことが、被害を広げないための一つのポイントになると考えられます。

執筆者