月刊マルウェア分析 2025年10月版|Mirai 継続と情報窃取型マルウェアの並行脅威

本記事は、MalwareBazzar に掲載されたマルウェアサンプルをもとに、VirusTotal のAPIを用いた分析結果を踏まえて作成しています。

MalwareBazzar とは、abuse.ch という非営利のセキュリティ研究プロジェクトが運営している、マルウェアサンプル共有プラットフォームです。マルウェアの収集や分析を通じて脅威対策を行うことを目的としています。

VirusTotal とは、Google のグループ企業である Chronicle Security Ireland Limited によって運営されているマルウェア解析・検知共有プラットフォームです。世界中のセキュリティベンダーがスキャンエンジンを提供しており、ファイルやURLにマルウェアが含まれているかをチェックすることができます。

今回、情報の収集および整理に当たっては、悪意ある利用の防止を最優先に配慮しているため、記載内容を用いた不正行為は固く禁じます。

本記事の目的は、企業の情報システム部門やセキュリティ担当者やSOC(Security Operation Center)運用者の皆様が、脅威の実態を正しく理解し、効果的な対策を検討する一助となることです。また、セキュリティ専任者を置くことが難しい中小企業の皆様にとっても、現実的な脅威の一端を知り、身近にできる対策を考えるきっかけとなれば幸いです。

※本記事の内容は、特定時点における独自の調査結果をもとに作成したものであり、記載の数値や分析結果の完全な正確性を保証するものではありません。

検体の特徴とファイル傾向

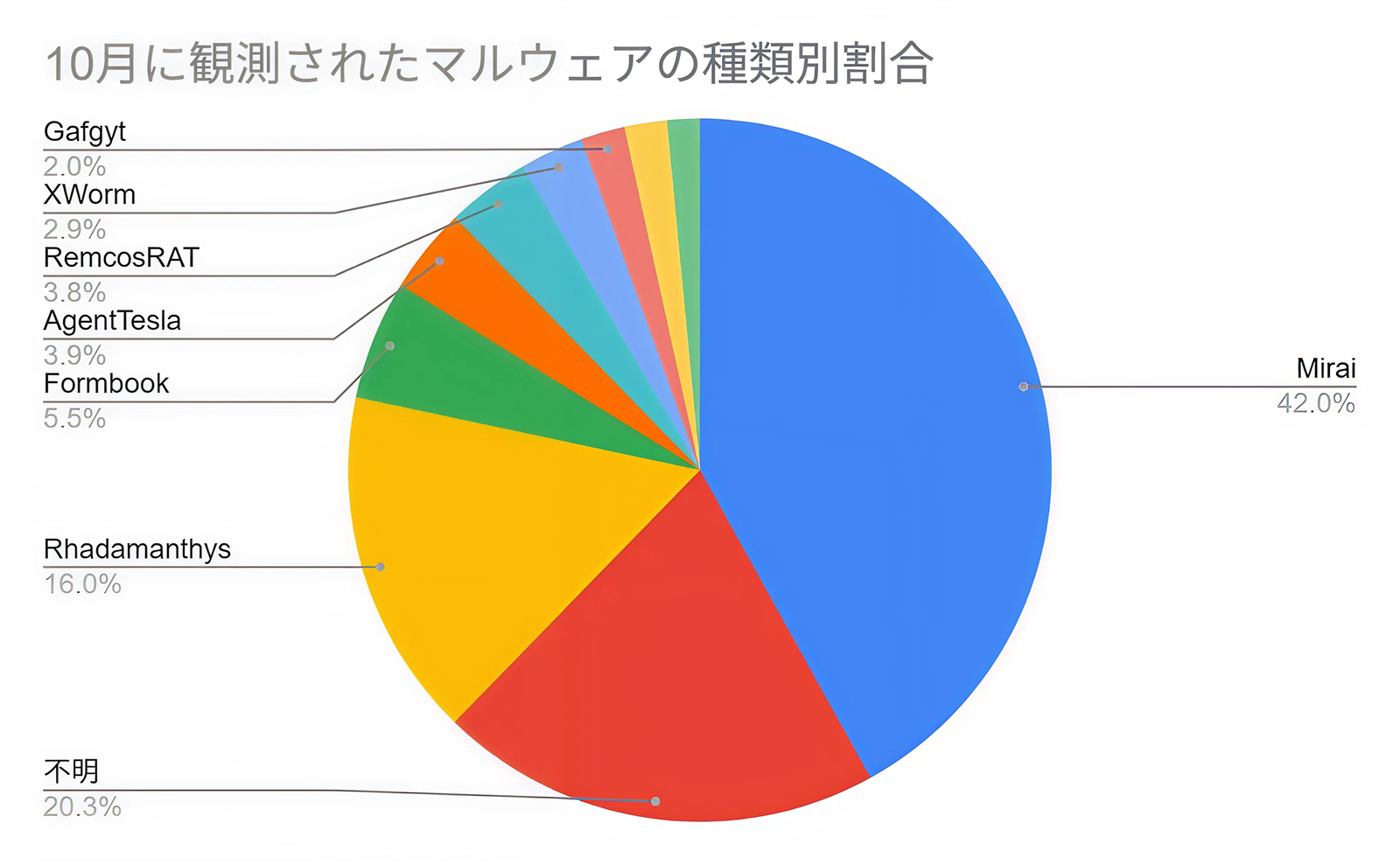

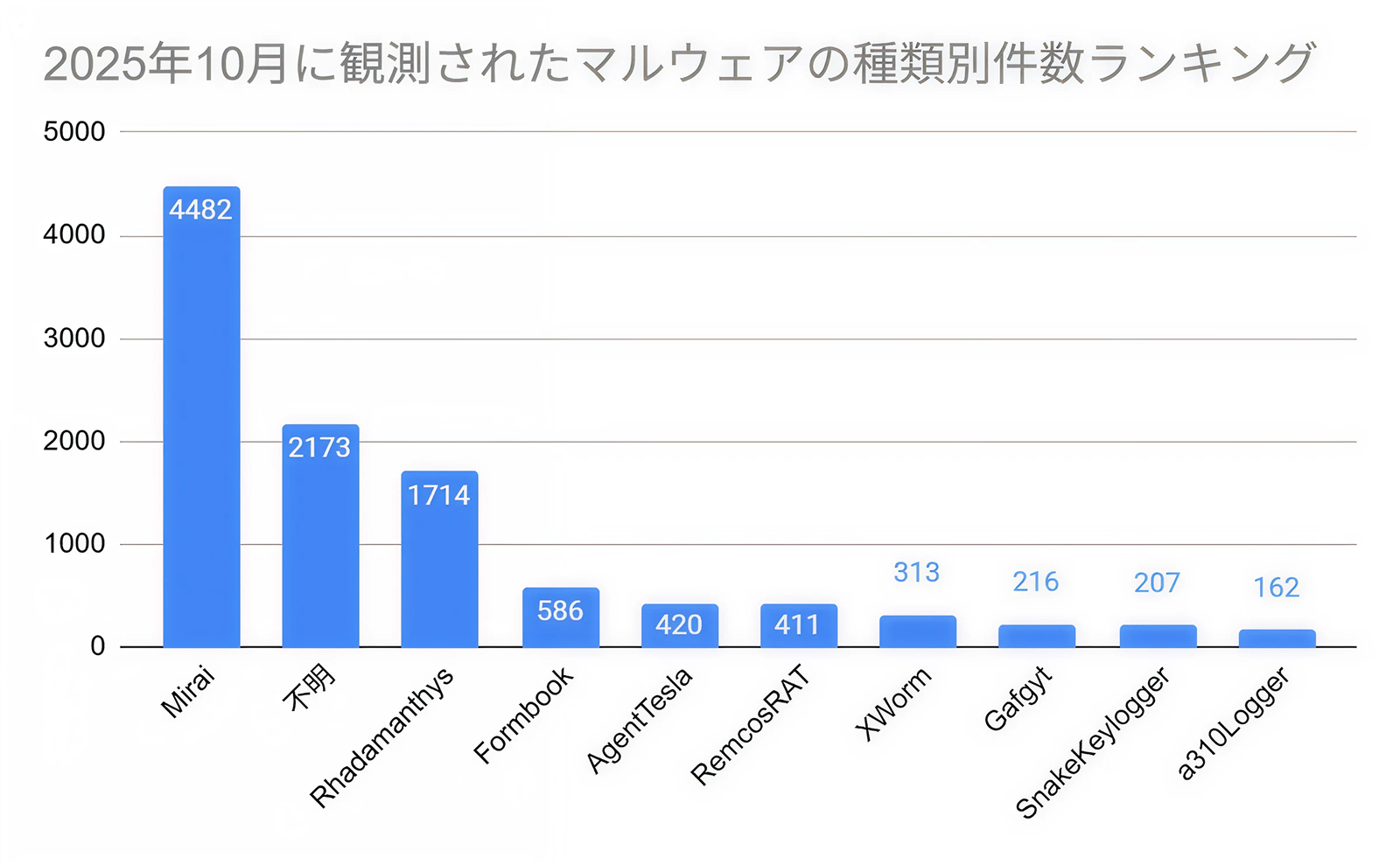

2025年10月に MalwareBazzar にて観測されたマルウェアの種類別割合は以下の通りでした。

2025年10月に MalwareBazzar で新たに確認されたマルウェアは以下のようになっています。

- CABINETRAT

- Tsnumai

- RedLocker

- TornadoStealer

- RDPWrap

- DarkTorilla

- NightshadeC2

- JsOutProxRAT

- Miradore

- PySilon

- ShellterLoader

- NovaShadowStealer

- Vigorf

- CrypVault

- ImminetRAT

- AcreedStealer

- MicroStealer

- AMOS

- Mythic

- CaminhoLoader

- BrazilianBanker

1.「Mirai」系が圧倒的多数(42%)

2025年10月は、Mirai 系マルウェアの活動が全体の約42%を占め、他のマルウェアを大きく上回る結果となりました。観測件数は4,482件に達しており、依然としてIoT機器を標的としたボットネット活動が世界的に続いていると考えられます。Mirai は派生系が非常に多く、組み込み機器やネットワーク機器の脆弱性を悪用して感染を拡大する自動化攻撃が中心です。そのため、月を通じてIoTの領域における主要な脅威として存在感を維持しています。

2.「不明サンプル」が2番目に多い(20.3%)

次に多かったのは「不明※」と分類されたサンプルで、全体の約20.3%(2,173件)を占めました。これらは識別情報が不足しているか、既存のマルウェア分類に当てはまらない新種のサンプルあるいは難読化されたサンプルを含んでいると考えられます。特に、Packerのような隠ぺい技術や暗号化を用いた検知回避が進んでおり、解析段階で特徴を特定しにくいケースが増加しています。この傾向は、攻撃者が自動生成スクリプトや多段構成を利用して検出をすり抜けようとしている現状を反映している可能性があります。

※「不明」には未知のマルウェアだけでなく、データ取得時点で十分な情報が得られていないサンプルも含まれていると考えられます。弊社では毎月、観測対象データを月初から5営業日以内に収集、そして整理を行っており、その時点で分類が確定していないものについては「不明」として暫定的に集計しています。

3.「Rhadamanthys」が3番目に多い(16%)

Rhadamanthys は全体の16%(1,714件)を占め、第3位となりました。情報窃取型マルウェアとして引き続き高い活動水準を維持しており、認証情報や暗号資産ウォレット情報を狙う攻撃の中心的存在です。特徴的なのは、標的が特定の業種や国に限定されず、幅広いスパムキャンペーンの一環として配布されている点です。感染経路としては、メール経由やクラウドストレージを悪用した事例が引き続き確認されています。

4.「InfoStealer」系の継続

Formbook、AgentTesla、RemcosRAT といった情報窃取・遠隔操作型のマルウェアも引き続き多く観測されました。これらは主にスパムメールを介して拡散し、感染後にキーログやブラウザ情報の抜き取り、C2サーバーへの送信といった動作を行います。全体の約12%をこれらが占めており、Mirai とは異なる形で認証情報や業務環境の侵害を狙う攻撃が続いていることが分かります。

「Mirai」系マルウェアの動向(2025年10月)

1.マルチアーキテクチャ対応という Mirai 最大の特徴

Mirai 系マルウェアの最も大きな特徴の一つが、幅広いCPUアーキテクチャへの対応力です。今回の2025年10月のサンプル分析でも、arm、mips、x86、aarch64、ppc(PowerPC)といった主要なIoT向けアーキテクチャに対応した検体が多数確認されました。これは特定のメーカーや機種に依存せず、「インターネットに接続されているあらゆる IoT 機器」を無差別に感染対象とする Mirai の設計思想が、現在も変わらず維持されていることを示しています。

通常、マルウェアは特定のOSや環境に特化して開発されるケースが多いのに対し、Mirai 系は最初から複数環境で動作することを前提に作られ、配布されます。この仕組みによって、家庭用ルーター、ネットワークカメラ、NAS、産業用ゲートウェイなど、用途やメーカーの異なる数多くの機器が一斉に感染する土壌が生まれています。単一の脆弱性対策だけでは防ぎきれない構造そのものが、Mirai の最大の強みであり、同時に最大の脅威とも言えます。

2.9割以上が実行可能ファイルという「即戦力型」構成

Mirai 系検体のMIMEタイプを分析すると、その大半が「application/x-executable」すなわち Linux 環境でそのまま実行可能なバイナリ形式である点が大きな特徴です。2025年10月のデータにおいても、全体の9割以上が実行形式ファイルで占められており、スクリプト型やライブラリ型はごく一部にとどまっています。

これは Mirai が、感染後すぐに遠隔操作やDDoS攻撃の実行に利用できる「即稼働型のマルウェア」であることを意味しています。一般的な情報窃取型マルウェアでは、常駐処理や追加モジュールのダウンロードなど複数段階の動作が必要になりますが、Mirai の場合は侵入した瞬間に攻撃リソースとして組み込まれ、感染端末を兵器化するまでのスピードが極めて速いものとなっています。

3.VirusTotal の検知率が高いことが示す Mirai の位置づけ

2025年10月に確認された Mirai 系検体の多くは、VirusTotal 上で40%前後、最大では70%を超える検知率を示していました。これは、Mirai がすでに複数のセキュリティベンダーによって広く認知され、シグネチャベースでも検知可能な「既知のマルウェア」として位置づけられていることを意味しています。

マルウェアの中には、検知率が上昇するにつれてセキュリティ製品で捕捉されやすくなり、結果として流通が次第に減少していくものも多く見られます。一方で Mirai 系は、比較的高い検知率が確認されている現在においても、継続的な流通が観測されているという特徴があります。

この背景には、Mirai の主な感染対象が、ルーターやネットワークカメラ、NASといったEDRやウイルス対策ソフトが導入されにくいIoT機器である点が大きく関係しているのではないかと推測されます。パソコンやサーバーであれば高い検知率は防御力の向上につながりますが、IoT機器の多くはそうした防御の枠外に置かれており、「検知されていること」と「実際に防げていること」が必ずしも一致しないという現実があります。

4.1か月で約4,500件という現役ボットネットの実態

2025年10月の1か月間だけで、Mirai 系マルウェアは 約4,500件も新たに確認されました。これは単純計算すると、1日あたり約145件、1時間あたり約6件というペースで検体が増え続けていることになります。この数値は、Mirai が決して「過去に流行したマルウェア」ではなく、現在進行形で活発に使われ続けている「現役のボットネット基盤」であることを明確に示しています。

2025年10月は、Mirai 系ボットネットの活動が引き続き高水準で観測され、IoT 機器を狙う攻撃が継続していることが明らかになりました。

一方で、Rhadamanthys や Formbook、AgentTesla、XWorm など、情報窃取型・リモート操作型マルウェアの活動も依然として活発であり、感染経路や目的の異なる複数カテゴリのマルウェアが並行して流通している状況が続いています。

中小企業においては、技術的な防御だけでなく、運用・教育を含めた全体的なセキュリティ対策の継続が求められます。その中でも特に重要なのは、日常的なシステム更新やアクセス制御の見直しといった「地道な管理の積み重ね」であり、派手な新技術よりも、既存環境を正しく保つことが被害抑止の最大の鍵となります。

執筆者