月刊マルウェア分析 2025年9月版|Mirai が最多4割、情報窃取型が台頭する複合脅威の実態

本記事は、MalwareBazzar に掲載されたマルウェアサンプルをもとに、VirusTotal のAPIを用いた分析結果を踏まえて作成しています。

MalwareBazzar とは、abuse.ch という非営利のセキュリティ研究プロジェクトが運営している、マルウェアサンプル共有プラットフォームです。マルウェアの収集や分析を通じて脅威対策を行うことを目的としています。

VirusTotal とは、Google のグループ企業である Chronicle Security Ireland Limited によって運営されているマルウェア解析・検知共有プラットフォームです。世界中のセキュリティベンダーがスキャンエンジンを提供しており、ファイルやURLにマルウェアが含まれているかをチェックすることができます。

今回、情報の収集および整理に当たっては、悪意ある利用の防止を最優先に配慮しているため、記載内容を用いた不正行為は固く禁じます。

本記事の目的は、企業の情報システム部門やセキュリティ担当者やSOC(Security Operation Center)運用者の皆様が、脅威の実態を正しく理解し、効果的な対策を検討する一助となることです。また、セキュリティ専任者を置くことが難しい中小企業の皆様にとっても、現実的な脅威の一端を知り、身近にできる対策を考えるきっかけとなれば幸いです。

※本記事の内容は、特定時点における独自の調査結果をもとに作成したものであり、記載の数値や分析結果の完全な正確性を保証するものではありません。

検体の特徴とファイル傾向

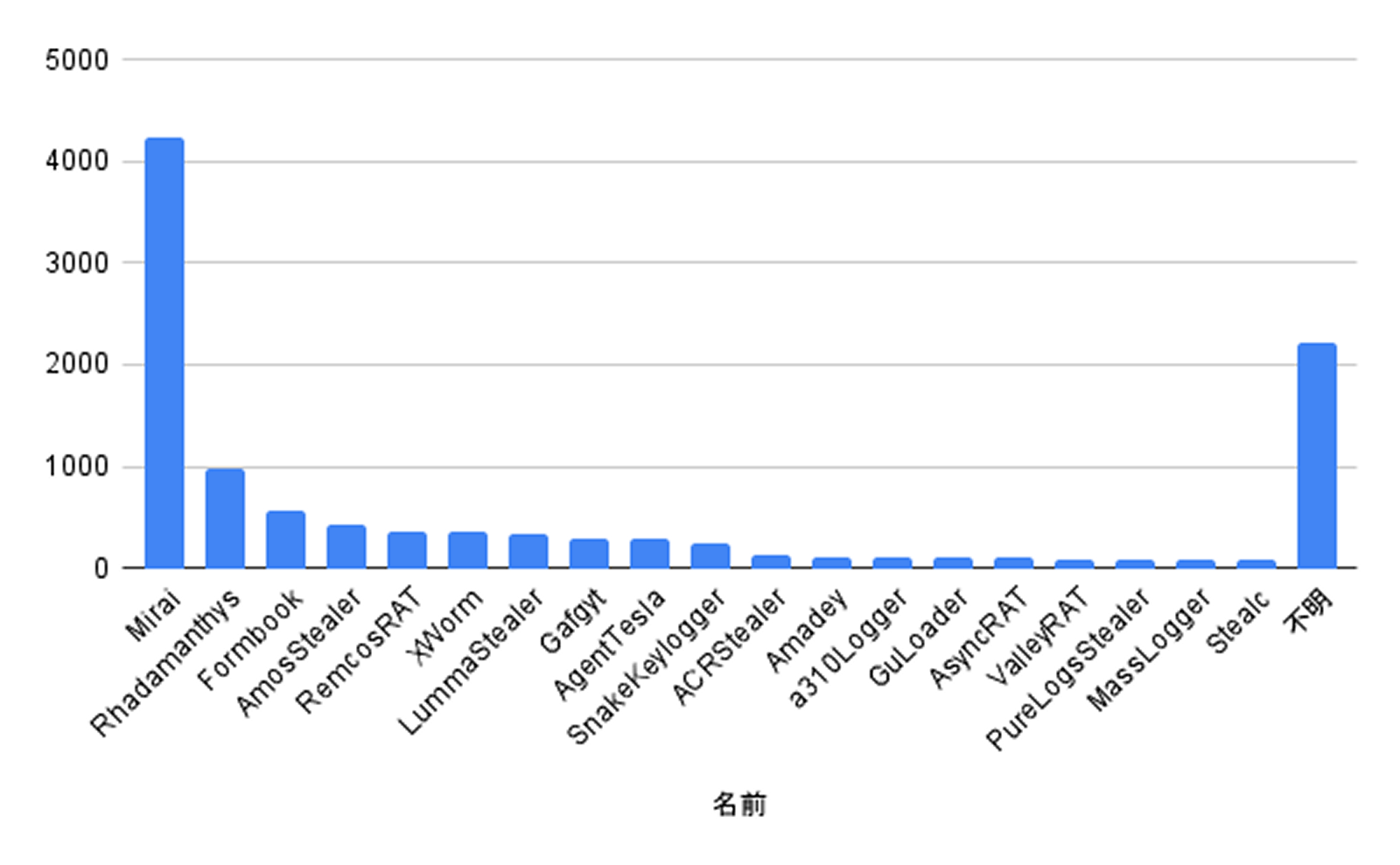

2025年9月に MalwareBazzar にて観測されたマルウェアの種類別割合は以下の通りでした。

1.「Mirai」が38%で最多

Mirai とはIoTデバイスをのっとり遠隔操作できるようにするマルウェアです。Mirai によって遠隔操作が可能になった機器はボットネットと呼ばれDDoS攻撃に使われます。派生版や亜種が多数存在し、組み込み機器やNASなどの脆弱な環境を狙う攻撃が多いとされています。

この Mirai が全体の約4割を占め、IoTボットネット活動が依然として継続的に観測されていることがわかります。自動感染を行うWorm型を中心に、世界的にもスキャン活動やC2通信が続いています。

2.情報窃取型マルウェアの台頭

不明を除くと、Mirai に次いで多かったのが「Rhadamanthys」「Formbook」「AmosStealer」など、海外で流行中のInfoStealer型です。以下は観測されたInsoStealer型マルウェアの特徴です。

名称 | 主な分類 | 特徴・目的 |

|---|---|---|

Rhadamanthys | InfoStealer(情報窃取型) | Google Chrome や Microsoft Edge などのブラウザからログイン情報、暗号資産ウォレット、RDP認証情報などを窃取する機能が確認されている。 |

Formbook | InfoStealer+Keylogger | フォーム入力内容(IDやパスワード)、キーログ、クリップボード、スクリーンショットの収集が可能。 |

AmosStealer | InfoStealer(派生型) | ログインデータやFTP認証情報の収集が可能とされる。詳細な技術分析は限定的。 |

RemcosRAT | Remote Access Trojan(遠隔操作型) | 感染PCの画面監視、ファイル操作、コマンド実行などが可能。 |

XWorm | RAT+InfoStealer混合型 | 遠隔操作機能に加え、キーログやパスワード窃取機能を統合したマルウェア。 |

LummaStealer | InfoStealer(商用型) | ブラウザの認証情報、暗号資産ウォレット、トークン、VPN資格情報などを窃取。 |

LummaStealer について

上記の傾向でも挙げた通り、企業の認証情報を狙うInfoStealer型マルウェアが増加しています。SaaSやクラウドサービスを多用する日本企業では、ブラウザに保存されたログイン情報やセッショントークンが窃取されると、業務停止や情報漏えいに直結する恐れがあり、極めて深刻なリスクとなります。

今回は、その中でも特に注目される LummaStealer に焦点を当てて分析しました。 LummaStealer は、Google Chrome や Microsoft Edge など主要ブラウザから情報を抜き取る機能を持つとされています。

LummaStealer については、以下のセミナーでも解説していますので合わせてご確認ください。

2025年9月に MalwareBazaar に登録された新着サンプルのうち、LummaStealer 系統のマルウェア331件を抽出し、VirusTotal での検出傾向を分析しました。さらに、URLhaus の公開データと照合したところ、143件のハッシュが一致しました。

URLhaus とは、マルウェア配布に使われるURL(Webサイトやダウンロードリンク)を収集・共有するプラットフォームです。abuse.ch というセキュリティプロジェクトの一部として運用されています。

すなわち、これらは単なる収集検体ではなく、実際に野外で配布経路が確認された実行ファイル群であることがわかります。

以下はその143件分を分析した結果の一部です。

初回検出日時 | 拡張子 | ファイル名 | vt_malicious※ |

|---|---|---|---|

2025-09-30 19:45:40 | zip | SETUP.zip | 33 |

2025-09-29 06:48:36 | psl | 384119911.psl | 21 |

2025-09-28 12:28:48 | exe | Setup.exe | 53 |

2025-09-28 11:01:10 | zip | 2025-09-24-Lumma-Stealer.zip | 14 |

2025-09-28 10:59:37 | exe | Setup.exe | 53 |

2025-09-27 10:12:25 | exe | Setup.exe | 54 |

2025-09-26 22:53:36 | exe | Labs-v1.3.68.exe | 52 |

2025-09-26 04:51:56 | dll | XPSPLOG.dll | 59 |

2025-09-26 04:47:28 | zip | UKVMer.zip | 51 |

2025-09-25 11:41:42 | exe | Setup.exe | 53 |

2025-09-25 07:16:30 | exe | SecuriteInfo.com.Trojan.Siggen31.56912.27105.32030 | 57 |

2025-09-25 04:02:29 | exe | file | 49 |

2025-09-24 20:47:25 | exe | Setup_en.exe | 39 |

2025-09-23 18:25:25 | exe | Setup.exe | 53 |

※vt_malicious:「悪意あり」と判断したアンチウイルスエンジンやセキュリティツールの数。

実行ファイルは見つかりやすいが、圧縮ファイルはすり抜けやすい

MalwareBazaar の結果を VirusTotal に当てた結果を見ると、.exe などの実行形式はゲートウェイやアンチウイルスソフトなどで阻止されやすい一方、.zip/.rar や .ps1(PowerShell スクリプト)などは検知率が低く、侵入の入口になりやすいことが分かりました。

多くの中小企業では「.exe をブロックしているから安心」と考えがちですが、実際には圧縮ファイルやスクリプト経由で侵入され、その後で実行ファイルが展開・実行されるケースが増えています。

仕立て(ファイル名や見た目)でごまかして繰り返し配布してくる

攻撃側は受信者の注意をそらすため、ファイル名や見た目を工夫して、悪意のあるファイルを何度も流してきます。

典型的なのは「SETUP」や「Setup.exe」のようなインストーラー風の表現です。さらに、記号や太字を使って正当なセットアップや重要な更新に見せかけることが多いです。このようなちょっとした見た目の違いを加えて短い周期でファイルを差し替え、アンチウイルスソフトなどの検知ルールをすり抜けようとします。

中小企業が取るべき備え

このように、InfoStealer型マルウェアは単純な .exe ファイルだけでなく、.zip や .ps1(PowerShell スクリプト)などの見落とされがちな拡張子やファイル名を偽造するなど巧妙な見た目の工夫を行った上で侵入を試みます。

中小企業においては「実行ファイルをブロックしているから安全」といった認識に留まらず、ツールの導入と運用ルールの整備を並行して進めることが重要です。

添付ファイルを「受信段階で隔離・検査」するメールセキュリティ製品の導入

EDRやメールゲートウェイに搭載された自動サンドボックス機能を活用することで、ファイルを開く前に動作確認を行い、人の判断に頼らない一次防御が可能になります。

圧縮ファイルやスクリプト形式の添付ファイルを対象としたフィルター設定の見直し

.zip や .ps1 はアンチウイルスソフトなどの検知をすり抜けやすいため、既存のルールに加えて拡張子ベースの制御や隔離運用を検討しましょう。

ゼロデイや偽装ファイルへの対応を含めた従業員教育の強化

「検知されない=安全」と誤解しないように、VirusTotal などの未検知ファイルのリスクや「SETUP」「更新」などの見慣れたファイル名を使った偽装手法について、定期的に社員に対して教育を行うことが効果的です。

こうした対策を段階的に取り入れることで、専任のセキュリティ担当がいない環境でも、現実的かつ持続可能な防御体制を構築することができます。

効果的な社員教育については、セミナーでも詳しくご紹介していますので参考にしてみてください。

2025年9月の分析では、Mirai 系IoTボットネットの継続とInfoStesler型マルウェアの拡大という二極化が明確に見られました。

特に LummaStealer に代表される情報窃取型は、圧縮ファイル・スクリプト経由の侵入や巧妙なファイル偽装により、従来の検知をすり抜けてしまう傾向があります。

中小企業では「実行ファイルのブロック」で防御できるという従来認識を改めた上で、

- 添付ファイル検査の自動化

- フィルタ設定の再点検

- 定期的な社員教育

といった運用面での強化が求められます。こうした小さな対策の積み重ねが、最終的には「感染しても被害を最小化できる組織」への第一歩となります。

執筆者