進化する認証の世界|MFAと新時代の脅威への挑戦

本記事では、セキュリティ対策の要である多要素認証の種類や最新の潮流、そして今後の課題について解説していきます。

近年の私たちの生活においては、コンピューターやスマートフォンといったデジタルデバイスの利用が不可欠となっています。パーソナルコンピューター(PC)が普及し始めた1980年代以降、これらの機器は姿や形を変えながら進化を遂げ、いまや一般企業のみならず家庭にまで浸透しました。

同時に、システム利用者を識別するための「パスワード」という考え方も広く浸透しました。パスワードは1960年代の大型計算機環境に端を発する歴史を持ちますが、インターネットの普及とともに一般利用者にも当たり前の存在となり、攻撃者との「いたちごっこ」が現在に至るまで続いています。

2000年代に入ると、フィッシングや情報漏えい事件が増加し、「パスワードだけでは組織を守れない」という認識が定着してきました。この頃から 二要素認証(2FA:Two-Factor Authentication) が広く導入され始め、さらに現在では「二要素」に限定されない 多要素認証(MFA:Multi-Factor Authentication) が、セキュリティ対策の重要な柱として位置付けられています。

本稿では、セキュリティ対策の要である多要素認証の種類や最新の潮流、そして今後の課題について解説していきます。

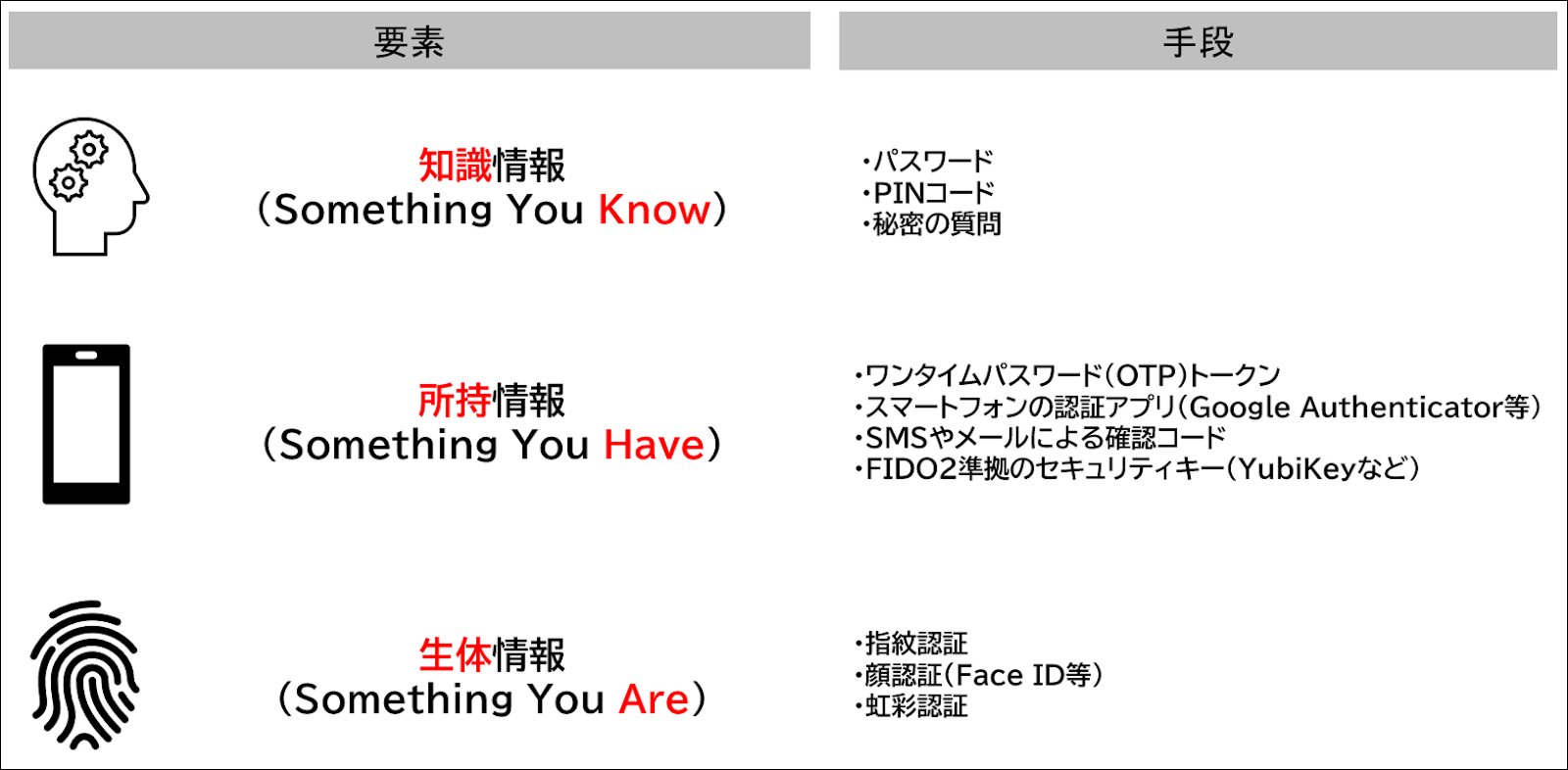

多要素認証の種類

まずは基本となる「多要素認証の三要素」について整理していきましょう。多要素認証は大きく3つのカテゴリーから構成されており、以下のいずれかを組み合わせて利用します。

ここでのポイントは、「手段」が異なっても、同じ要素(例:全ての要素が知識情報のみ)に属する場合、それを組み合わせても多要素認証にはならないということです。例として、「パスワード」と「秘密の質問」を両方使ったとしても、どちらも知識情報に分類されるため、これらは「単要素認証」にすぎません。異なる要素(知識+所持、所持+生体)を組み合わせたときに初めて「多要素認証」としてみなされます。

なお、初期に広く普及した多要素認証は、パスワード(知識情報)+ワンタイムコード(所持情報)という組み合わせでした。ワンタイムコードは主にSMSやメールで送られる仕組みであり、現在でも一部のサービスや金融機関で利用されています。

アダプティブ認証・リスクベース認証

アダプティブ認証(リスクベース認証)の具体例として、従業員がいつも東京都内のオフィスから平日昼間に業務用PCでログインしている場合は、通常のパスワード入力だけでアクセスを許可します。しかし、同じ従業員のアカウントに対して突然「深夜3時に海外のIPアドレス」から「普段と異なるブラウザや端末」でログインが試行された場合、システムはリスクが高いと判断し、追加の多要素認証(ワンタイムパスコードやスマートフォンの生体認証など)を要求します。逆に、普段と同じ行動パターンであれば追加認証は不要となるため、ユーザーに余計な負担をかけずにセキュリティを高められる仕組みです。

多要素認証に迫る影~AiTM攻撃~

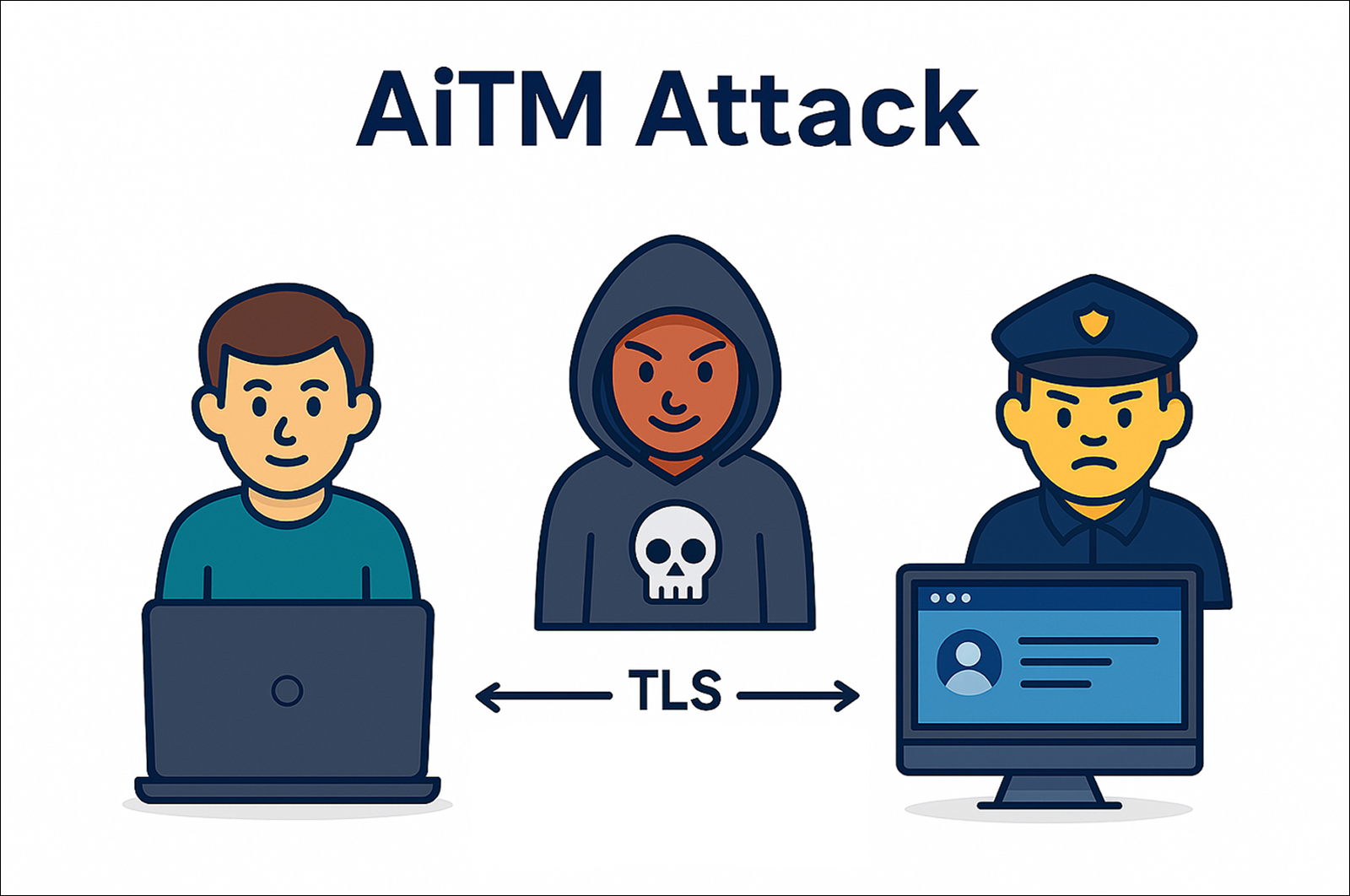

ここまで、多要素認証の基本的な仕組みや、アダプティブ認証・リスクベース認証について解説してきました。しかし、こうした従来型の多要素認証だけでは、もはや十分とは言えないことが分かっています。特に近年注目されているのが、従来のMFAを無力化し得る手口として議論されているAiTM(Adversary-in-the-Middle)攻撃です。

AiTM攻撃とは、攻撃者がユーザーと正規サービスの間に割り込み、やり取りされる認証情報やセッション(通信)を盗み取る中間者攻撃の一種です。通信自体は最終的に正規サイトに届くため、ユーザーには「正しくログインできている」ように見えてしまう点が特徴です。その結果、パスワードやワンタイムコードだけでなく、MFA通過後のセッショントークンまでもが窃取されることで、不正アクセスにつながってしまいます。

代表的な手口としては、攻撃者が作成したフィッシングサイトをリバースプロキシ※化し、ユーザーと正規サイトの通信をそのまま中継する方式があります。ユーザーは正規サイトにログインしていると思い込み、資格情報やワンタイムコードを入力しますが、それらは攻撃者に中継されているため、MFAを設定しているにも関わらず、最終的にはセッショントークンまで奪われることで認証を突破されてしまいます。

※リバースプロキシ:クライアントの代わりにサーバーにリクエストを送信し、サーバーの応答をクライアントに返す中継役となるシステム。サーバーの保護や負荷分散、キャッシュ機能等で利用されることが多いが、悪意ある攻撃者がフィッシングサイトや中間者攻撃において、クライアントと正規のサーバー間の通信を不正に中継する手段として利用することもある。

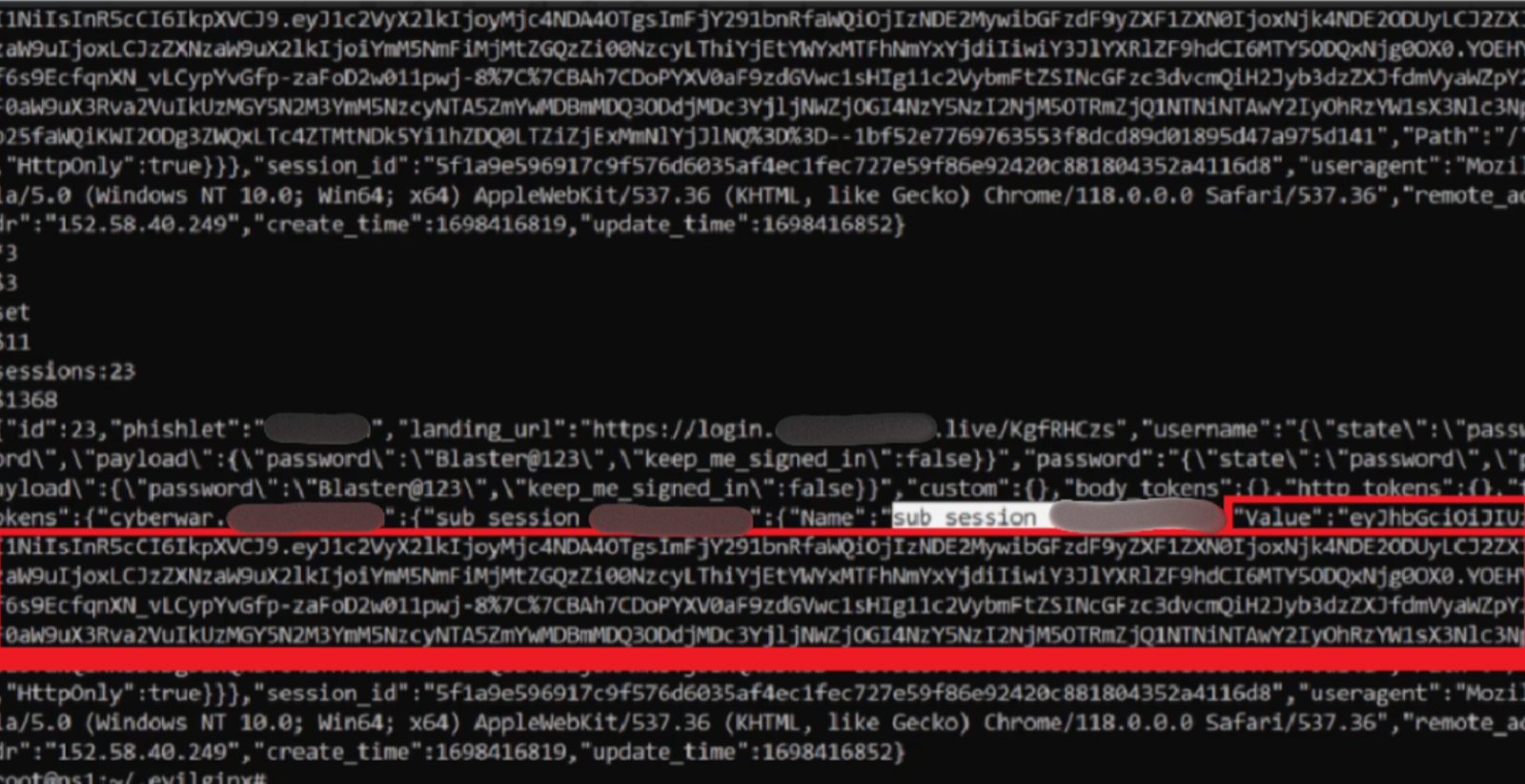

以下では、このAiTM攻撃のデモンストレーションをご紹介します。

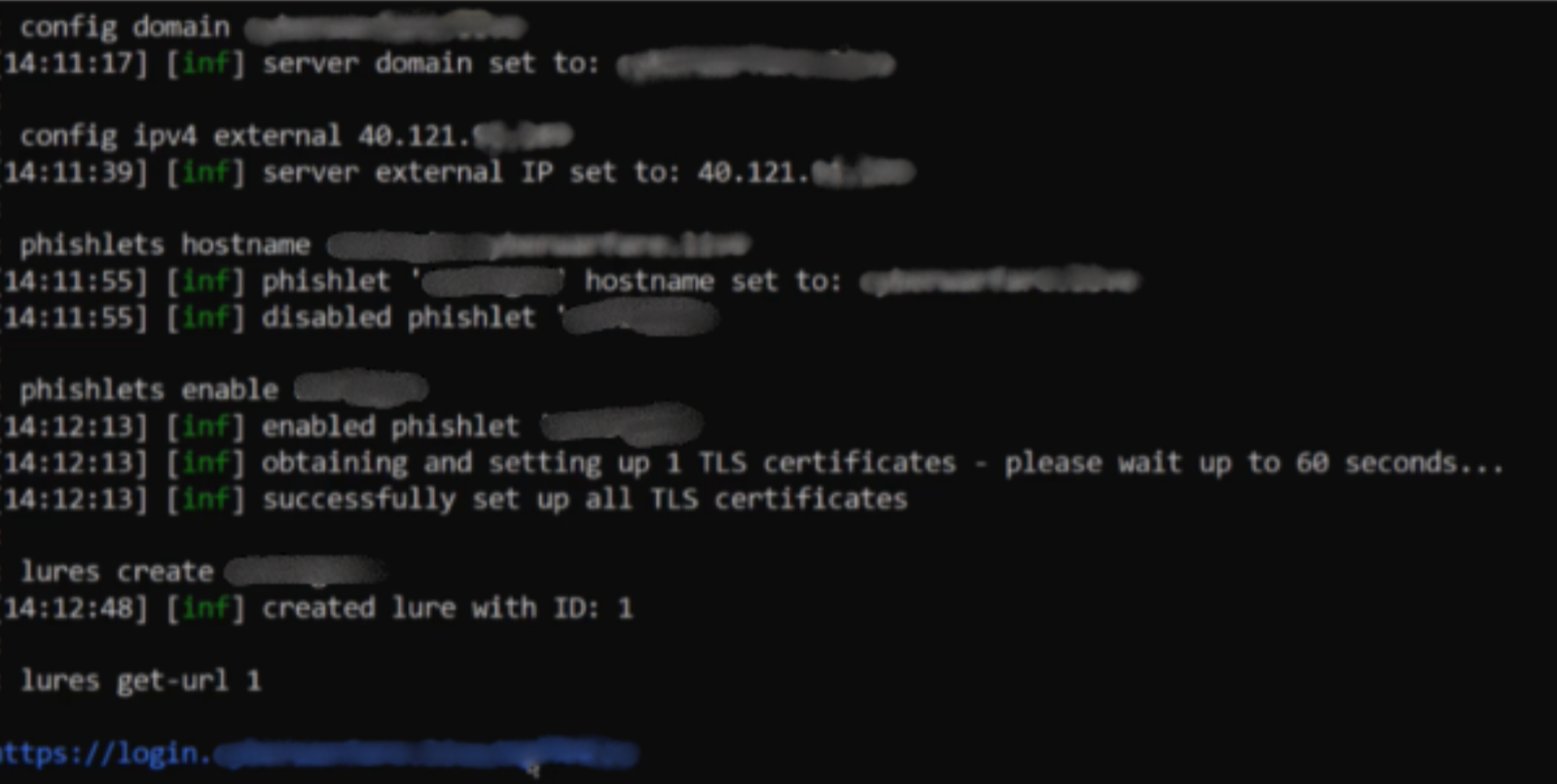

1.リバースプロキシツール Evilginx の起動

上記は攻撃者が取得した偽ドメインを自分のサーバーに割り当てて、公開の準備をしている画面です。さらにこの過程で正規のHTTPS証明書を取得しているため、結果的に、偽サイトであってもブラウザ上では「鍵マーク付きの安全な接続」に見える状態が作り出されます。

2.対象サービスへの多要素認証を用いたログイン実施

ユーザーは普段と同じようにSNS等のサイトにログインを行い、要求された多要素認証を行います。

3.セッションIDの取得

セッション情報の詳細データ(JSON形式)です。MFAでユーザーがログインした後、そのユーザーのセッション情報を盗聴できることが分かります。sub_session*****の後のValue: “eyJhbGci……” がセッションIDです。

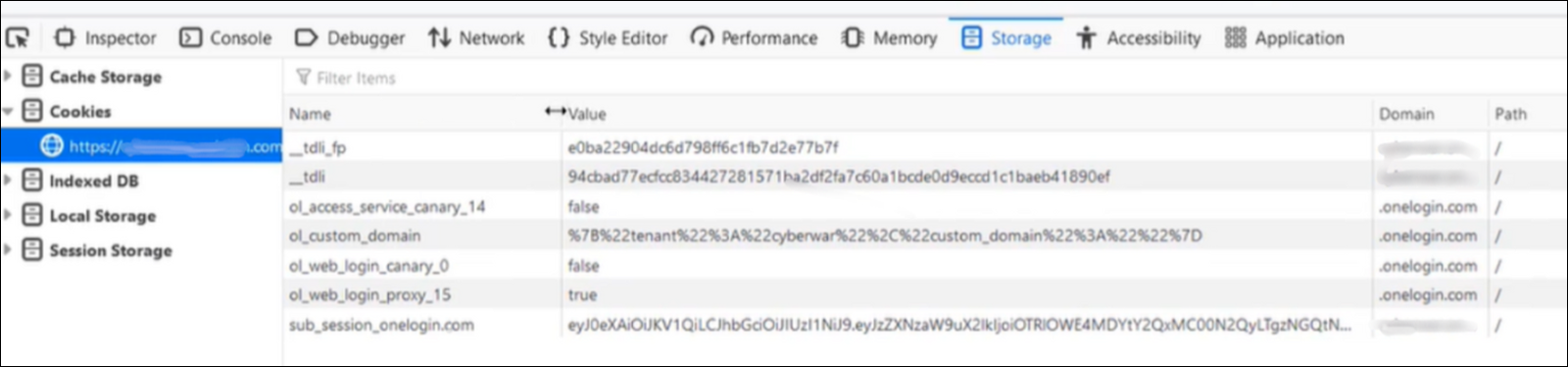

4.セッションの奪取

Webブラウザ Firefox のCookieの画面を開き、先ほど盗聴したセッションIDを貼り付けることで、対象のセッションを奪うことができてしまいます。

正規サイトの間に立つAiTM攻撃

AiTM攻撃にはもう1つの形態があり、これはユーザーが正規サイトに直接アクセスしている場合でも成立します。例として、攻撃者がフリーWi-Fiなどの通信経路に入り込み、ユーザーとサイトの間でやり取りされるデータを横取りするケースです。このような攻撃は環境や条件に依存するため難易度は高いものの、成功すると多要素認証であっても情報が盗まれてしまい、不正ログインが成立します。つまり「正しいサイトに正しくログインしているのにMFAが突破される」という恐ろしい状況が起こり得るのです。

だからこそ、単に多要素認証に用いる要素を増やすだけではなく、今後は端末の真正性を保証できる証明書ベースの仕組みが更に重要となります。

多要素認証に迫るその他の脅威

その他の脅威としてSIMスワップ攻撃があります。これは攻撃者が通信キャリアを騙して被害者の電話番号を自分のSIMカードに再発行させる手口で、成功するとSMSで送られるワンタイムコードや通話認証を丸ごと乗っ取ることができます。実際に海外では、この手法を使って銀行口座や暗号資産ウォレットが不正送金される事件が相次いで報告されています。そのため、SMSベースのMFAはもはや安全な方法とは見做されず、米国NISTをはじめとする標準化団体でも強固な認証要素としては推奨されていません。

パスワードレス認証への移行

先ほど紹介したように、AiTMのような多要素認証を脅かす攻撃の存在が明らかになったことで、従来のMFAだけでは十分ではないことが分かってきました。そこで現在注目されているのがパスワードレス認証です。代表的な方式として、FIDO2、WebAuthnといった国際標準に基づいた仕組みが広がりを見せています。この方式では秘密鍵を端末内の安全領域(TPMやSecure Enclaveなど)に格納し、サーバーに登録された公開鍵と照合するため、従来のパスワードに比べて格段に安全です。

具体的な利用例としては、物理的なFIDO※セキュリティキー(YubiKey※等)を用いた認証、スマートフォンの指紋認証や顔認証を利用して直接ログインする方式、さらには「パスキー(Passkey)」と呼ばれる仕組みを用いてクラウド環境で複数デバイスを連携して利用する方式などがあります。いずれも認証レスポンスが「サイト固有の鍵」に基づいて生成されるため、フィッシングサイトやAiTM攻撃を中継しても正しいレスポンスは得られず、極めて高い耐性を持っています。

※FIDO(Fast Identity Online):パスワードを使用せず、公開鍵暗号方式を活用して本人認証を行う国際規格。セキュリティ向上と利便性を両立する認証技術。

※YubiKey:パスワード不要のセキュリティデバイスで、FIDO2やWebAuthnを使って公開鍵暗号方式で認証する物理キーのこと。下画像参照。

画像引用:YubiKey|Yubico

証明書ベースの多要素認証

パスワードレス認証の普及が進む一方で、近年は 証明書ベースの多要素認証 も再び注目を浴びています。従来からクライアント証明書は特定の企業ネットワークや金融分野で利用されてきましたが、端末そのものに搭載されたハードウェアセキュリティモジュール(TPMやSecure Enclaveなど)と組み合わせることで、さらに堅牢な仕組みとして再評価されています。この方式では、単にユーザーが「正しいパスワードを知っている」ことを確認するのではなく、ユーザーが「正しい端末を実際に所持している」ことを暗号学的に証明できる点が大きな特徴です。これにより、従来の知識情報を要素とした認証に依存していた脆弱性を大きく軽減し、ユーザー本人性の担保を一層強化することが可能になります。

証明書ベースの多要素認証の導入例

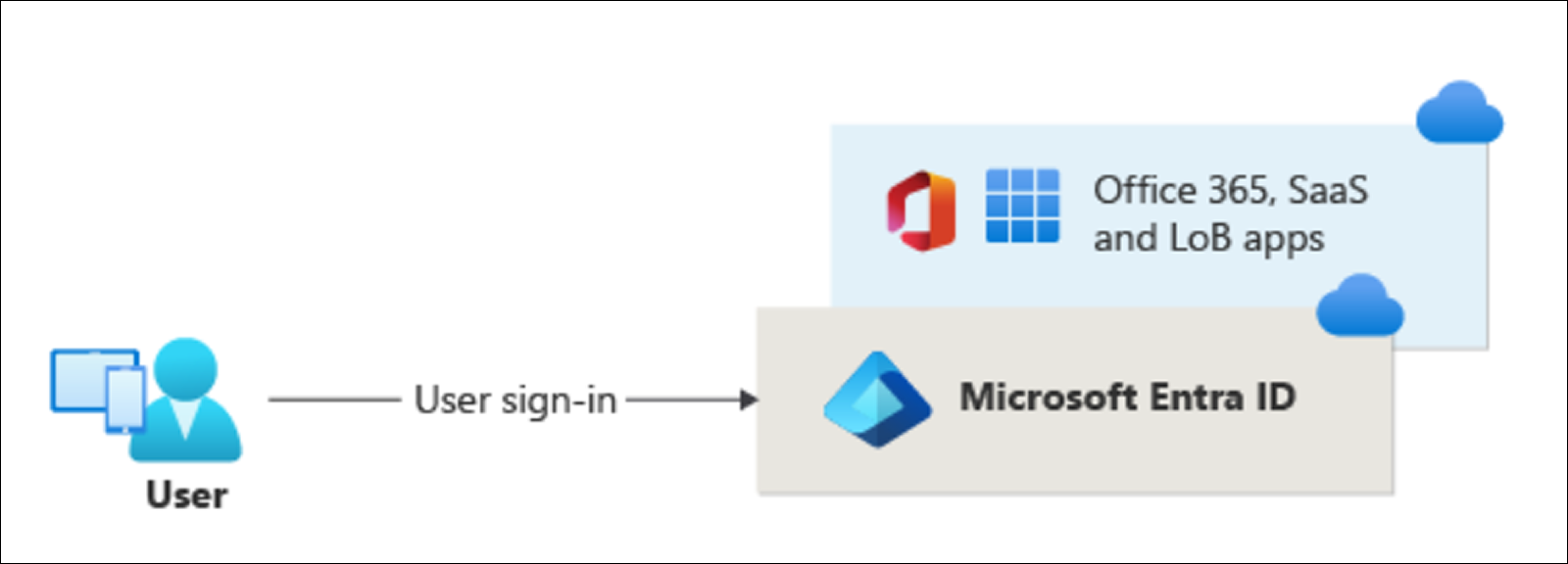

クラウドサービス型の認証基盤

クラウドベースのID管理プラットフォーム(例:Microsoft Entra ID)では、FIDO2やPasskeyなどを利用したパスワードレス認証に加えて、X.509証明書によるクラウドベース認証(Certificate-Based Authentication)もサポートされているため、シングルサインオン(SSO)機能と統合しています。その結果、SaaS環境だけでなくハイブリッド環境にも対応可能となる強固な認証基盤をクラウド上で構築できます。

オンプレミス/ハイブリッド型の認証基盤

企業ネットワークやPC等の社内業務端末に対して、生体認証やICカード、クライアント証明書を用いたデバイス固有の認証を行うソリューションも提供されています。さらに、AWS の環境においては、Amazon WorkSpaces などリモートデスクトップへのアクセス時に証明書ベース認証を自動で適用する機構も用意されており、パスワードを不要としつつセキュリティを強化できる構成が可能です。

EAP-TLSの台頭

さらに最新の動きとして注目されているのがEAP-TLSです。これはTLSハンドシェイク※の過程で、クライアント端末がセキュリティチップ(TPM※等)内で生成した証明をサーバーに提示する仕組みです。これにより、単なる「証明書がある端末」ではなく「正規のハードウェア上で動作している端末」であることまで検証できる点が大きな特徴です。AiTM攻撃のように通信を中継されても、攻撃者側は有効な署名レスポンスを生成できないため、従来のワンタイム型の多要素認証を突破する手法に対しても強固な耐性があります。今後はクラウド、オンプレ双方の認証基盤と連携し、ゼロトラスト環境における「端末真正性の担保」として広がっていくことが期待されます。

※TLSハンドシェイク:TLS(Transport Layer Security)通信を始める際の手続き。サーバーとクライアント間で暗号化アルゴリズムや認証情報を交換し、安全な接続を確立するためのプロセス。

※TPM(Trusted Platform Module):コンピューターに内蔵されるセキュリティチップ。暗号鍵の生成・保存や、端末が正規のものであることを証明する役割を持つ。

今後の展望

将来的には、AIによる行動分析が認証の基盤を革新するカギを握っているとも言われています。従来のアダプティブ認証はIPアドレスやデバイス種別、ログイン時間などのシンプルなコンテキストに基づいてリスク判断を行っていましたが、近年ではこれに加え、入力速度やマウス、タッチ操作の癖、ログイン操作の流れといったユーザー固有の行動特性(行動バイオメトリクス)を機械学習で解析し、リアルタイムに異常を検知する高度な手法が検討されています。

現在多くの研究が進められており、ひとつの例が「LSTM(長短期記憶ネットワーク)」と「Isolation Forest」を組み合わせたハイブリッドモデル です。

LSTMは「時間の流れに沿ったデータ」を扱うのが得意なAIモデルで、ログイン操作のリズムや入力速度の変化といった「ユーザー特有の行動パターン」を学習できます。一方、Isolation Forestは「異常検知」に特化した機械学習手法で、普段と異なる行動や不自然なアクセスを見つけ出せる点が強みです。これらを組み合わせることで、ユーザーが正しくアクセスしているときには余計な追加認証を減らしつつ、不審な行動が見られた場合だけ強い認証を求めるといった柔軟な運用が可能となることで、従来のMFA環境でも利便性と安全性を両立できると報告されています。

今後も多要素認証の進展には目を離すことはできません。

従来のパスワード依存の限界が指摘されたことに加えて、フィッシングや漏えい事件を背景にMFAが普及しました。更に、アダプティブ認証によって、リスクに応じて、柔軟に認証レベルを調整することができるようになり、セキュリティと利便性が向上しました。

直近では、MFAを無力化する新たな脅威としてAiTM攻撃が議論されたことで、対策が急務となりました。その結果、パスワードレス認証(FIDO2やWebAuthn)が注目され、端末内の秘密鍵を活用することで安全性を強化しつつ、EAP-TLSによる端末の真正性保証と、ゼロトラスト環境における新たなセキュリティ基盤の確立を目指すこととなりました。

今後はAIを活用してユーザーの操作パターンを解析し、通常と異なる挙動をリアルタイムで検知する認証技術が発展することが見込まれます。

執筆者