「Living Off The Land」攻撃の解剖学

「LOTL(Living Off The Land)」とは何か

サイバー攻撃の手法は年々高度化・巧妙化しており、とりわけEDR(Endpoint Detection and Response)やアンチウイルスといった既存のセキュリティ対策をすり抜ける「静かで目立たない」攻撃が増加傾向にあります。そうした攻撃の中核を成すのが「LOTL(Living Off The Land)」と呼ばれる手法です。

LOTLとは、「その土地にあるもの(=既存の資源)で生き延びる」という意味の用語に由来し、サイバーセキュリティの文脈では、攻撃者がマルウェアや不審なツールを持ち込むのではなく、すでにシステム内に存在する正規の機能やツールを悪用して目的を達成する手法を指します。

たとえば、Windows に標準搭載されている「powershell.exe」や「certutil.exe」といった正規バイナリを使ってコマンドを実行したり、外部からファイルをダウンロードしたりする行為が該当します。以下にLOTLの概念を絵で表現してみました。

この手法の最大の強みは、正規のツールを使うため、セキュリティ製品から見て不審な挙動に見えにくいことです。特にEDRをはじめとする振る舞い検知型の防御に対して、あえて目立たない振る舞いをすることで、回避しようとする傾向が強まっています。

LOTLは遠い世界の話?ーそれは大きな間違いです。

攻撃のライフサイクル全体を見ると、偵察から初期アクセス、実行、横移動、データ持ち出し、そしてインパクト(攻撃者が目的を達成し、実際に被害が出る最終段階)に至るまで、あらゆるフェーズでLOTL手法の存在感が増しています。NGAVやEDRなどの基本的な防御が適切に導入されている環境では、従来のように明確に悪性とわかる攻撃ファイルを使う手口は成功しにくくなっています。

そのため、攻撃者はより静かで検知されにくい手法へとシフトしており、結果として現在の多くの攻撃が何らかの形でLOTLに関わっていると言っても過言ではありません。これはもはや一部の大企業だけの話ではなく、あらゆる業種や規模の組織が直面している現実の脅威です。

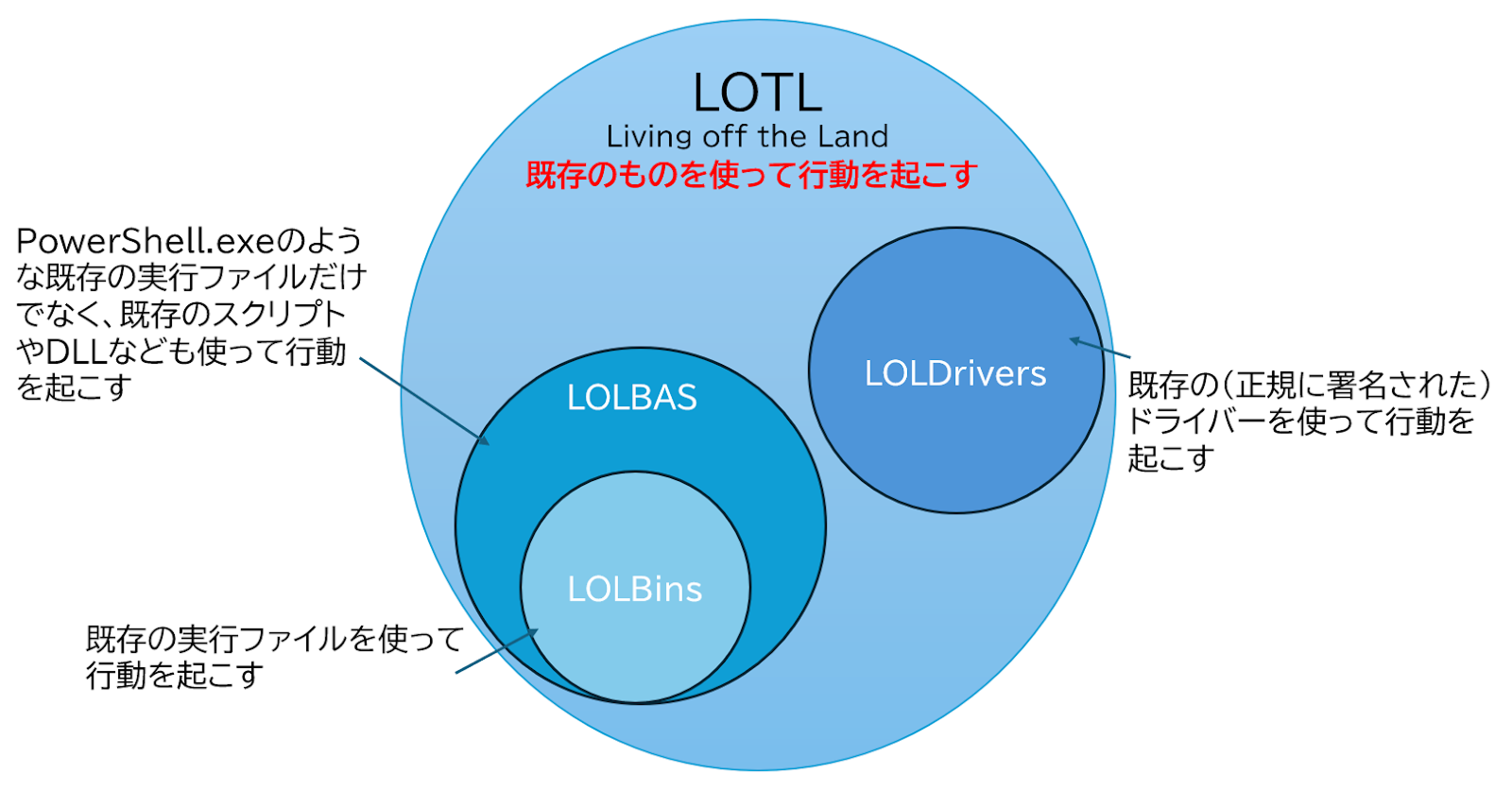

近年、LOTL攻撃はさらに細分化され、「LOLBins」「LOLBAS」「LOLDrivers」といった言葉を目にする機会も増えています。これらの言葉は複雑に感じるかもしれませんが、下の図にあるように、すべて「既存の何かを悪用する」という点で共通しており、悪用される対象が異なるだけです。つまり、これらはすべてLOTLの一部として分類されます。

それでは次に、それぞれの派生語について順に見ていきましょう。

LOLBins|攻撃に使われる正規のバイナリ群

LOLBinsとは、「Living Off the Land Binaries」の略で、Windows などのOSにあらかじめ組み込まれている正規のバイナリ※や実行ファイルを、攻撃者が悪用する手法です。

※「バイナリ」とは、実行可能なプログラムファイル(.exeや.sysなど)を指し、攻撃者はこれを利用して不正な動作を実現します。

本来は管理者やシステムの運用担当者が利用するツールであり、署名付きかつ一般的な用途を持つため、多くのセキュリティ製品では「信頼できるもの」として扱われます。これを逆手に取ったのがLOLBinsの考え方です。例えば「powershell.exe」や「certutil.exe」、「regsvr32.exe」などを使ってマルウェアをダウンロードしたり、スクリプトを動かしたりすることで、攻撃者は目立たずに行動できます。

従来のアンチウイルスの検知を回避しながら不正活動を行うための武器として、LOLBinsは多くの標的型攻撃や内部侵入後のフェーズで活用されています。こうした攻撃に対応するには、プロセス間の関連性から不審な挙動を検知するEDRの導入が、もはやセキュリティ対策の前提となりつつあります。

EDR導入後のバイナリ配置例

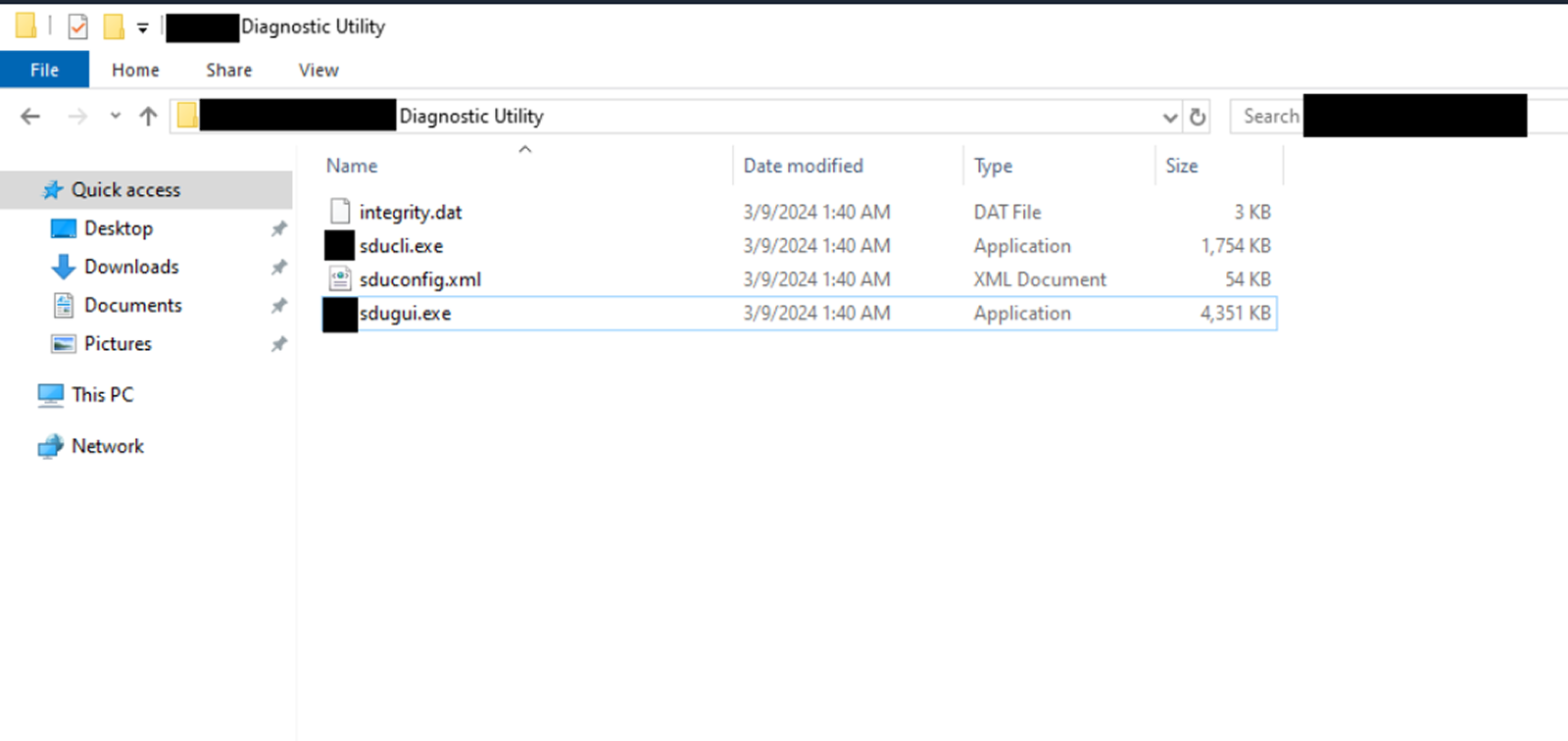

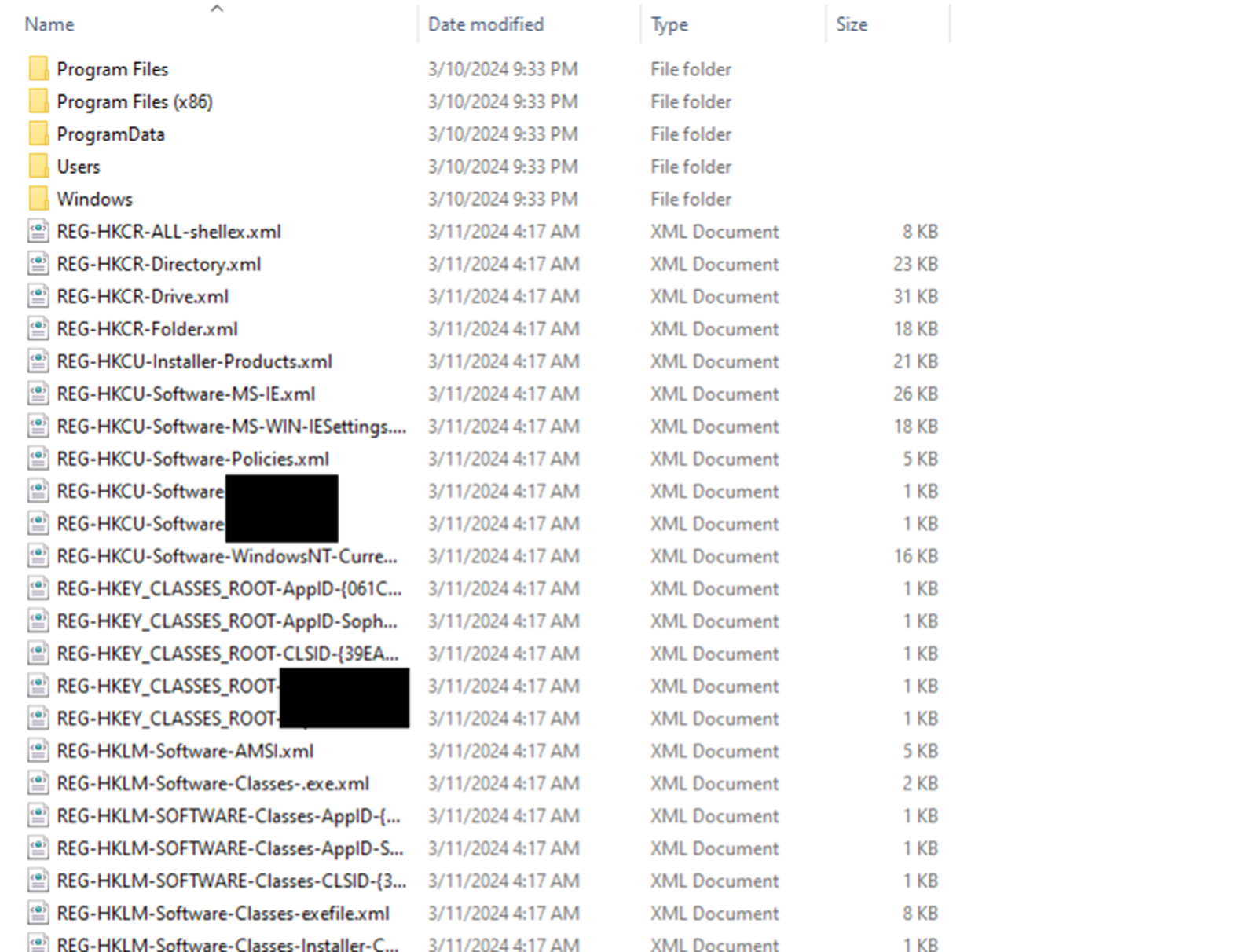

多くのPCでは、NGAVやEDRといったセキュリティ製品がインストールされた際、「C:\Program Files」または「C:\Program Files (x86)」フォルダー内に、それらの製品に関連するバイナリーファイルが格納されます。

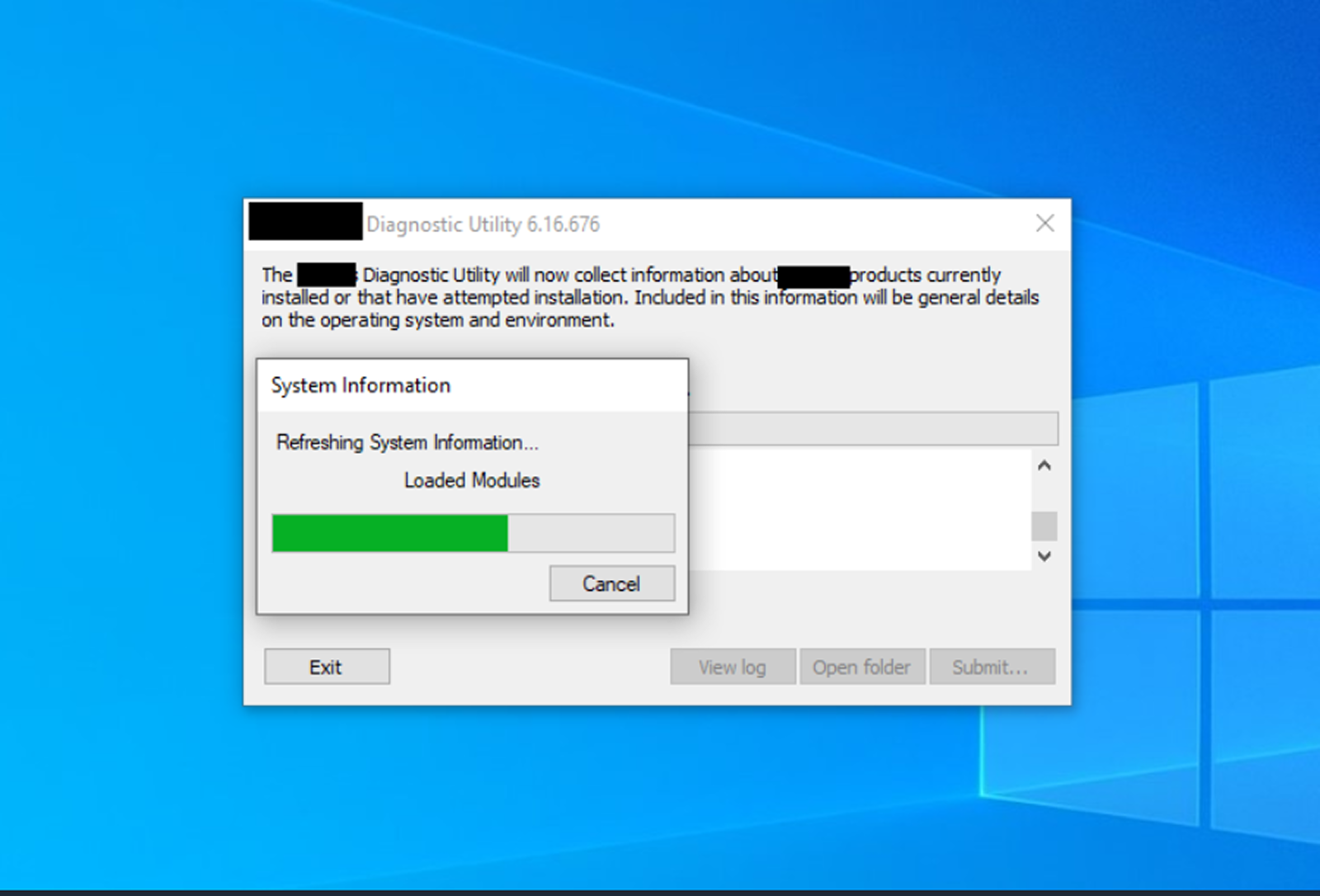

その一例として、「sdugui.exe(製品名は黒塗り)」 は、あるシステム管理製品に付属する実行ファイルであり、「配布されたソフトウェアのインストール状況を、ユーザーがGUI上で確認・操作するためのコンポーネント」です。

この実行ファイルをダブルクリックし、画面の指示に従って進めると、OS関連ファイルやレジストリの出力情報、ホスト名や所属グループ、ユーザー情報といった、内部の詳細なシステム情報がまとめられたZipファイルを出力できます。

これらの情報は本来、外部の攻撃者がアクセスするのは困難であり、通常はEDRなどに検知されるような怪しい挙動を伴います。しかし上記のファイルのように、元々システムに存在する正規のツールを用いて情報を取得できる場合、攻撃者は怪しい挙動を起こすことなく目的を達成できてしまいます。

このように、正規の Windows バイナリや、Microsoft が提供する管理ツールが攻撃に悪用される手法を「LOLBins(Living Off the Land Binaries)」と呼びます。

LOLBAS|見慣れた正規ツールに潜む罠

LOLBAS(Living Off the Land Binaries And Scripts)とは、Windows にあらかじめ搭載されている正規の実行ファイル(バイナリ)だけでなく、スクリプトやDLLなども含めて悪用する手法を総称したものです。

たとえば「.vbs」や「.js」といったスクリプトや、「mshta.exe」や「rundll32.exe」のようなコンポーネントが使われ、マルウェアの実行や権限昇格などが静かに行われます。これらはもともと業務や管理目的で使われる正規ツールなので、従来のセキュリティ製品では検知が難しく、ユーザーの警戒心も薄れがちです。LOLBins同様、EDRを前提とした防御対策が必須です。

LOLBINs(Living Off the Land Binaries)は、このLOLBASの中でも特に「.exe」や「.sys」 といったバイナリ(実行ファイル)に限定したカテゴリを指します。つまり、LOLBINsはLOLBASの一部と捉えることができます。

LOLDrivers|署名付きドライバーを使った裏口

LOLDrivers(Living Off the Land Drivers)とは、正規に署名された Windows ドライバーの脆弱性を悪用して、カーネルレベルの操作を実現する攻撃手法です。

攻撃者はまず、ターゲット環境に既に存在する古いドライバーや適切に管理されていないドライバーを調査し、そこに脆弱性があれば、それを突いてカーネル権限(SYSTEM)を奪います。この初期の権限奪取が成功すれば、次に攻撃者は「BYOVD(Bring Your Own Vulnerable Driver)」へと移行し、自ら用意したより制御しやすい脆弱なドライバー(例:Kernel.Ldr.sys など)をロードします。

「BYOD(Bring Your Own Device)」という言葉を聞いたことがある方もいるかもしれませんが、それのVD(脆弱なドライバー:Vulnerable Driver)版と考えるとイメージしやすいでしょう。

これによって、EDRの無効化やメモリ保護の回避※といった、より洗練されたカーネル操作が可能になります。つまり、LOLDriversは既存のドライバーを足がかりに、最終的には持ち込みドライバーによる完全なバイパスへと繋げる静かで確実なルートなのです。

※「メモリ保護の回避」とは、OSやセキュリティ製品が用意したメモリの改ざん防止や監視の仕組みをすり抜けて、不正な操作やコード実行を可能にすることです。

ファイルレスマルウェアとLOTL

ファイルレス攻撃とは、マルウェアの本体やスクリプトをディスクに保存せず、メモリ上で完結させる攻撃手法です。攻撃者がこれを実現するうえで、最も都合がよいのがLOTL(Living Off The Land)と呼ばれる考え方です。LOTLでは、あらかじめ Windows に備わっている正規のツールや機能―たとえば「powershell.exe」や「wscript.exe」、「regsvr32.exe 」といったOSの一部として存在するツールを使って攻撃処理を実行します。これらは通常、業務や管理でも使われるため、セキュリティ製品から見ても「怪しいもの」と判断しにくいのです。

ファイルレス攻撃では、マルウェアをディスクに落とさない代わりに、こうした正規ツールに不正なコマンドやスクリプトを渡し、外部からコードをメモリに直接ロードして実行する、という手法が使われます。たとえば「powershell.exe」にダウンロードスクリプトを埋め込んで実行したり、「mshta.exe」を使って悪意のあるHTMLアプリケーション(HTA)を開かせたりします。これにより攻撃の実体がファイルとして存在しないため、ファイルベースでの検知が非常に難しくなります。

こうした背景からファイルレス攻撃とLOTLは非常に相性がよく、多くの攻撃で併用されています。

ただ、ファイルレス攻撃とLOTLは完全に同じものではなく、それぞれ異なる軸で分類される概念です。ファイルレス攻撃は痕跡を残さないことが目的であり、LOTLは正規の機能を悪用することが目的です。結果として多くの場面で重なり合うものの、必ずしも両者が一致するとは限らない点には注意が必要です。

LOTL攻撃への対策と限界

LOTL攻撃は、「powershell.exe」や「regsvr32.exe」などの正規ツールを悪用するため、一見すると「普通の操作」にしか見えません。こうしたツールの不自然な使い方を検知するには、EDRやNDRによるプロセスの振る舞い監視が不可欠です。実際に当社で取り扱うEDR製品では、不審な引数や連続的な挙動を検知してアラートを出すことが可能です。

一方で、そもそも不審な操作自体を事前にブロックするアプローチも有効です。たとえば、Applocker や WDAC(Windows Defender Application Control)のような Windows 標準の機能を使えば、「許可されたプログラム以外は起動できない」ように制御が可能になります。初期設定に手間はありますが、一度構成すれば業務に不要な正規ツール(LOLBins)の利用を確実に抑制できます。

加えて、アクセス制御やVPN・VPGによる通信の制限、MDMや資産管理ツールによる端末コントロールも攻撃対象の特定や内部展開を防ぐ上で効果的です。

さらに、SOCやログレビューによる異常検知、SSOや多要素認証(MFA)でのアカウント防御、そしてバックアップ体制の強化や不正PC検知といった周辺対策も欠かせません。

このようにLOTLのような静かな攻撃に立ち向かうには、単一の防御策に頼るのではなく、振る舞いの検知、実行の制御、アクセスの制限、監視体制の構築といった複数の方向から防御を重ねていくことが求められます。

こうした多層防御的な視点こそが、現代的なサイバー攻撃に備えるうえで最も重要です。

システム内の正規ツールや機能を悪用する攻撃手法であるLOTL(Living Off The Land)は、OS標準バイナリ(LOLBins)、正規リソース群(LOLBAS)、署名付きドライバー(LOLDrivers)などが悪用されることがあり、従来のアンチウイルス製品の検知をすり抜けて内部侵入後の攻撃に広く活用されるため、検知・制御・監視を組み合わせた多層的な防御体制が不可欠となります。

執筆者