【セミナーレポート】標的型攻撃の成功率を下げる“良い”社内教育とは

サイバーセキュリティラボでは、中堅・中小企業向けに、サイバーセキュリティに関する情報発信の場としてセミナーを不定期開催しています。2025年6月25日(水)には「標的型攻撃」と「社内教育」をテーマにセミナーを実施いたしました。

第一部では、東京大学先端科学技術研究センター客員研究員の西尾氏より、人を入り口とするサイバー攻撃の具体的な手口と、対策を進める上での重要なポイントを解説いただきました。第二部では、サイバーセキュリティラボ エヴァンジェリストの髙橋にて、標的型攻撃対策の効果的な進め方について紹介しました。

本記事では、セミナーの内容を一部抜粋してお届けします。アーカイブ配信も行っておりますので、あわせてご確認ください。

※本記事の内容は、セミナー開催時点の情報です。

講師

西尾 素己 氏

東京大学先端科学技術研究センター

客員研究員

幼少期よりサイバーセキュリティ技術を独学。 2社のITベンチャー企業で新規事業立ち上げを行った後、 国内セキュリティベンダーで脅威分析や、未知の攻撃手法、防衛手法の双方についての基礎技術研究に従事。大手検索エンジン企業に入社し、サイバー攻撃対策や社内ホワイトハット育成、キャピタルファンドへの技術協力などに従事した後コンサルティングファームに参画。同時に多摩大学ルール形成戦略研究所にサイバーセキュリティ領域における国際標準化研究担当の首席研究員として着任。2017年にサイバーセキュリティの視点から国際動向を分析するYoung Leaderとして米シンクタンクに着任。

髙橋 拓実

株式会社USEN ICT Solutions

ITスペシャリスト

セキュリティ商材のプリセールス、社内システムエンジニアとしてのセキュリティ対策主幹業務を経て、ペネトレーションテスターや脆弱性診断士として従事。現在は、情報セキュリティスペシャリストとして、ITサービスの企画立案、コンサルティング対応、診断業務を行う。ISMSの認証取得支援にも携わり、セキュリティ分野で幅広い業務を担当。GIAC GWAPT、CEH、CHFIなどの専門資格を保持し、セキュリティ分野における高い専門性を証明。また、会議や商談において英語での会議通訳などの対応も執り行う。

人を入口とする攻撃の実態

現代のサイバー攻撃

まずは、現代のサイバー攻撃事例として株式会社KADOKAWAのランサムウェア被害を振り返ります。

BlackSuit というランサムウェアグループがドワンゴのシステムに攻撃を仕掛け端末を掌握したのち、プライベートクラウドへ侵入、管理者権限を悪用して全サーバーをロックするという内容でした。しかしランサムウェアによる直接的な被害にとどまらず、流出した情報をもとにマスコミが役員や従業員宅へ取材を試みるという二次被害が発生した可能性も指摘されています。

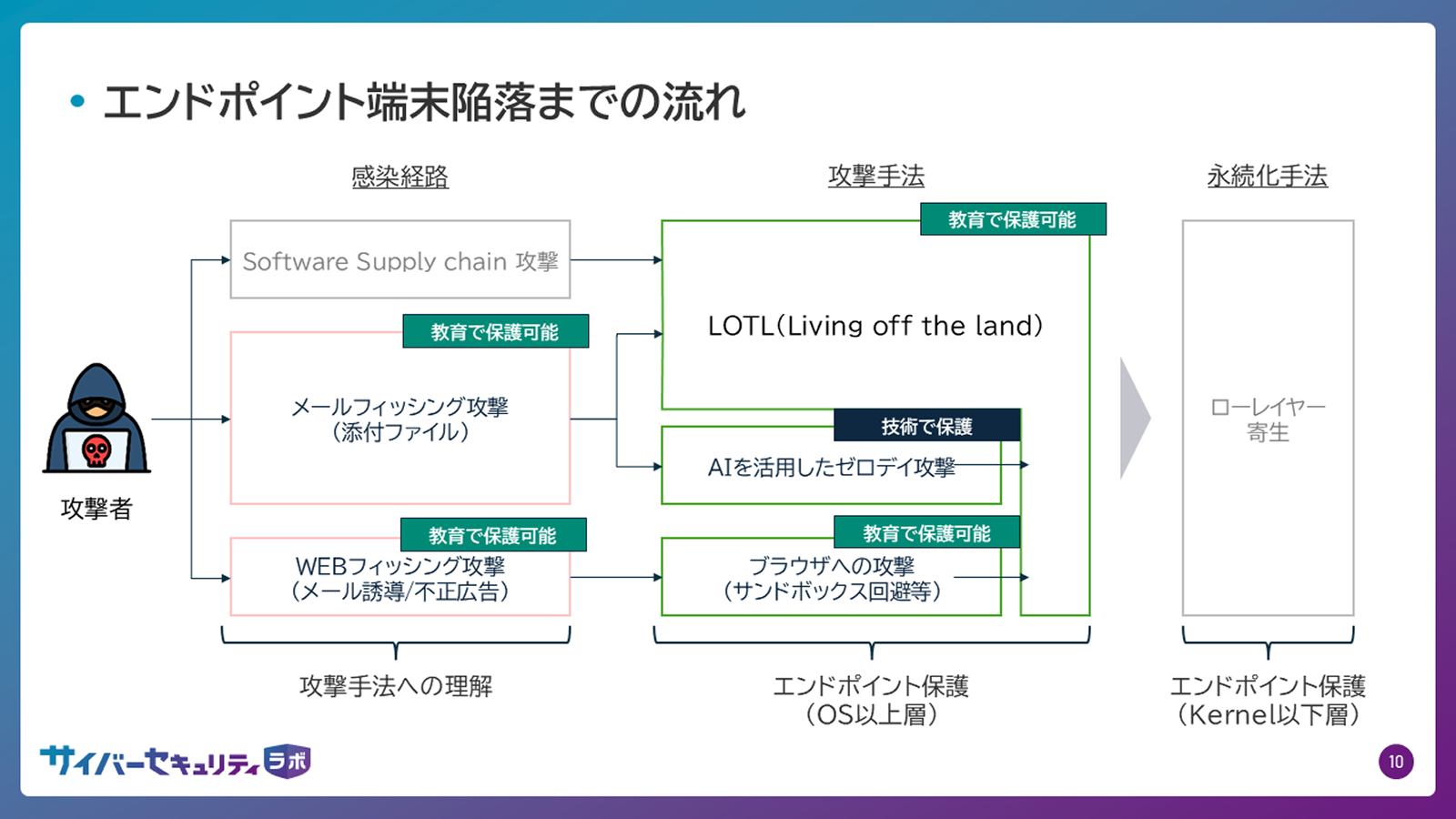

この事例からもわかるように、サイバー攻撃の侵入口はエンドポイントの端末であることが多いです。対策が不十分な場所から侵入し感染を拡大させる、というのが攻撃の典型的な手口と言えます。

それではここから、エンドポイントを入り口とするサイバー攻撃の全体像を見ていきましょう。

感染経路

- ソフトウェアサプライチェーン攻撃

- メールフィッシング攻撃(添付ファイル)

- Webフィッシング攻撃(メール誘導や不正広告)

攻撃手法

- LoTL(Living off the Land)

- AIを活用したゼロデイ攻撃

- ブラウザへの攻撃

侵入後の動き

- ローレイヤー寄生

上記攻撃手法への対策は、「教育による対策」と「技術による対策」の二分化ができます。それぞれの攻撃手法と有効な対策について解説していきます。

「教育」で防ぐ攻撃

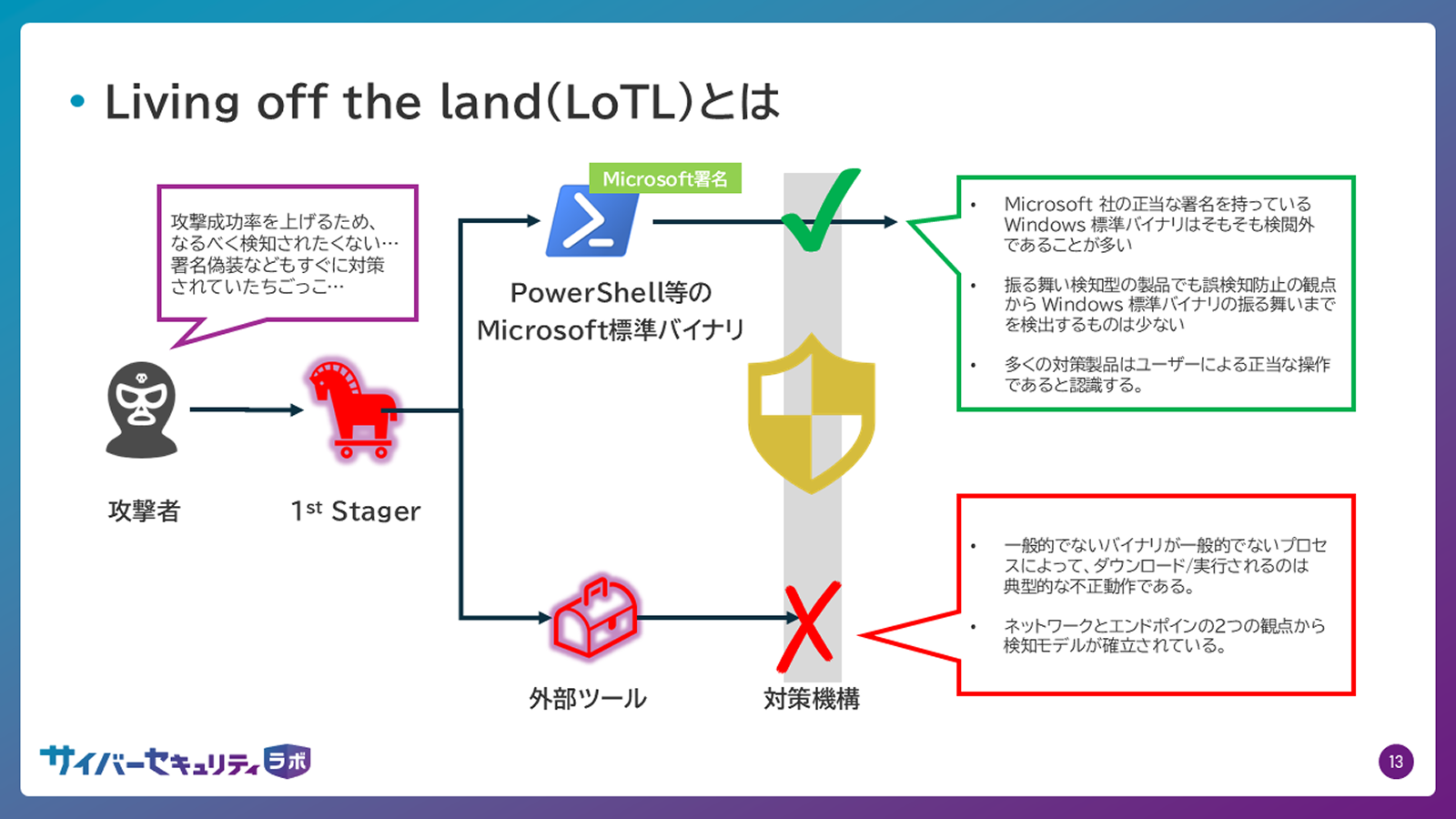

LotL(Living off the Land)

正規ツールや機能を悪用

LotLとは、攻撃者が標的システムに存在する正規のツールや機能を悪用する手法です。セキュリティ対策ソフトの検知を回避し、より巧妙にシステムに侵入することが可能になります。例として以下のような正規ツールの悪用が挙げられます。

- ショートカットファイル

- XLLファイル

- CHM(ヘルプ)ファイル

- PowerShell

MotW(Mark of the Web)をすり抜ける「コンテナファイル」

MotWとは、ブラウザからのダウンロードやメールの添付ファイルなど、外部から入ってきたファイルかどうかを判別しセキュリティ警告を表示する Windows の機能です。

Microsoft Office であれば、マクロの無効化や警告メッセージが表示されます。

攻撃者はこのMotWを回避するために「コンテナファイル化(ISO、VHD、VHDX等)」を使用する手法を確立しました。

以下が感染までの流れです。

- 攻撃者はコンテナファイルの中にマルウェアを隠ぺいし、標的にメールで送信。

- 標的がコンテナファイルを開くと、OSはファイルを自動的にボリュームマウント※し、仮想ドライブとして認識させます。この状態では、仮想ドライブ内のファイルにMotWが付与されないため、マルウェアの実行を検知することが難しくなります。

- 標的が仮想ドライブ内のファイルを実行すると、マルウェア感染してしまいます。

※ファイルシステムを特定のディレクトリに接続して利用できるようにする操作のこと

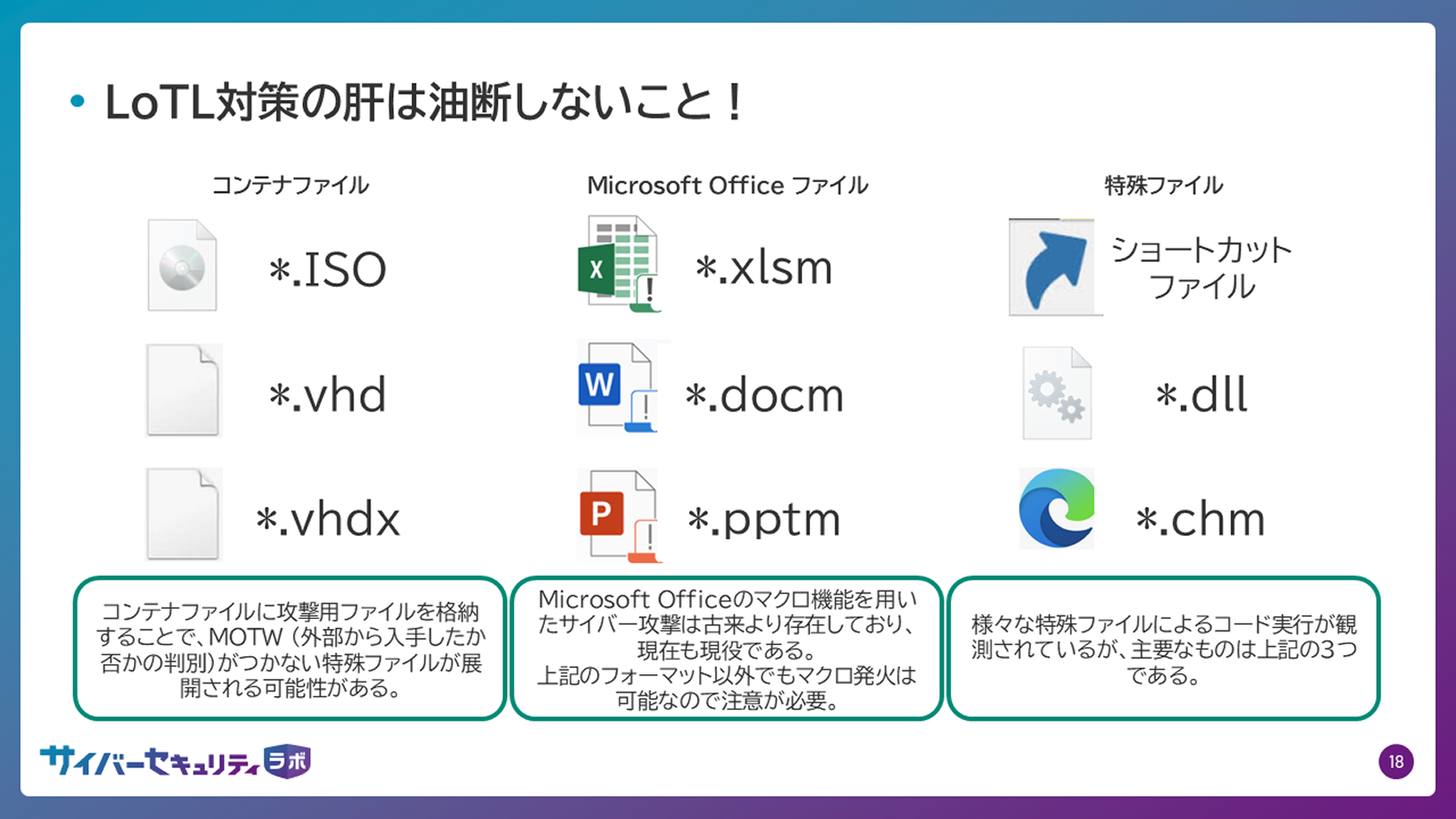

LotL攻撃対策の要

このように、LotLは Windows の標準機能を悪用しているため、技術ですべてを防御することは困難です。(技術的な対策も存在しますが、多額の投資が必要となる場合があります。)

ではどのように対策を取れば良いのかというと、「注意が必要なファイルフォーマットの周知」です。以下に示すファイルフォーマットがメールで送信されてきた場合は要注意といった周知をすることで、多額の投資をせずとも感染を未然に防ぐことができるでしょう。

コンテナファイル

コンテナファイルに攻撃用ファイルを格納することでMotWが付与されない特殊ファイルが展開される可能性があります。

- *.iso

- *.vhd

- *.vhdx

Microsoft Office ファイル

Microsoft Office のマクロ機能を用いたサイバー攻撃は古来より存在しており、現在も現役です。以下フォーマット以外でもマクロ発火は可能なので注意が必要です。

- *.xlsm

- *.docm

- *.pptm

特殊ファイル

様々なファイルによるコード実行が観測されていますが、有名なのは以下の3つです。

- ショートカットファイル

- *.dll

- *.chm

ブラウザへの攻撃

多要素認証までも突破する中間者攻撃

次はブラウザへの攻撃について解説します。

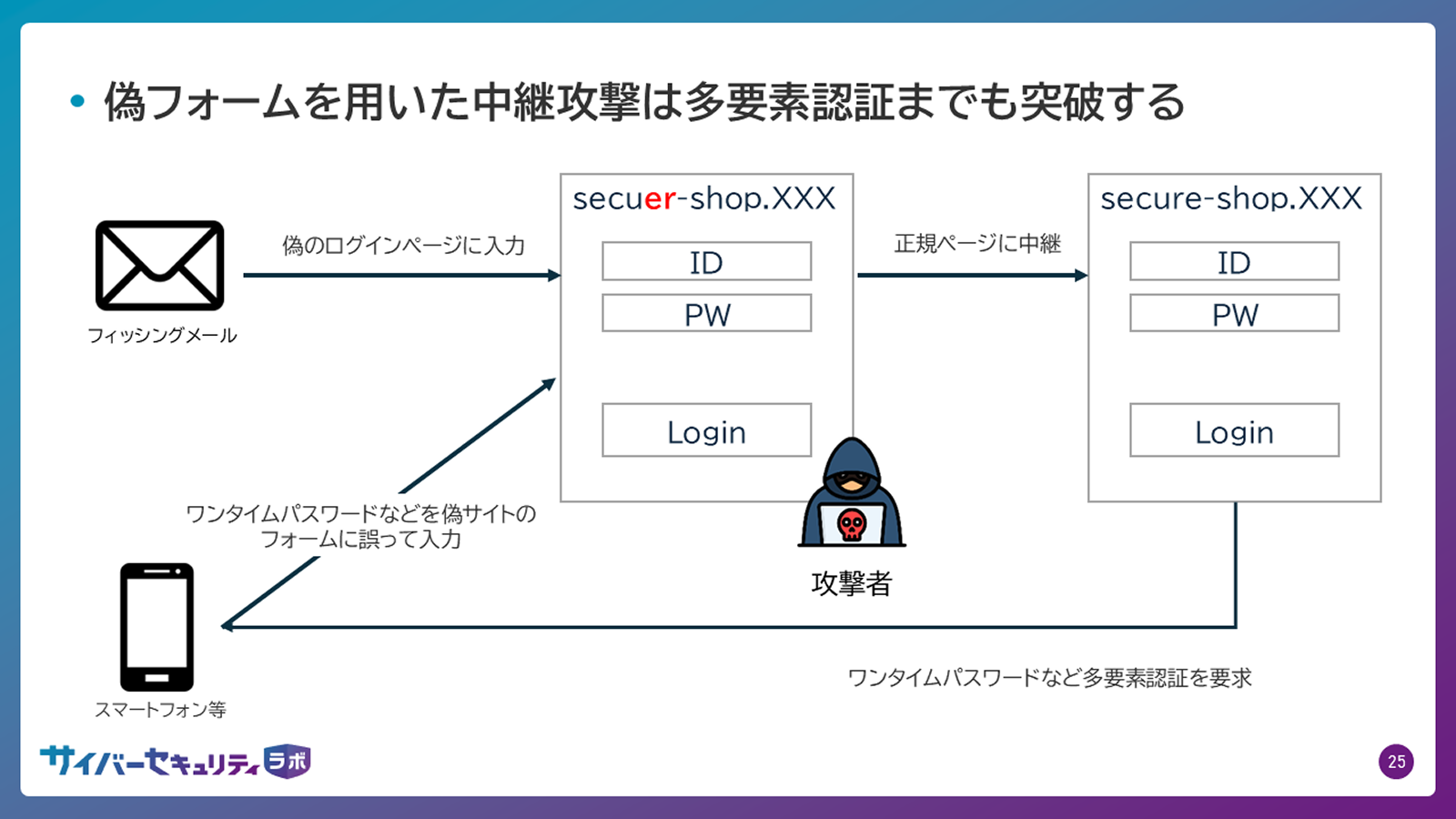

偽のサイトに誘導し、ログイン情報などの情報を盗むフィッシング攻撃は有名で、対策として多要素認証を導入している企業も多いかと思います。しかし、中間者攻撃と呼ばれる手法が広がり、多要素認証の突破が可能となってしまいました。

中間者攻撃の流れは以下の通りです。

- 攻撃者が標的に偽サイトに誘導するフィッシングメールを送信

- 標的が偽サイトにアクセスし、ログイン情報を入力

- 攻撃者が2で入手したログイン情報で正規のサイトにログイン

- ワンタイムパスワードが標的に送信される

- 標的は偽サイト上でワンタイムパスワードを入力

- 攻撃者が5で入手したワンタイムパスワードを正規サイト上に入力

ブラウザ攻撃への対策

こうした攻撃の被害に遭わないためには「リンク先が正しいURLやドメインなのかどうかを確認する」ことが重要です。

こちらも教育的対策になりますので、従業員への周知を徹底しましょう。

「技術」で防ぐ攻撃

AIを活用したゼロデイ攻撃

AIによりゼロデイ脆弱性の発掘が容易に

AIの活用で、難読化されたコードやゼロデイの発掘が容易になっています。また、パッチファイルの解析も高速化したことで、パッチ公開から攻撃コード作成までの時間も短縮されています。

このように脆弱性を発見するコストが激減しているため、どんな企業でもいつ攻撃にあってもおかしくない状況なのです。

ゼロデイ攻撃への対策はセキュリティ製品の導入が必須

パッチが公開されてから攻撃コードが作成されるまでの時間がAIの活用で、数時間・数日単位に短縮化しているため、セキュリティ製品による多層防御が重要となります。

詳しくは、Webセミナー「迷う余地なし!EDR“すら”導入しない企業を待ち受ける余りにも残酷な現実」でも解説していますので、あわせてご確認ください。

“良い”教育とは

ここまで攻撃手法と対策について見ていきましたが、結局のところ“良い”教育とは何なのでしょうか?

それは「攻撃者が何を目的としていて、私たちにどのような行動を取らせたいのか」を社員に理解させることです。教育の目的は「攻撃者を侵入させないこと」なので攻撃手法への理解を促すことが重要です。人を標的とした攻撃は、リンククリックやファイル添付などパターンが決まっていることが多いので、パターンを列挙して周知するのが良いでしょう。

また、教育の実践に「訓練」は欠かせません。どれだけ消防についての知識だけがあっても消防訓練を行っていないと、いざというときに対応ができないのと同じことですので、前述の認識を浸透させたうえで訓練を繰り返すことが重要です。

効果的な訓練のポイント

教育の実践のために重要となる「訓練」ですが、どのように実施していますでしょうか?

標的型攻撃の訓練サービスを導入している企業も多いかと思いますが、義務感からとりあえずやっている、といった方も多いのではないでしょうか。

ここからは効果的な標的型メール攻撃訓練の実施方法について解説していきますので、是非参考にしてみてください。

成功体験を増やす

訓練は必ずしも抜き打ちでやらなければならない、といった先入観はありませんか?実は「訓練に気付いてもらう」ことも重要なポイントです。事前通知を行うなどして社員に「気付けた」という成功体験をさせることで、セキュリティ意識の向上にもつながっていきます。

リスク層の可視化

次に、訓練の結果を分析し、メールの開封やリンククリックを繰り返してしまう従業員を特定します。特定された従業員に対しては、個別のセキュリティ研修や注意喚起を行うなど、適切な対応を行うことが重要です。

報告体制の浸透

最後のポイントは、報告体制を浸透させることです。不審なメールに気付かせることももちろん重要ですが、「報告」は初動対応にも関わるため対策の肝ともいえます。

万が一の事態が発生した場合に備え、「誰にどのように連絡を入れるのか」といった報告体制を周知させる場として訓練を活用しましょう。

USEN ICT Solutionsが提供する標的型メール攻撃訓練サービス

サイバーセキュリティラボを運営する株式会社USEN ICT Solutionsでは、標的型メール攻撃訓練サービスを提供しています。

「危機感を醸成する」ことに特化し、訓練機能はもちろんのこと、漫画や動画で学べる教育コンテンツも充実しています。

さまざまなセキュリティサービスを取り扱っておりますので、お気軽にご相談ください。

- サイバー攻撃には、教育で防ぐ面と技術で防ぐ面の二面がある

- 良い教育とは、「攻撃者が何を目的としていて、私たちにどのような行動を取らせたいのか」を理解させること

- 特定のファイルフォーマットやURLに留意させる

- 訓練実施のポイントは、「社員の成功体験を増やす」「リスク層の可視化」「報告体制の浸透」

- サイバーセキュリティラボを運営する株式会社USEN ICT Solutionsでは、標的型メール攻撃訓練サービスを提供している

本記事ではセミナーの内容を一部抜粋してご紹介しました。より詳細な情報については、ぜひアーカイブ配信をご覧ください。

執筆者