【セミナーレポート】サイバー攻撃対策の時代は「リスクの可視化」へ ~インフォスティーラーから学ぶASMの重要性~

サイバーセキュリティラボでは、中堅・中小企業向けに、サイバーセキュリティに関する情報発信の場としてセミナーを不定期開催しています。

2025年9月17日(水)には「ASM(Attack Surface Management)」をテーマにセミナーを実施いたしました。

第一部では、東京大学先端科学技術研究センター客員研究員の西尾氏より、証券口座乗っ取り事件を取り扱い、InfoStealerについて紹介。さらには現代のサイバー攻撃トレンドを追いかけASMの重要性について解説いただきました。第二部では、サイバーセキュリティラボ エヴァンジェリストの髙橋にて、USEN ICT Solutionsで取り扱っているASMサービスの紹介を行いました。

本記事では、セミナーの内容を一部抜粋してお届けします。アーカイブ配信も行っておりますので、あわせてご確認ください。

※本記事の内容は、セミナー開催時点の情報です。

アーカイブ配信はこちら↓

講師

西尾 素己 氏

東京大学先端科学技術研究センター

客員研究員

幼少期よりサイバーセキュリティ技術を独学。 2社のITベンチャー企業で新規事業立ち上げを行った後、 国内セキュリティベンダーで脅威分析や、未知の攻撃手法、防衛手法の双方についての基礎技術研究に従事。大手検索エンジン企業に入社し、サイバー攻撃対策や社内ホワイトハット育成、キャピタルファンドへの技術協力などに従事した後コンサルティングファームに参画。同時に多摩大学ルール形成戦略研究所にサイバーセキュリティ領域における国際標準化研究担当の首席研究員として着任。2017年にサイバーセキュリティの視点から国際動向を分析するYoung Leaderとして米シンクタンクに着任。

髙橋 拓実

株式会社USEN ICT Solutions

ITスペシャリスト

セキュリティ商材のプリセールス、社内システムエンジニアとしてのセキュリティ対策主幹業務を経て、ペネトレーションテスターや脆弱性診断士として従事。現在は、情報セキュリティスペシャリストとして、ITサービスの企画立案、コンサルティング対応、診断業務を行う。ISMSの認証取得支援にも携わり、セキュリティ分野で幅広い業務を担当。GIAC GWAPT、CEH、CHFIなどの専門資格を保持し、セキュリティ分野における高い専門性を証明。また、会議や商談において英語での会議通訳などの対応も執り行う。

証券口座乗っ取り事件に見るInfoStealerの脅威

2025年に入り急増した証券口座の乗っ取り事件ですが、概要を追うと現代のサイバー攻撃の新たな特徴が見えてきました。

事件の概要

まずは事件の概要を追いかけていきます。

攻撃者はIDとパスワード(認証情報)を不正に入手、多要素認証を回避する攻撃を仕掛け、オンライン口座へのログインを成功させました。最終的に特定の銘柄の株価操縦が行われ、7000件以上、総額580億円もの被害が発生した事件となっています。

InfoStealerの脅威

本事件のポイントは「攻撃者がはじめから認証情報を保持していた」という点です。これはInfoStealerと呼ばれるマルウェアが関係しています。

InfoStealerとは

InfoStealerとはブラウザに保存されたパスワード、フォーム入力情報、Cookieなど、様々な情報を盗み出すマルウェアです。メール添付ファイル、不正なWebサイト、悪意のあるブラウザ拡張機能などを介して感染します。近年では、ユーザーを騙して PowerShell コマンドを実行させるClickFixといった新たな感染経路も登場しています。

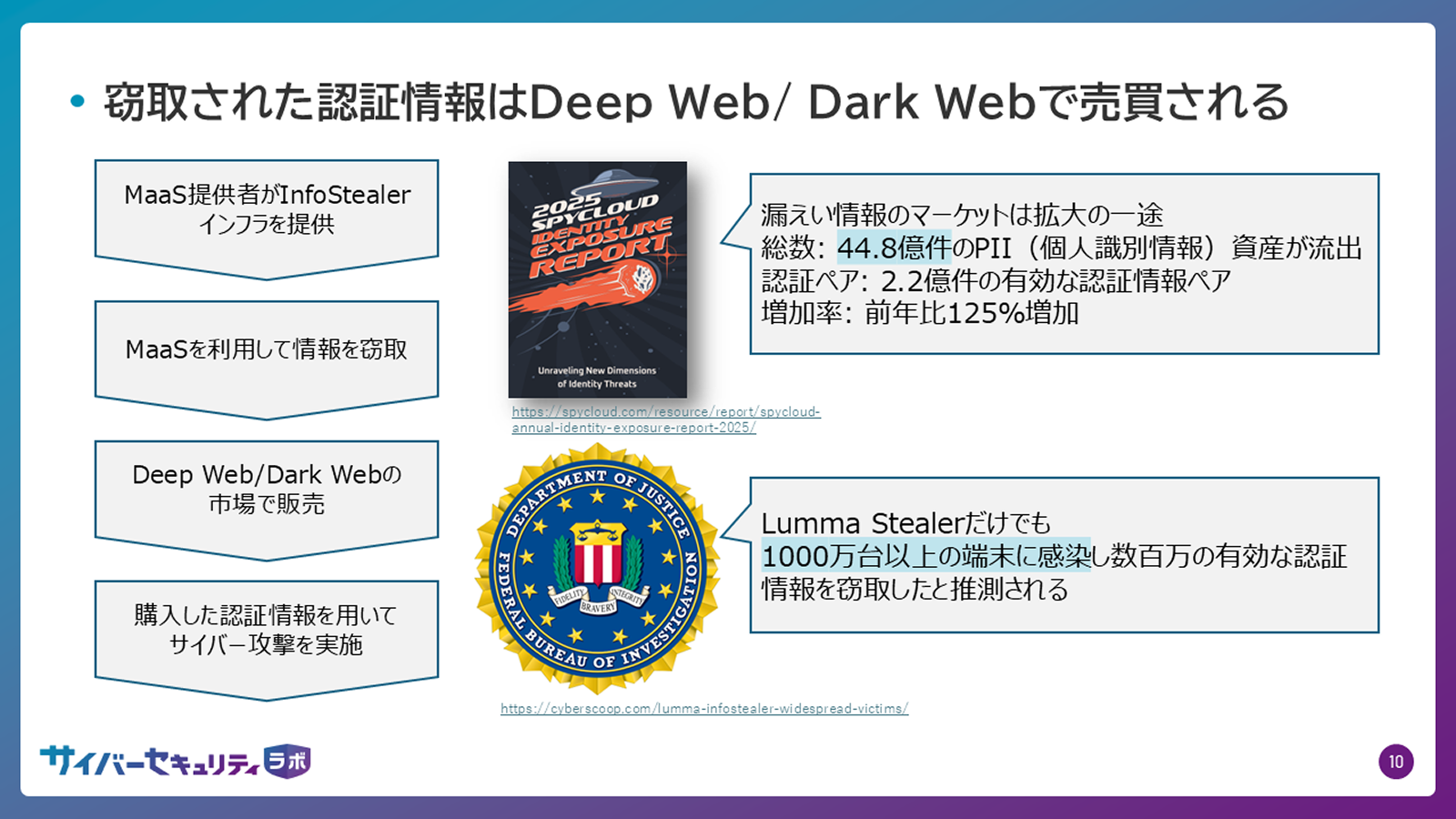

自動化する攻撃

ダークウェブ上では、InfoStealerによって窃取した脆弱性や漏えいアカウントをまとめた「企業リスト」が流通しています。攻撃者はこうしたリストに対するサイバー攻撃を自動化します。重要なのは、攻撃が特定の企業を狙って「個別に計画」される必要はないという点です。つまり「うちは中小だから」「うちは個人経営だから大丈夫」という考え方は成り立ちません。自動化された攻撃は規模の大小を問わず入り口を探し、発見した弱点を徹底的に突いてきます。

現代のサイバー攻撃トレンドとASMの重要性

ここからは、サイバー攻撃のトレンドを見ていきたいと思います。

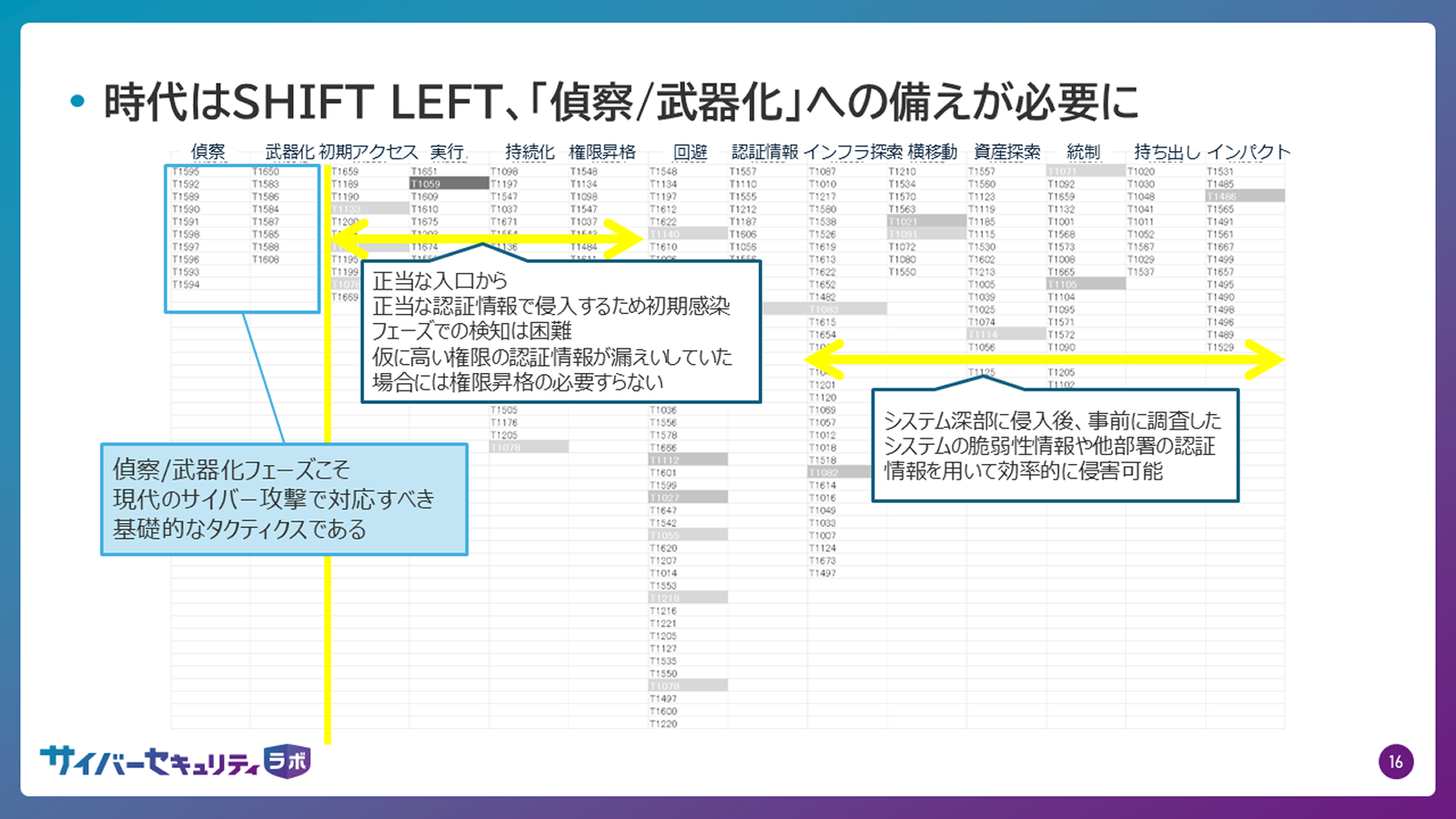

マイターアタックフレームワークを用いて、2025年上半期のサイバー攻撃のトレンドを分析しました。このフレームワークは、攻撃のステップ(横軸)とテクニック(縦軸)で構成され、攻撃者がどのような手法を用いるかを示します。

現代のサイバー攻撃トレンド

現代の攻撃は、「偵察」や「武器化」といった初期感染よりも前のフェーズが極めて重要になっています。攻撃者は、脆弱なVPN装置やルーターのリストをスキャナーで作成し、無差別に攻撃を仕掛けたり、InfoStealerで入手した認証情報を使い、正規のルートから侵入します。これらの手法は、マルウェアの投入や権限昇格といった従来の検知ポイントを回避するため、非常に発見が困難です。

ASMの重要性

このような現代のサイバー攻撃トレンドに対応をするためには、攻撃者と同じ目線で自社の情報がどれだけ外部に露出しているか、どれだけの認証情報が漏えいしているかを把握するASMの導入が不可欠となります。

ASMの特徴

ASMのなかでもEASMと呼ばれるものには以下3つの特徴があります。

- インターネット越しに露出しているインフラの把握:攻撃者目線で、自社のアセットがどれだけ外部に露出しているかを確認します。

- 自社に関する漏えい情報の把握:ダークウェブなどで自社のIDやパスワードが販売されていないかを確認します。

- 使用機器・ソフトウェアの脆弱性情報:自社が使用するシステムにゼロデイ脆弱性がないかなど、最新の脅威情報を把握します。

「健康診断」としてのASM

このようにASMは、企業が攻撃リストに入らないよう、また既に情報が漏えいしている可能性を前提に定期的に自社の「健康状態」を診断する役割を担います。EDR導入などの対策も、自社に守るべきパソコンが何台あるのか、など自社の状況を把握しなければ効果が薄い可能性があります。まずは現状を把握し、攻撃者からどう見えているかを意識することが現代のサイバー攻撃から身を守るための第一歩となります。

USEN ICT Solutionsが提供するASMサービス

サイバーセキュリティラボを運営する株式会社USEN ICT Solutionsでは、ASMサービスを提供しています。

外部に公開されているIT資産や脆弱性の検出だけでなくInfoStealerによるアカウント漏えい状況も調べることができます。

無料診断も行っておりますので、まずはお気軽にお問い合わせください。

- InfoStealerによって窃取された情報はダークウェブ上で売買される

- InfoStealerは日本をはじめとした金融資産保有率の高い国をターゲットにする傾向にある

- 認証情報を取得してから攻撃を行うケースが増えており、対応するためには攻撃者の目線で自社の状態を把握する「ASM」が重要

- サイバーセキュリティラボを運営する株式会社USEN ICT Solutionsでは、ASMサービスを提供している

本記事ではセミナーの内容を一部抜粋してご紹介しました。より詳細な情報については、以下よりアーカイブ配信をご覧ください↓

執筆者