今話題の「Have I Been Pwned」でアカウントが漏れていたら?正しい解釈と組織がとるべき具体的な対応策

近年、個人情報の漏えいは日常的に発生しており、Forbes Japan が報じたような大規模な認証情報の流出も珍しくありません。こうした状況を受けて、「Have I Been Pwned」をはじめとする情報漏えい可視化サービスが注目を集めています。

本記事では、Forbes Japan でも触れられた Have I Been Pwned の特徴や活用方法を整理しつつ、漏えいリスクへの理解を深めるための有益な情報もあわせてご紹介します。

Have I Been Pwned の機能とその仕組み

Have I Been Pwned(HIBP)は、Troy Hunt 氏が2013年に立ち上げた情報漏えい可視化サービスで、世界中の漏えいデータを一元的に検索できる無料プラットフォームです。個人や企業、政府機関など幅広く利用されています。

このサービスには主に2つの機能があります。

機能 | 説明 |

|---|---|

過去の漏えいデータに自分のメールアドレスが含まれているかを確認できる | |

自分のパスワードが漏えいしていないかを、安全な方式(k-anonymity※)で照合できる |

※k-anonymity:k-匿名化。データの一部だけを使って照合することで安全性を保つ仕組み。

それぞれの詳しい使い方については以下の記事で詳しく解説しています。

HIBP に登録されているのは、報道済みの漏えい事件や信頼性の高い提供元から収集されたデータで、メールアドレス、漏えい元、日時、ハッシュ化パスワードなどが統一形式で整理されています。

特に「Pwned Passwords」では、パスワードのハッシュ値の先頭5文字のみを送信し、同じ接頭語を持つ既知ハッシュ群を取得することで、サービス側にパスワードそのものを知られずに照合できる仕組みになっています。

また、企業や団体向けにはドメイン登録機能も提供されており、自社ドメインのメールアドレスが新たな漏えいに含まれた場合、自動で通知を受け取ることが可能です。この機能はCERTや法執行機関とも連携しているため、公共性と信頼性の面においても高く評価されています。

当然ながら、漏えいの有無を調べることだけがゴールではありません。流出結果の内容によって、今後のリスクと対応の方向性は大きく変わります。ここでは、流出が確認された場合と、確認されなかった場合のそれぞれで取るべき次の一手を整理します。

メールアドレスやパスワードが漏えいしていた場合

HIBP によってメールアドレスやパスワードが漏えいが発覚した場合、以下の対応をとりましょう。

- 該当アカウントのパスワードを即時変更する

- 二要素認証(2FA)を有効化する

- 社員に対してフィッシングやなりすましへの注意喚起を行う

- ASM(Attack Surface Management)を導入し、公開されているIT資産を把握する

- EDRを導入し、端末レベルで対策を強化する

該当アカウントのパスワードを即時変更する

漏えいが判明した場合は、最優先でパスワードを変更する必要があります。特に業務用メールやSaaS連携に使われているアカウントは、社内システム全体への影響が及ぶため、プライベート利用以上の危機感を持って対応しましょう。また、変更後は古いパスワードを二度と使わないことが重要です。攻撃者は過去の漏えいリストを使い回す傾向があるため、同一文字列の再利用は常にリスクになります。

二要素認証(2FA)を有効化する

パスワードのみの認証は突破される可能性があります。ログイン時にワンタイムコードや認証アプリを用いる多要素認証(MFA)を導入することで、不正アクセスを大幅に防げます。特に Google Workspace、Microsoft 365 、VPNなど、業務の中核となるサービスでは必須の対策です。

社員に対してフィッシングやなりすましへの注意喚起を行う

漏えいが確認された後は、詐欺メール・なりすましメールの被害が増える傾向にあります。攻撃者は流出リストを利用して特定ドメイン宛に巧妙なメールを送るため、社員全体に向けて警戒を呼びかけることが大切です。メールの差出人・リンク先URL・添付ファイルを開く前の確認を徹底しましょう。

効果的な社員教育については、サイバーセキュリティラボが過去に実施したセミナーで詳しく解説しています。詳しくはセミナーレポートをご覧ください。

ASMを導入し、公開されているIT資産を把握する

漏えい経路を防ぐには、自社のインターネット公開領域を定期的に棚卸しすることが重要です。ASM(Attack Surface Management)を導入すれば、外部から見えるドメイン/IP/クラウド資産の変化や設定ミスを常時監視でき、想定外の認証情報露出や古いWebシステムの放置を早期に発見できます。HIBP のような外部データベース照会と合わせて使うことで、攻撃対象面の見える化が実現します。

ASMについては、以下のお役立ち資料も参考にしてみてください。

EDRを導入し、端末レベルで対策を強化する

仮にアカウント情報が外部に流出したとしても、EDR(Endpoint Detection & Response)を導入しておけば、不審なアクセスやセッション乗っ取りの兆候をリアルタイムで検知できます。MFAやSSOなどの認証強化策と組み合わせることで、アカウント乗っ取り後の挙動検知という第二防御層が構築でき、万が一の侵入を最小限に抑えることが可能です。

EDRの重要性についても、過去のセミナーで解説しています。詳しくはセミナーレポートをご覧ください。

メールアドレスやパスワードが漏えいしていなかった場合

HIBP で漏えいが確認されなかった場合は、少なくとも既知の漏えいデータベースには含まれていない可能性が高いため、一定の安心材料になります。

しかし、それだけで安心するのは早計です。 近年は、InfoStealerや不正なスクリプト経由で、ブラウザやクラウド上の認証情報が狙われるケースも増えています。ただしこうした手口の本質は特定のマルウェア名ではなく、 認証情報そのものが多層的に狙われているという点にあります。だからこそ、単一のツールや確認作業に頼るのではなく、多層防御を前提に考えることが重要です。

すぐにできる対策として、以下を実施してみましょう。

- 念のため、2FAの導入状況やパスワード管理方法を見直す

- HIBP の通知機能を設定しておく

念のため、2FAの導入状況やパスワード管理方法を見直す

「今は安全」でも、将来的に漏えいが起きないとは限りません。パスワード管理ツールの利用状況、2FAの設定、権限の棚卸しなど、認証まわりの基本設計を定期的に確認しておくことで、万が一の被害を最小限に抑えられます。特にいざ流出していると発覚した時にどのようなフローを辿るのかが瞬時にわかるガバナンスを取れるかどうかが肝要です。

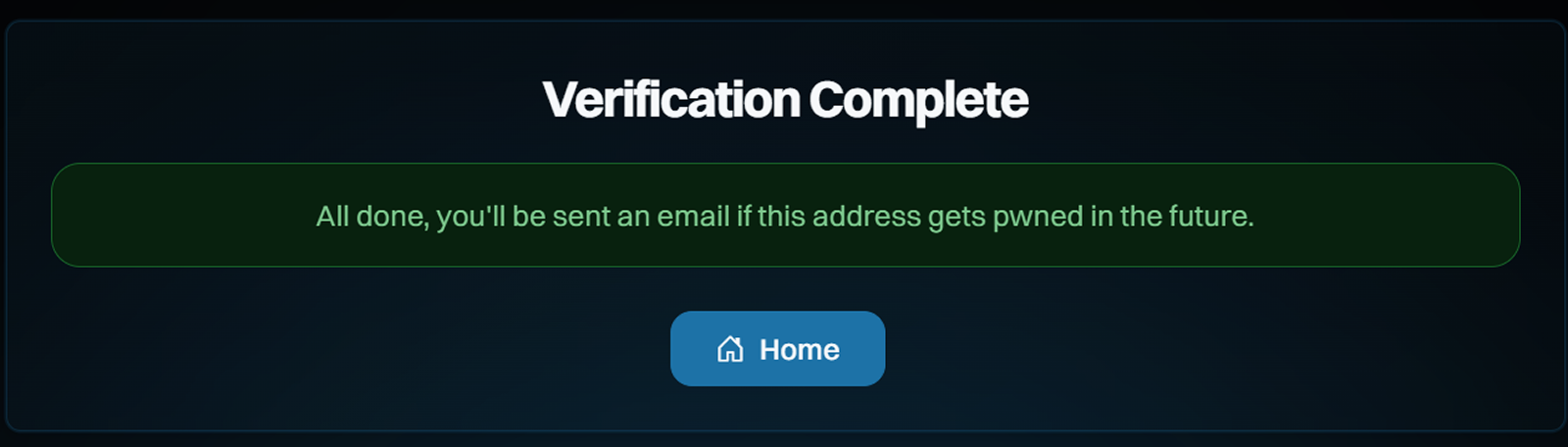

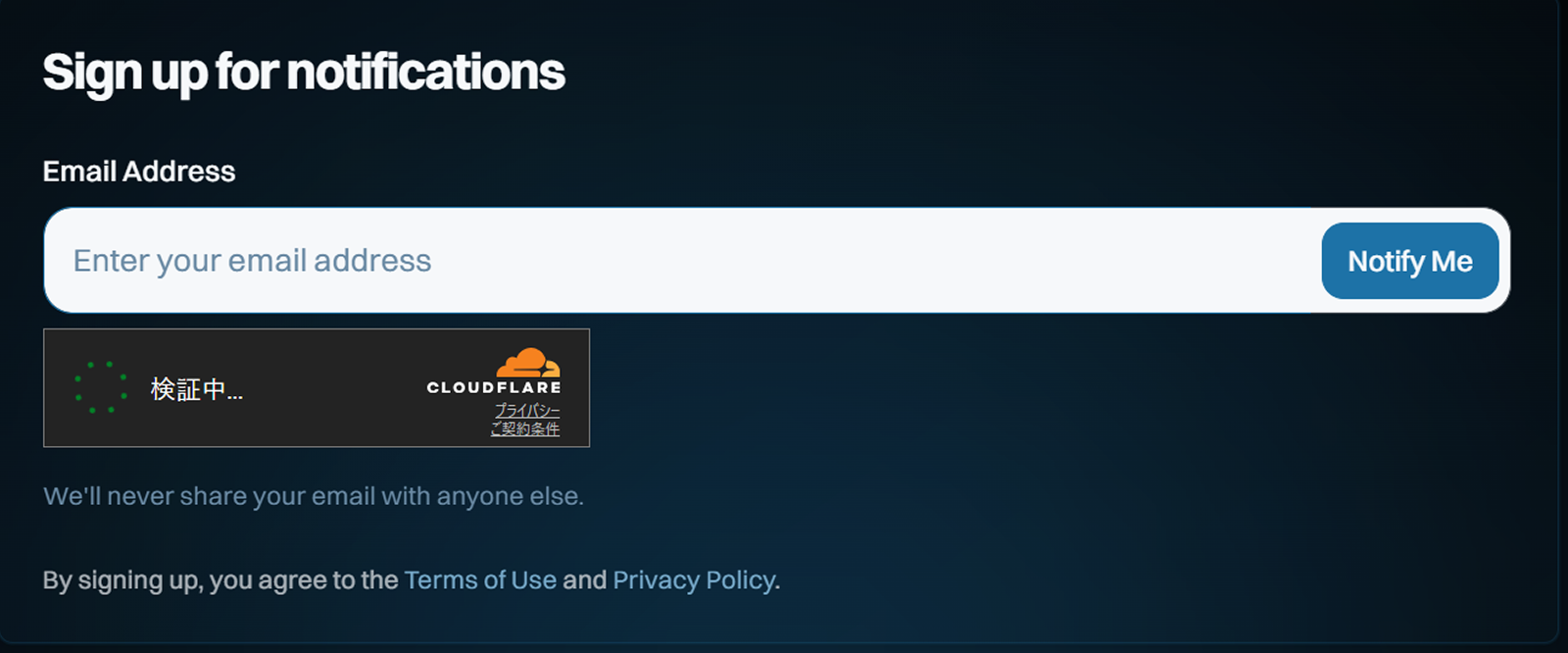

HIBP の通知機能を設定しておく

HIBP には、メールアドレスを登録しておくことで、そのアドレスが漏えいした際に自動通知を受け取れる「Get Breach Notifications」という機能もあります。加えて、ASM(Attack Surface Management)などの外部資産監視サービスを併用することで、未知の漏えいや設定ミスも早期に発見できます。つまり、「いま漏れていない」状態を維持するために、継続的な監視を仕組み化することが大切です。

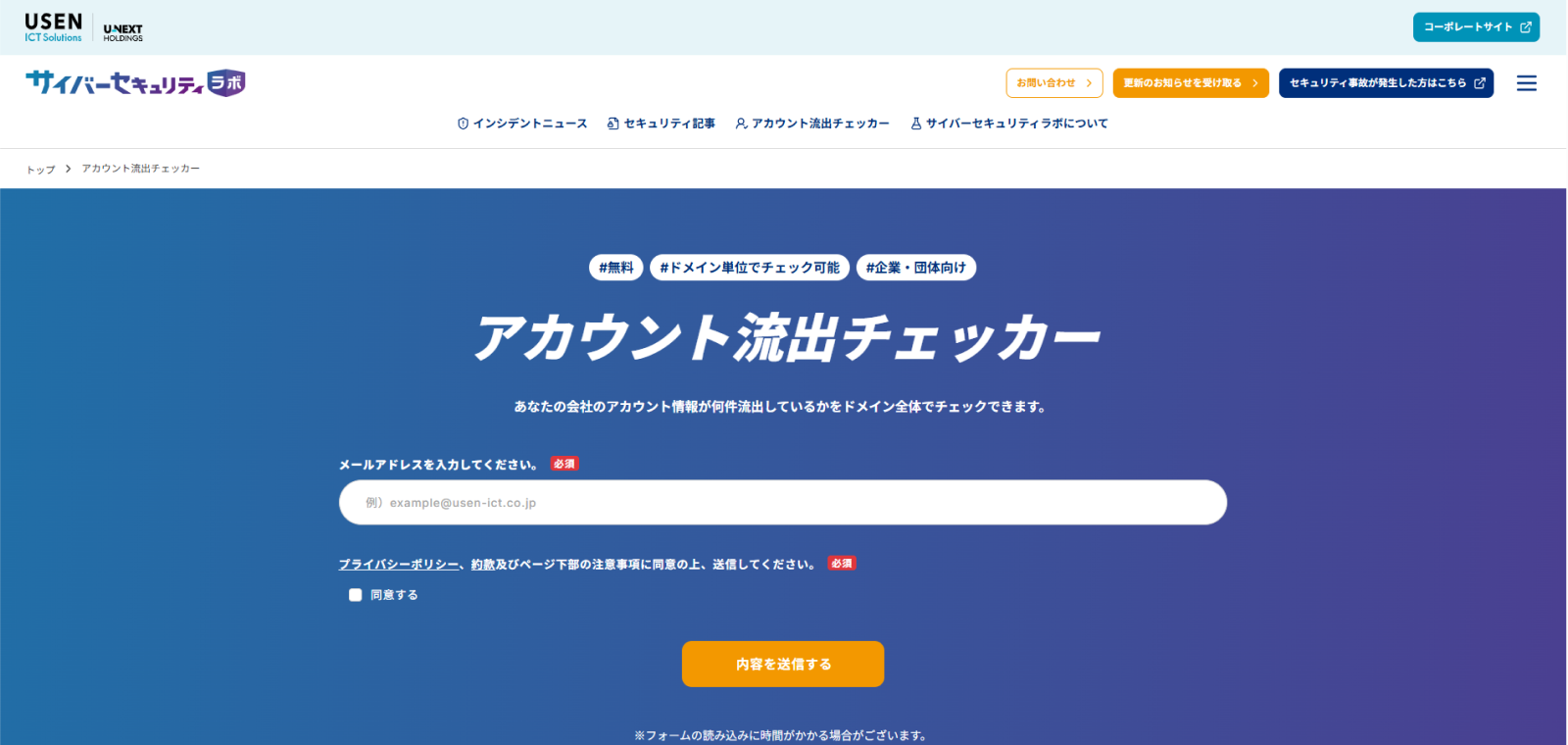

もう1歩先 「狙われているか」まで見る時代へ — 「アカウント流出チェッカー」のご紹介

HIBP が世界中の「過去の漏えい」を確認できるツールだとすれば、最近では、漏えいした情報が「攻撃対象として扱われているか」まで確認できる仕組みも登場しています。これにより、単に「漏えいしたかどうか」を調べるだけでなく、攻撃者側の送信リストや標的データベースに登録されているアカウントを特定することが可能になりました。

サイバーセキュリティラボでも、この「攻撃対象として扱われているか」を確認できる「アカウント流出チェッカー」を提供しています。

アカウント流出チェッカーでは、従来の漏えい検知に加え、攻撃者が自動化された攻撃の対象選定に利用するメールアドレスリスト(いわゆるターゲットリスト)への掲載状況も確認できます。これにより、「攻撃対象として認識されている可能性のあるアドレス数」を把握することができ、リスクの優先度判断に役立ちます。この結果をもとに、組織として「どのアカウントが特に狙われやすいか」を明確にし、優先的な対策に反映させることができます。過去の漏えいを確認するだけでなく、今まさに攻撃対象に含まれている可能性を可視化することで、 防御の精度を一段引き上げることが可能です。

無料で利用することができますので、ぜひご活用してみてください。

アカウントの安全を守るためには、定期的な漏えい確認と継続的な監視が欠かせません。HIBP やアカウント流出チェッカーを活用し、自分や組織の情報が外部に流出していないかを定期的に確認しましょう。

日常の運用にこうしたサービスを取り入れることで、「気づかないうちに狙われていた」という事態を防ぎ、安心して業務を継続できるセキュリティ基盤を作ることが大切です。

執筆者