身近に潜む日常ツールを狙った攻撃の拡大 ~WinRAR の脆弱性悪用~

近年、サイバー攻撃の手口は極めて多岐にわたっていますが、その発端は必ずしも高度なゼロデイ攻撃や複雑な侵入手順を踏むものばかりとは限りません。攻撃者は常にネットワークスキャンを行い、標的となる組織の隙をうかがっていますが、実はその「入り口」は驚くほどシンプルなものです。本来であればアップデートされているべき日常的なツールや、見過ごされがちな標準機能の脆弱性が放置されているケースが、重大なインシデントの引き金となっています。

特に、世界的に普及しているアーカイブソフト「WinRAR」を巡る最近の動向は、私たちが日常的に利用する「便利ツール」が、いかにして強力な攻撃基盤へと変貌するかを如実に示しています。

WinRAR の脆弱性を突いた攻撃とは

WinRAR は、RAR形式をはじめとする多様なアーカイブファイルの管理において、その利便性から多くの企業で標準的に活用されています。しかし、このソフトに内在する「パストラバーサル(ディレクトリトラバーサル)」の脆弱性が、今、攻撃者の格好の標的となっています。

この脆弱性の本質は、攻撃者が細工したファイル名を用いることで、解凍時に「ユーザーが意図しない場所」へ任意のファイルを強制的に配置できてしまう点にあります。通常、解凍ソフトはその操作を行ったディレクトリ配下にファイルを展開しますが、この脆弱性を突かれると、解凍先がデスクトップであれ Downloads ディレクトリであれ、OSの重要領域へと不正なファイルを送り込まれてしまいます。

攻撃者は、ファイル名に「../」(一つ上の階層へ戻る記号)を複数含めることで、解凍先からシステム内を自在に移動します。

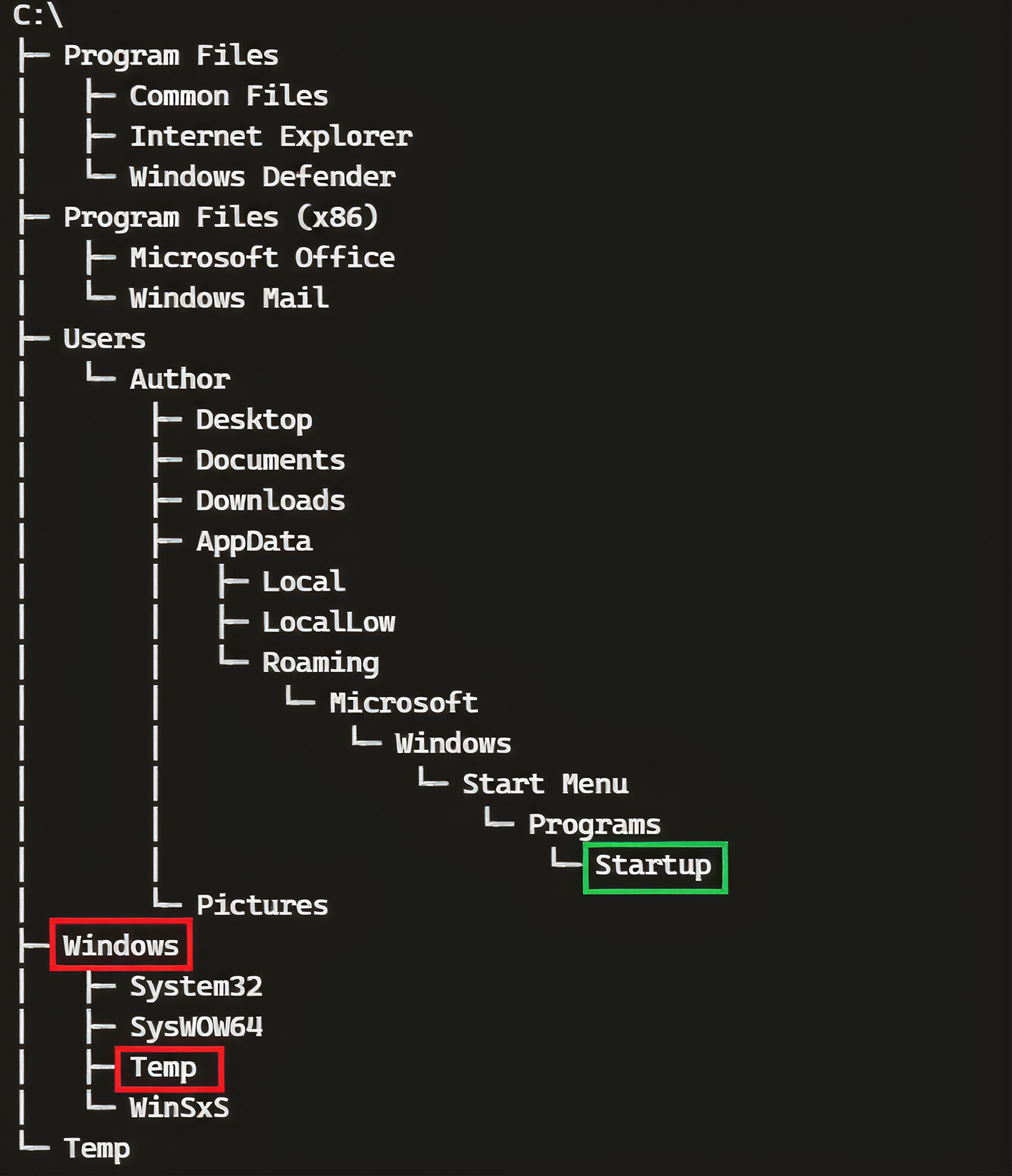

たとえば、ユーザーが一時的な作業場所として C:\Windows\Temp(赤枠)で解凍操作を行ったとします。通常であれば、ファイルはその中に展開されますが、攻撃者がファイル名を以下のように細工していた場合、挙動は変わります。

ファイル名の例:

..\..\Users\Author\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\malicious.exe

このパスが指定されていると、WinRAR は脆弱性によって「現在の場所」を飛び出し、以下のように階層を遡り始めます。

- 「..\」で Temp から Windows へ戻る

- さらに「..\」で Windows から C:\ 直下へ戻る

- そこから Users → Author … とディレクトリを順に降りていく

最終的に、PC起動時にプログラムが自動実行される Startup ディレクトリ(緑枠)へと、悪意あるプログラムを直接放り込むことが可能になります。

このように、解凍という一見無害な操作ひとつで、攻撃者はディレクトリの壁を越え、組織のセキュリティを根底から揺るがす「永続的な侵入」を成功させてしまうのです。

Windows の保護機構を無効化する「ADS」の悪用

今回の攻撃手法において、パストラバーサルと組み合わせて悪用されるのが、Windows(NTFS)の仕組みである「ADS(Alternate Data Streams:代替データストリーム)」です。

Windows では、インターネットからダウンロードしたファイルに対して、その出所を識別するための情報である「Mark-of-the-Web(MotW)」を付与します。具体的には、ファイル本体とは別に「Zone.Identifier」という ADS が作成され、そこに「ZoneId=3(インターネット由来)」という情報が書き込まれます。

これにより、ユーザーがファイルを開こうとした際に「このファイルはインターネットから入手したものです」という警告が表示される仕組みです。

攻撃者は、WinRAR に存在するパストラバーサルの脆弱性を悪用し、このOS標準の保護機能を巧妙に無効化します。

具体的には、アーカイブの展開と同時に、本来 Windows が付与すべき「インターネット由来(ZoneId=3)」という情報を、攻撃者が用意した「ローカル作成(ZoneId=0)」という偽の情報で上書きしてしまいます。あるいは、パストラバーサルによって監視の届かないディレクトリへファイルを直接送り込むことで、MotW の付与プロセスそのものをバイパス(回避)させます。

その結果、Windows は本来警戒すべき不正ファイルを「自身のPC内で生成された安全なファイル」と誤認し、セキュリティ警告を発することなく実行を許可してしまうのです。

巧妙なパストラバーサルによる攻撃シナリオ

攻撃者が狙うのは、解凍した瞬間にウイルス感染を完結させる「永続化」です。パストラバーサルの手法では、ファイル名に ../ (親ディレクトリへ移動するコマンド)を連続して含めることで、解凍階層を自在に遡ります。

例えば、ユーザーが Downloads ディレクトリでファイルを解凍したとしても、攻撃者が設定したファイル名が、

../../../AppData/Roaming/Microsoft/Windows/Start Menu/Programs/Startup/malicious.exe

であれば、そのファイルはユーザーの目に触れることなく、Windows の Startup ディレクトリへと自動的に配置されます。

この攻撃が成功すると、被害者が次回ログインするたびにバックドア(遠隔操作用プログラム)が自動で起動し、攻撃者のサーバーと通信を開始します。一度解凍ボタンを押しただけで、組織の端末は外部からの遠隔操作を許す「踏み台」へと変貌を遂げてしまうのです。

企業が講じるべき抜本的な対処法

この脅威への対策は、何よりもまず「既知の脆弱性を放置しない」という基本に立ち返ることに他なりません。

第一に、WinRAR を導入している環境では、直ちに最新バージョン(7.13以降)へのアップデートを徹底してください。攻撃者は「どうせパッチを当てていないだろう」という甘い予測のもとで攻撃を仕掛けてきます。既に修正プログラムが配布されている脆弱性を放置することは、攻撃者に対して無防備な勝手口を公開しているのと同じです。

さらに、運用の観点からは、WinRAR のようなサードパーティ製ツールの利用継続が本当に必要かを再検討することも重要です。現在は Windows OS 自体が標準で多くの圧縮形式をサポートしており、必要に応じて 7-Zip のような管理の透明性が高い代替ソフトへ切り替えるなど、ガバナンスの統制を図るべきです。

最後に、こうした攻撃の起点となるのは依然として不審なメールの添付ファイルです。「信頼できる相手からのRARファイルか」という現場レベルでの警戒心と、情報システム部門による「シャドーIT(未承認ツールの利用)」の徹底的な排除。この両輪が揃って初めて、日常に潜む巧妙な罠から組織を守ることが可能になります。

執筆者