甘く見ていませんか?「被害者」を「加害者」にもしてしまう“情報漏えい”

はじめに

インターネットを利用するすべての企業や個人にとって、情報漏えいはもはや他人事ではありません。 とりわけIDやパスワードといったアカウント情報の流出は、金銭的な損失や信用の失墜といった深刻な影響を及ぼすおそれがあります。この記事をご覧いただいている皆さまも、おそらく自社における情報管理の実態や、万が一情報漏えいが発生した場合のリスクについて、何らかの関心や問題意識をお持ちのことと思います。

本記事では、情報漏えいとはそもそもどのようなものであり、どのようなリスクを伴うのかを改めて整理するとともに、2025年現在から今後にかけて、そのリスクがどのように変化しつつあるのかを考えていきます。

なぜ情報漏えいを甘く見てはいけないか

情報漏えいと聞いて、「そんなに深刻な問題なのか?」と感じる人は少なくありません。実際漏えいしてしまった事実だけに注目され、「謝罪して終わり」「技術的に修正すればOK」といった対応で済まされてしまうケースも少なくありません。

しかし、漏えいが発覚すると企業は法的責任や社会的信用を問われ、損害賠償や株価の下落、顧客離れといった間接的な被害に直面します。つまり、情報漏えい自体が企業にとっては大きなダメージであり、その対応が企業の将来を左右するといっても過言ではありません。

さらに情報漏えいの被害はそれだけでは終わりません。漏えいした情報は、単なる流出データではなく、攻撃者にとっての「武器」として機能し始めるのです。

ここでは、漏えいが引き起こす代表的な二次被害について整理していきます。

情報漏えいが引き起こす二次被害

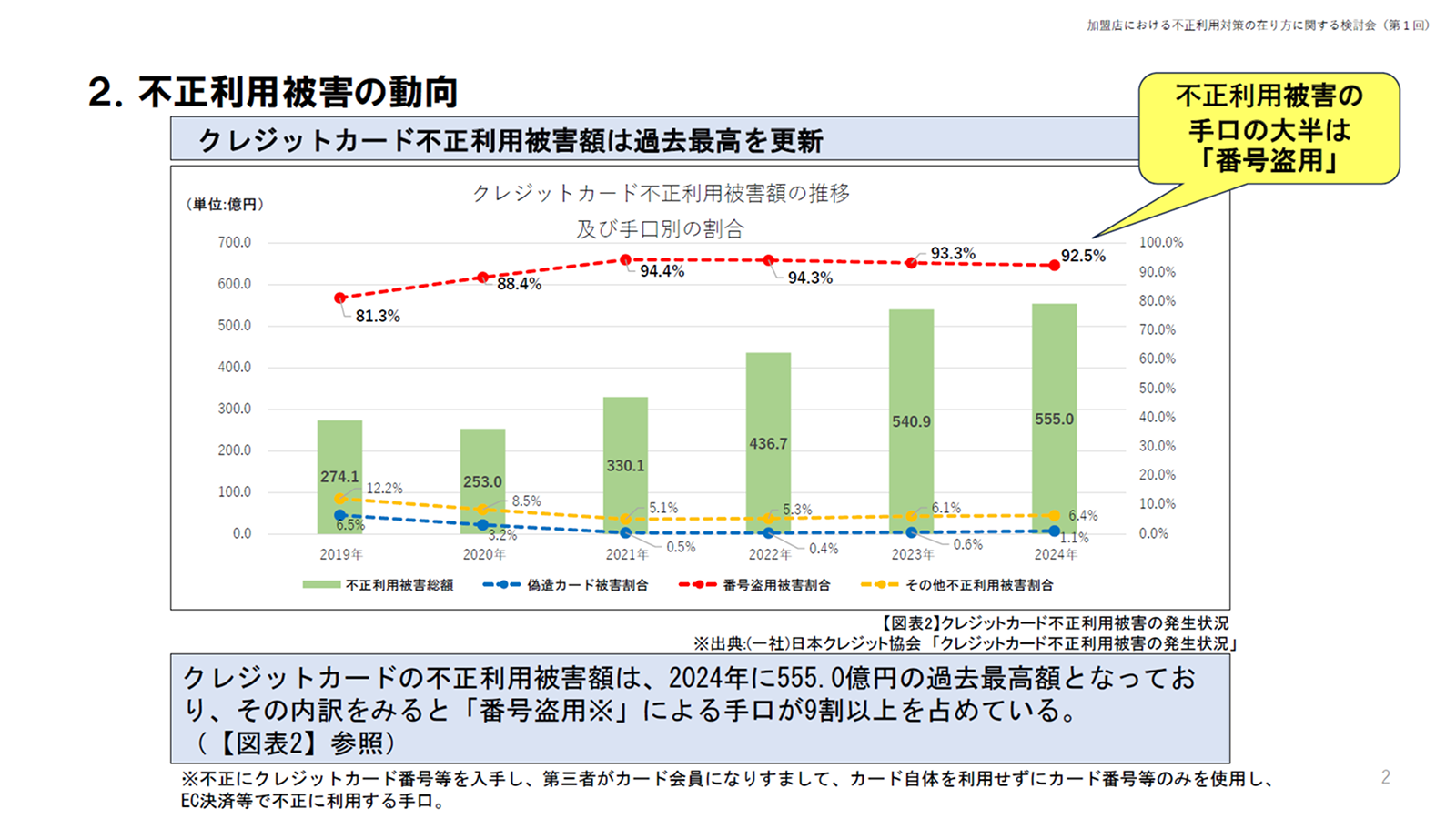

クレジットカードの不正利用(番号盗用)

日本クレジット協会の発表によると、2024年のクレジットカード不正利用被害額は550億円を超え、過去最大を記録しました。その中でも最も多かった手口は「番号盗用」です。番号が盗まれる原因としては、個人のフィッシング詐欺被害に加えて、企業が運営する通販サイトや予約サービスなどからの情報漏えいを起点とする事例も多数報告されています。

これは、情報漏えいは個人だけでなく企業にとっても被害者であると同時に、攻撃の加害構造に組み込まれるリスクがあるということを意味します。小規模な企業であっても、顧客のクレジットカード情報やログイン情報が漏えいした場合、それらが犯罪に悪用されることで、社会的な責任や損害賠償のリスクが生じるという現実があります。

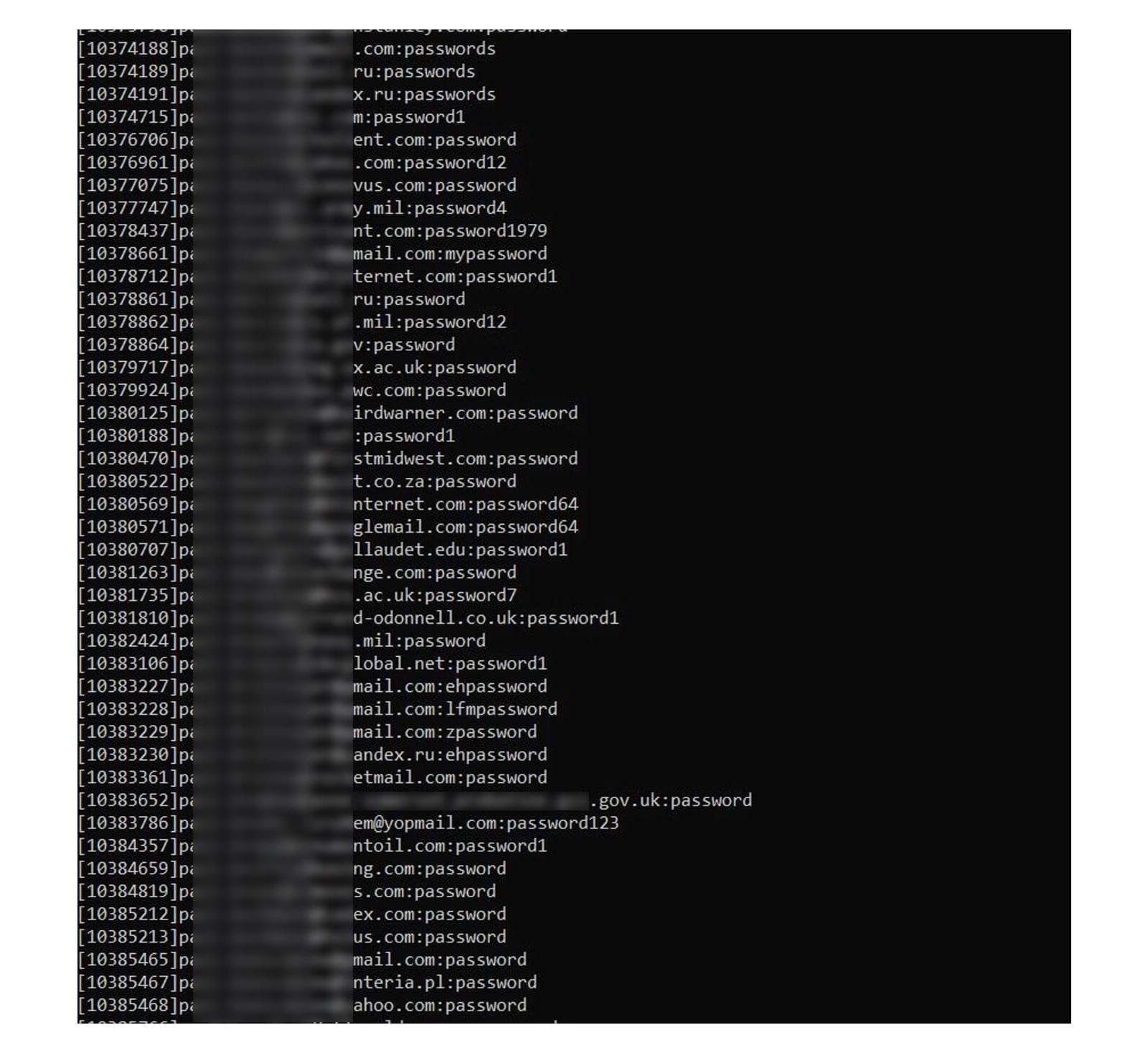

アカウント情報のダークウェブ売買

一度漏えいしたID・パスワードの組み合わせは、ダークウェブ上で1件数百円〜数千円で売買され、攻撃者による再利用・横展開の対象となります。中には「企業役員向け」「特定地域の企業従業員向け」といった細分化された名簿も存在しており、漏えい情報は精度の高い攻撃材料として長期にわたって利用される傾向があります。以下はダークウェブ上で売られている特定アカウント群のパスワードリストの例です。

ドメイン・インフラの踏み台化

情報漏えいや不正アクセスが原因で、自社のドメインやメールサーバーが「加害者の道具」として悪用されるケースもあります。攻撃者が正規ドメインを利用して外部にフィッシングメールを送ることで、企業は意図せず「加害者」となってしまうのです。情報漏えいを1回きりの事故として軽視してしまうと、その後発生する被害の連鎖に十分な対応ができなくなってしまいます。

情報漏えいの実態と「狙われる企業」の構造

前章で紹介したように、漏えいした情報は、攻撃者にとって更なる攻撃を行うための踏み台として利用されることがあります。ここからは、実際に日本国内で発生した漏えい事例を紹介し、情報漏えいがどのように再攻撃やブランド悪用に繋がっていったのかを具体的に見ていきます。

1.北海道じゃらん

2025年3月、株式会社リクルートが運営する旅行情報サイト「北海道じゃらん」において、最大104,000件の会員登録情報(氏名・電話番号・メールアドレス等)が漏えいしたと発表されました。 その後、「じゃらん」をかたる不審なメールやSMSが出回り、実際にフィッシング被害が発生したことが報じられています。

2.三菱地所ハウスネット株式会社

2025年4月、同社が管理するメールドメイン「@mec-h.com」が第三者に乗っ取られ、約50,000通の不審メールが外部に送信されたことが確認されました。送信元は実在形式のアドレス「apps@mec-h.com」であり、自社が攻撃者の踏み台として使われていたケースです。

内部のパスワードが突破されていた事実や、正規ドメインが悪用された点から、企業のセキュリティ体制が攻撃者にとって利用しやすい標的と認識された可能性があります。

3.ホテルウィングインターナショナル名古屋

2023年9月、同ホテルが利用していた予約管理サービス( Booking.com 経由)が不正アクセスを受け、宿泊者の個人情報が閲覧された可能性があると公表されました。その後、「ホテルからのご案内」と偽ってフィッシングメッセージが宿泊者に送信される事案が発生し、偽サイトへ誘導される被害が確認されています。

漏えい直後に企業ブランドを利用した実際の詐欺行為が展開されたケースであり、「情報漏えいの被害に遭った企業が、即座に加害者になる構造」を如実に示しています。

このように、情報漏えいは攻撃の起点として永続的なリスクを生み出します。一度でも情報漏えいの被害に遭った企業は攻撃者に「再利用可能な標的」と見なされ、フィッシング・不正アクセス・ブランド悪用の連鎖的な被害へとつながっていくのです。

高度化・巧妙化する情報漏えい

近年、情報漏えいの中心にあるのは「盗まれる情報の質」と「盗む手段の進化」です。

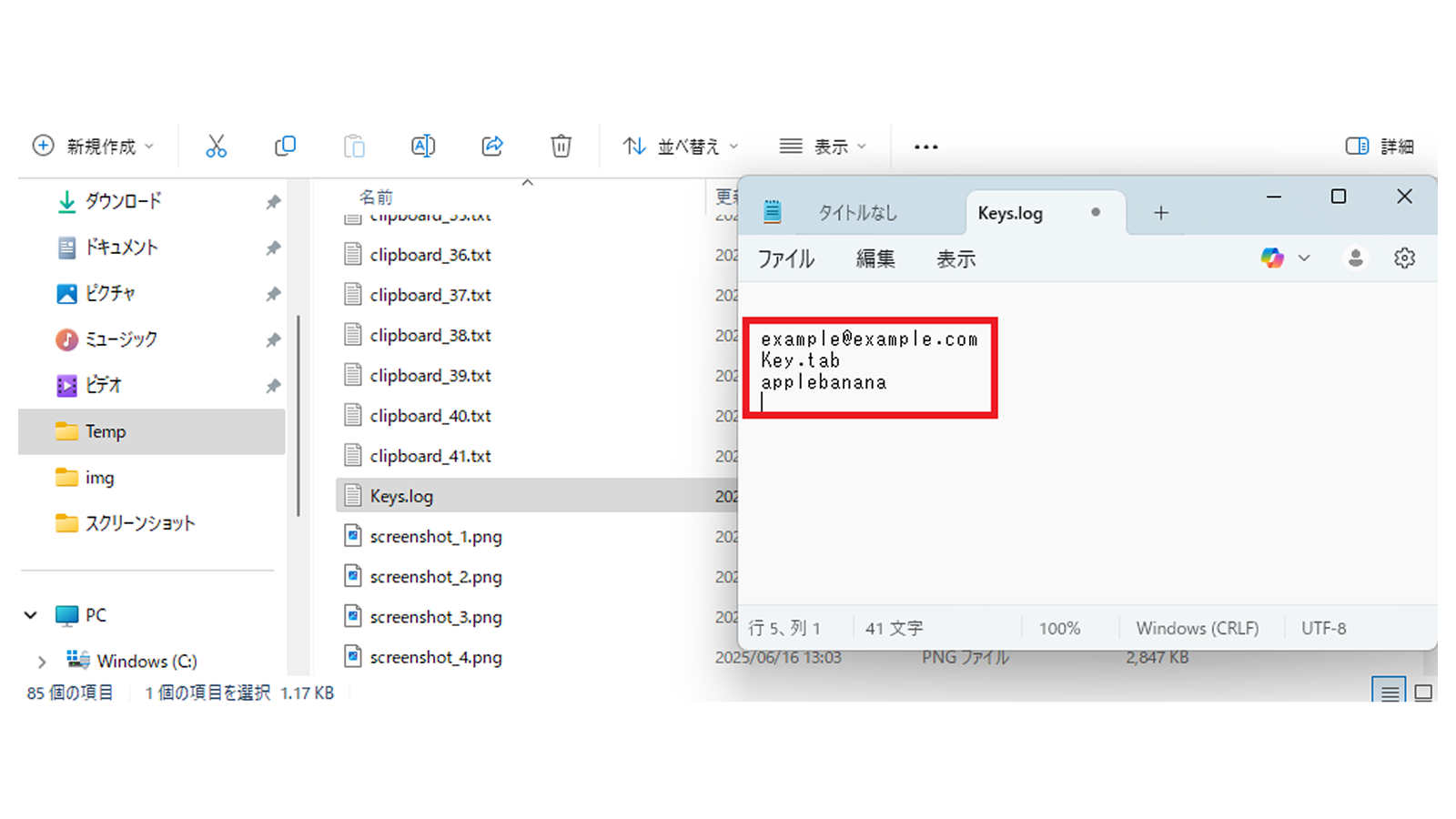

たとえば、InfoStealerと呼ばれるマルウェアは、感染した端末からパスワードやクレジットカード情報、Cookie、セッションIDなどの機密情報を自動で盗み出し、外部に送信します。 このような情報がダークウェブで売買され、アカウント乗っ取りや成りすまし、さらなるサイバー攻撃に利用されるのが今の現実です。

以下は、InfoStealerによって情報が窃取された例です。メールアドレス入力欄にexample@example.comを入力、後Tabキーでパスワード入力欄へ移行し、applebananaというパスワードを打ったことがわかります。

もはや「情報を盗まれる側」になるだけでは済まない時代になっています。前述の通り一度情報が漏えいすると、その情報は攻撃者によって別の標的への攻撃材料として再利用されていきます。

さらに近年では、AIの進化がこのサイクルを加速させています。漏えいした情報がAIによって高速に整理・分析され、より巧妙な詐欺メールや攻撃プログラムの自動生成に活用されることで、被害は質・量ともに急拡大していくのです。

情報漏えいのリスクにどう立ち向かうかー可視化 × 統制 × 教育 の重要さ

情報漏えい対策の本質は「可視化・統制・教育」

AIの進化により、サイバー攻撃は巧妙化・自動化の一途をたどっています。今や「情報漏えい」はどの企業にも起こり得るリスクであり、「明日は我が身」という危機意識を持つことが不可欠となっています。

とはいえ、AI時代だからといって特別な対策が求められるわけではありません。 むしろ重要なのは、既存の対策を業務として自然に回る形で定着させることです。その基盤となるのが「可視化・統制・教育」の3つの柱です。

可視化|どこにリスクがあるのか見える状態に

まずは、「どこにどんな情報があるのか」「誰がどこにアクセスできるのか」を把握することが出発点です。 たとえば社内の共有フォルダが全社公開だったり、退職者アカウントが放置されていたりすると、そこが攻撃者の侵入口となります。

棚卸しやアクセス権限の見直し、ファイル送信経路の把握など、日常的な業務の中で「リスクを見える化」することが、効果的な対策につながります。

統制|アクセスとルールを「制御可能な状態」に

次に重要なのが、アクセス制御の強化です。 前述の通り、退職者や外部委託業者のアカウント・権限を整理せずに放置してしまうと、それが攻撃者の侵入口となって悪用されるリスクがあります。

そこで有効なのが多要素認証(MFA)の導入です。ID・パスワードだけでは守り切れない時代だからこそ、パスワードが漏れても侵入を防げる仕組みが必要となります。特に、TLS-EAPのような証明書ベースの多要素認証を採用すれば、より強固なセキュリティ体制を構築できます。

また、AIの利用が進む中で、社内規定や利用ルールの見直しも求められています。ISMSなどを取得していても、「生成AIをどう使ってよいか」が曖昧な企業は少なくありません。 今後は、AI活用に対応した新しいルールと責任範囲の整備が鍵になります。

教育|知識だけでなく「通報しやすさ」を育てる

最後は社員教育です。 ただし、定期的に知識を伝えるだけでなく、「これは怪しい」と思ったらすぐに相談できるような文化の醸成がとても重要です。

最近のフィッシングメールはAIによって精巧に作られており、セキュリティ担当者でも見分けがつかないケースがあります。だからこそ、何か怪しいと思った時には、チャットツールでの報告窓口や、匿名で通報できる仕組みなど、「社内で相談できる環境」が必要になってくる訳です。

情報漏えいリスクは、進化を続ける攻撃手法とともに確実に広がっていますが、可視化・統制・教育という基本に立ち返ることで、確かな備えを築くことが可能です。

当社では、情報漏えいに限らず、こうしたセキュリティ対策に関する支援や情報発信を今後も継続的に行ってまいります。ご不明点や自社の現状にご不安がある場合は、ぜひお気軽にご相談ください。皆さまの安心・安全な業務環境づくりに、私たちも全力で伴走してまいります。

執筆者