【テンプレ付き】中小企業のためのISMS認証取得ガイド Part 2 ~ISMS年間計画の策定と必要な対応~

前編の振り返り

本記事では、前編に引き続き、ISMS対応に必要な対策についてより実務的な観点から詳細に説明していきます。2026年には政府によるサプライチェーン格付け制度(セキュリティ対策評価制度)の施行が予定されていますが、それに先んじて、ISMSのような既存のフレームワークを活用してセキュリティ対策を整備していくことは、極めて意義のある取り組みです。

というのも、政府が求める対策の多くは、ISMSの規格に沿って対策を講じている組織であれば、すでに多くの項目を満たしている可能性が高いからです。ISMSで求められる内容を丁寧に実施し、不足する部分は補足的に強化していくことで、大部分の要求事項をカバーできます。

前編では、情報セキュリティの年間目標の立て方や、内部・外部の課題に対する取り組みについて、実際に利用できるテンプレートを交えて解説しました。今回の後編では、資産やリスクの洗い出し、情報セキュリティ教育の進め方、そして規程類や内部監査、マネジメントレビュー、審査対応といった項目を取り上げ、実務に落とし込むためのポイントを整理します。

※本記事で紹介しているテンプレートや記載例は、ISMS認証取得を確実にするものではございません。

資産の洗い出し、およびリスクアセスメントの実施スケジュール

ISMSにおける「資産」とは、主に情報資産を指します。これらがどのようなリスクを抱えているかを可視化し、適切に対策することがISMSにおいて極めて重要です(リスクアセスメントは、JIS Q 27001:2022の6.1.2(Information security risk assessment)で規定されています。)。資産やリスクの洗い出し方法、およびリスクアセスメントの進め方については、以下記事で詳細に紹介していますのであわせてご確認ください。

ISMSにおいて、情報資産の洗い出しとリスクアセスメントは、単なる認証対応という観点にとどまらず、セキュリティインシデントのリスクを低減するためにも非常に重要なステップです。情報資産を全く保持していない企業や組織は存在しないと言ってよく、それぞれの資産が持つリスクを正しく把握しなければ、情報セキュリティの3大要素(機密性・完全性・可用性)を損なう恐れがあります。

- 機密性:必要な人だけに情報が伝わる状態

- 完全性:情報が改ざんされない状態

- 可用性:必要なときに情報が利用できる状態

このような観点をふまえ、情報資産とリスクアセスメントは一度だけで終わらず、定期的に見直しながら運用する必要があります。たとえば資産管理については、現場の資産担当者が日々の追加・削除を台帳に反映するとともに、「情報セキュリティ委員会」などを月例で設け、部門ごとに更新状況を報告・確認し合う仕組みを導入することで、実効性の高い運用が可能になります。

リスクアセスメントについても、JIS Q 27001:2022の6.1.2で定められている通り、最低でも年に1回は実施し、組織の変化や新たな脅威に応じて更新していくことが求められます。

なお、ISMSとは少し離れますが、2026年から導入される予定の「サプライチェーン強化に向けたセキュリティ対策評価制度」においても、大分類「ガバナンスの整備」内「役割/責任/権限」で、リスクの理解と管理体制の整備が重視されています。たとえば、評価指標のひとつには「経営に重大な影響を及ぼすことを理解し、情報セキュリティ委員会等の経営判断ができる体制を設置していること(☆4)」といった記述もあり、ISMSの枠を超えてリスク対応の必要性が高まっていることがわかります。

リスク対応計画の策定

前項では資産管理とリスクアセスメントの重要性について述べましたが、それらの結果として洗い出されたリスクに対してどのように対応するかを定める「リスク対応計画」の策定が次のステップになります。

例として資産管理台帳と一体化して対応方針を記載する方法もありますが、対応方針を簡易的にしか記せないケースも多く、リスク対応が不十分になる恐れがあります。そこで、リスクごとに対応方針、対応期限、責任者、進捗状況などを整理した別シート(リスク対応計画書)として管理することを推奨します。

この計画は情報セキュリティ委員会などの会議体で定期的に進捗状況を報告・確認し、必要に応じて見直しを行うことが望まれます。ISMS認証の審査においても、リスク対応方針の有無や進捗状況の管理体制について問われることが多いため、計画的な運用を心がけましょう。

.png)

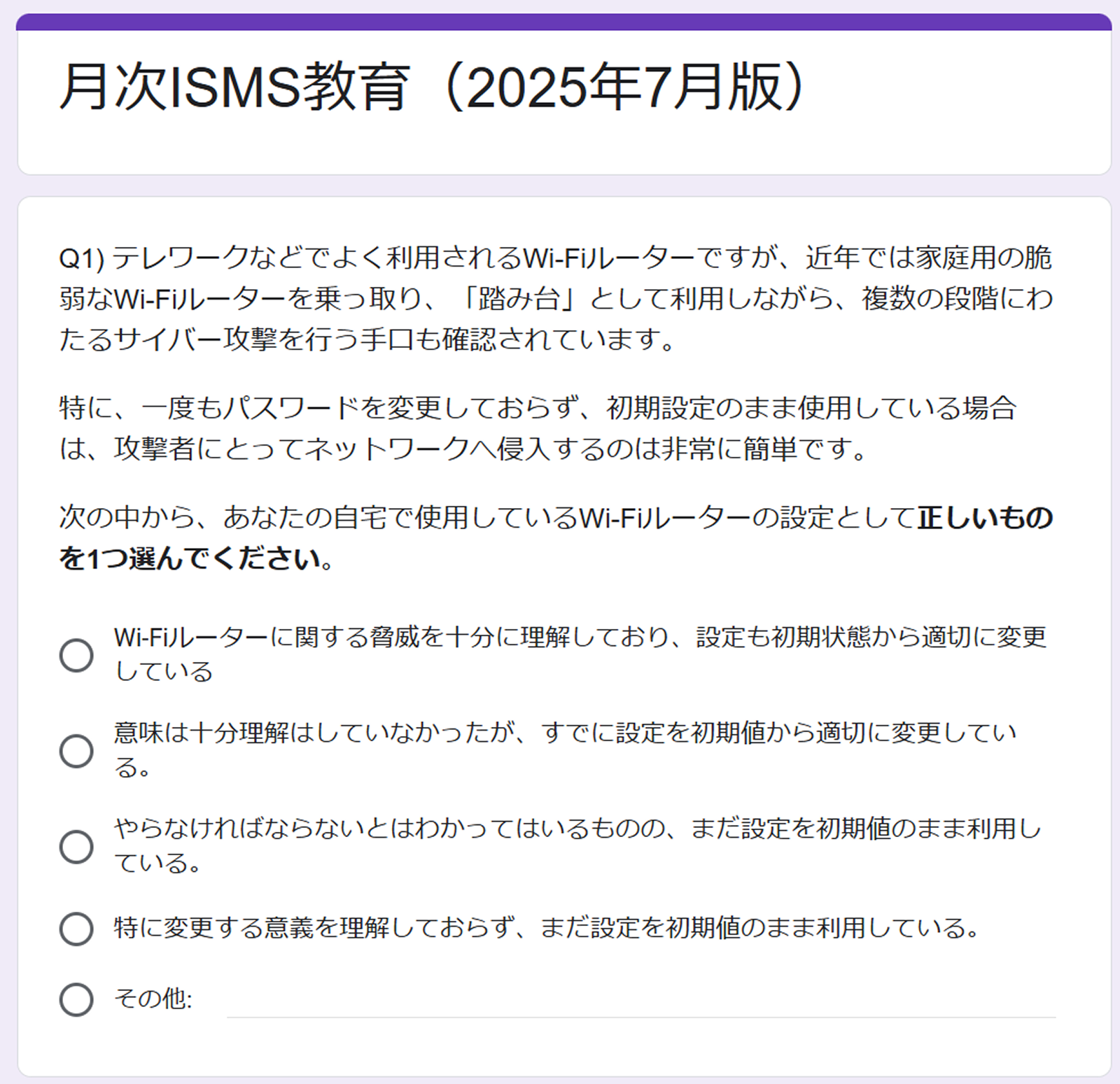

情報セキュリティ教育の実施スケジュール

次に情報セキュリティ教育のスケジュールについてです。これはJIS Q 27001の必須要求事項ではありませんが、附属書Aの6.3「情報セキュリティに関する意識向上、教育および訓練」において、管理策の一つとして明確に示されています。ここでは、ISMSに関与する人材に対して、必要なスキルや知識を確実に身につけさせることの重要性が述べられており、教育や訓練、実務経験などを通じて一定の能力を育成することが求められます。

つまり、ISMSの維持や向上やセキュリティインシデントの予防に貢献できるようにするには継続的な教育体制を整えることが不可欠です。 認証取得に向けて組織内でどのように教育をマネジメントしているかを示す必要があり、目安としては月に1回程度の頻度で定常的に実施できる仕組みが望ましいでしょう。

%20.png)

なお、教育といっても単純な〇×形式のクイズだけでは不十分です。 筆者が特に重要だと感じているのは、「緊急時に誰が何をすべきか」が従業員に明確に伝わっており、連絡手段や最低限の行動規範が浸透していることです。 たとえば、シナリオベースのアンケート形式であれば業務や生活の振り返りを行ったり、実務に即した判断力を養うことも狙えます。

こうした教材は Google フォームなどを活用することで、CSV出力による参加者管理も効果的に行えます。

また、単に知識を問う形式では「スコアが高い=実践で役立つ」とは限らないため、ISMSの目的に立ち返って教育内容を設計することが大切です。一部の企業では「標的型メール訓練」を教育の代替としていますが、こちらもISMS教育として組み入れることは有効です。それでも、ただ訓練を実施して結果を報告するだけでは不十分です。 引っかかった社員を責めるのではなく、そこから得られた気づきをどう社内で共有し、次につなげていくか。 これこそがISMSにおける教育の本質であり、教育実施者に求められる視点といえるでしょう。

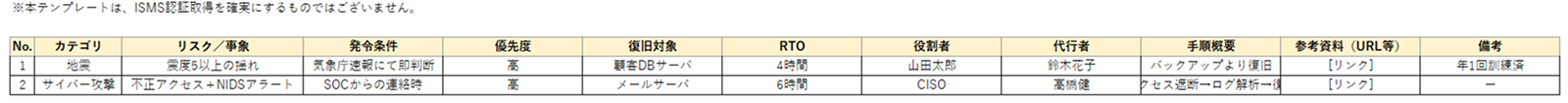

事業継続計画(BCP)の見直し、策定

事業継続計画(Business Continuity Plan)とは、自然災害、サイバー攻撃、システム障害といった重大なインシデントが発生した場合でも、業務を止めず、あるいはできるだけ早く再開させるために、あらかじめ策定しておくべき計画です。ISMSを構築・運用するうえでも、こうした緊急時への備えは重要な要素とされています。

前述の「リスク対応計画」の箇所を参考にして、業務やシステムの中でインシデントが起こった際、甚大な被害を及ぼす可能性がある箇所を特定し、それに対応する手順や代替手段を整理しておくことで、組織全体のレジリエンスを高めることができます。

また、BCPは一度作って終わりではなく状況の変化に応じて定期的に見直し、必要に応じて訓練も実施することが求められます。

以下に例示するBCP表の中には、サイバー攻撃の不正アクセスというリスクを含めて構成したものですが、こちらに関しては必ずしも表で表すのではなく、ドキュメントやスライドを利用して文章化したほうが良いかもしれません。

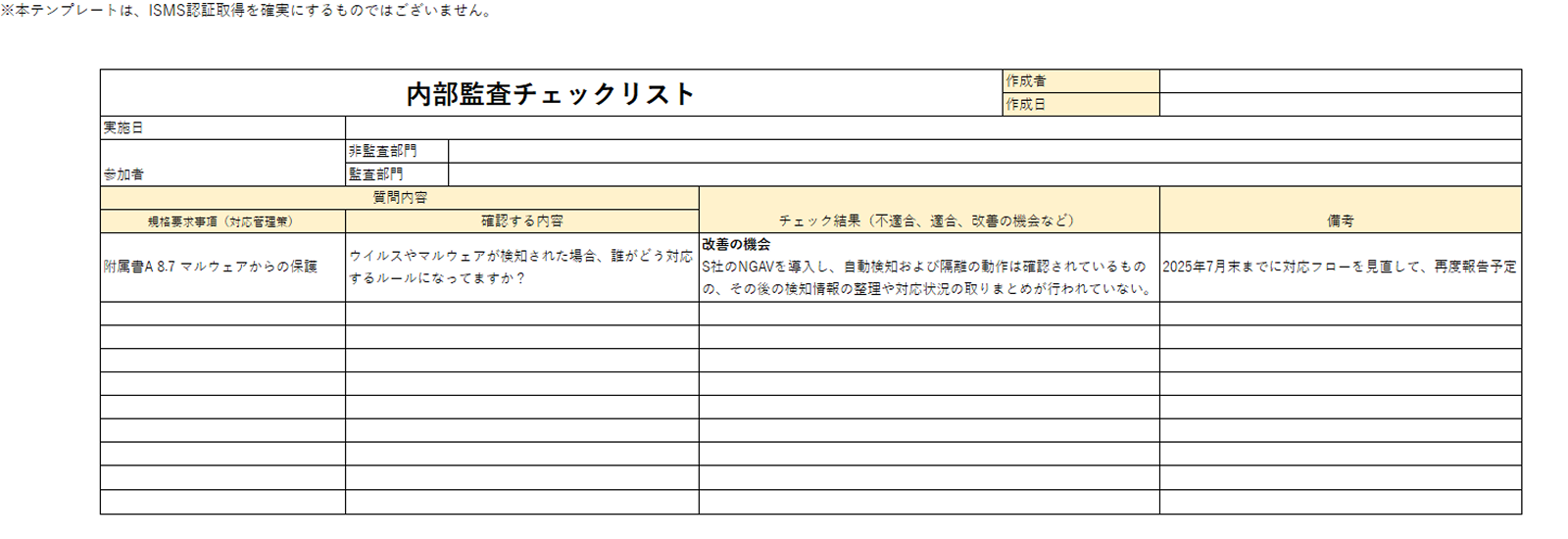

内部監査の実施予定

ISMSの認証取得にあたっては、「内部監査」の実施が重要なステップの一つです。内部監査とは、ISMSがJIS Q 27001の規格や自社の方針に則って、適切に運用されているかを客観的な視点で確認・評価するためのプロセスです。実施にあたっては、監査の対象範囲、担当者、スケジュールなどをあらかじめ定め、計画的に進めることが求められます。

特に初めてISMSに取り組む組織にとっては、形だけのチェックリストに終始するのではなく、実際の業務と照らし合わせながら課題を洗い出し、改善に結びつける視点が必要です。監査結果は、是正処置の検討と実施へとつなげ、PDCAサイクルにおける「C(Check)」の役割として機能させることが重要です。

なお、JIS Q 27001の附属書A(Annex A)に記載された管理策は、全部で90項目以上におよび、すべてを網羅的にチェックしようとすると、現実的にはかなりの負荷がかかります。そこで、リスク評価で洗い出された重点領域にフォーカスし、優先順位をもった監査項目の選定が有効です。以下の雛形リストや例を参考にしてみてください。

アクセス制御・物理セキュリティ

- 機密情報の管理方法はどうなっていますか?

- 入退社時のアカウント処理は誰が、どのタイミングで行っていますか?

- 席を離れる際、PC画面ロックなどの対応は取られていますか?

システム・デバイス管理

- USBメモリなどの外部ストレージは使用制限されていますか?

- ソフトウェアのインストール可否は誰が判断していますか?

- 貸与されたPCの棚卸しや管理方法はどのように実施していますか?

アンチマルウェア対策

- 使用しているウイルス対策ソフトは何ですか?

- 定義ファイルの更新は自動で行われていますか?

- 検知時の対応フローはどう定められていますか?

- 外部媒体(USBなど)挿入時に警告は出ますか?

内部監査の実施タイミングとしては、年間スケジュールに組み込み、年2回(ISMS認証審査の前後)を目安として計画するとスムーズです。あわせて「内部監査計画書」を作成しておくと実施の目的や範囲が明確になり、監査の質も高まります。

.png)

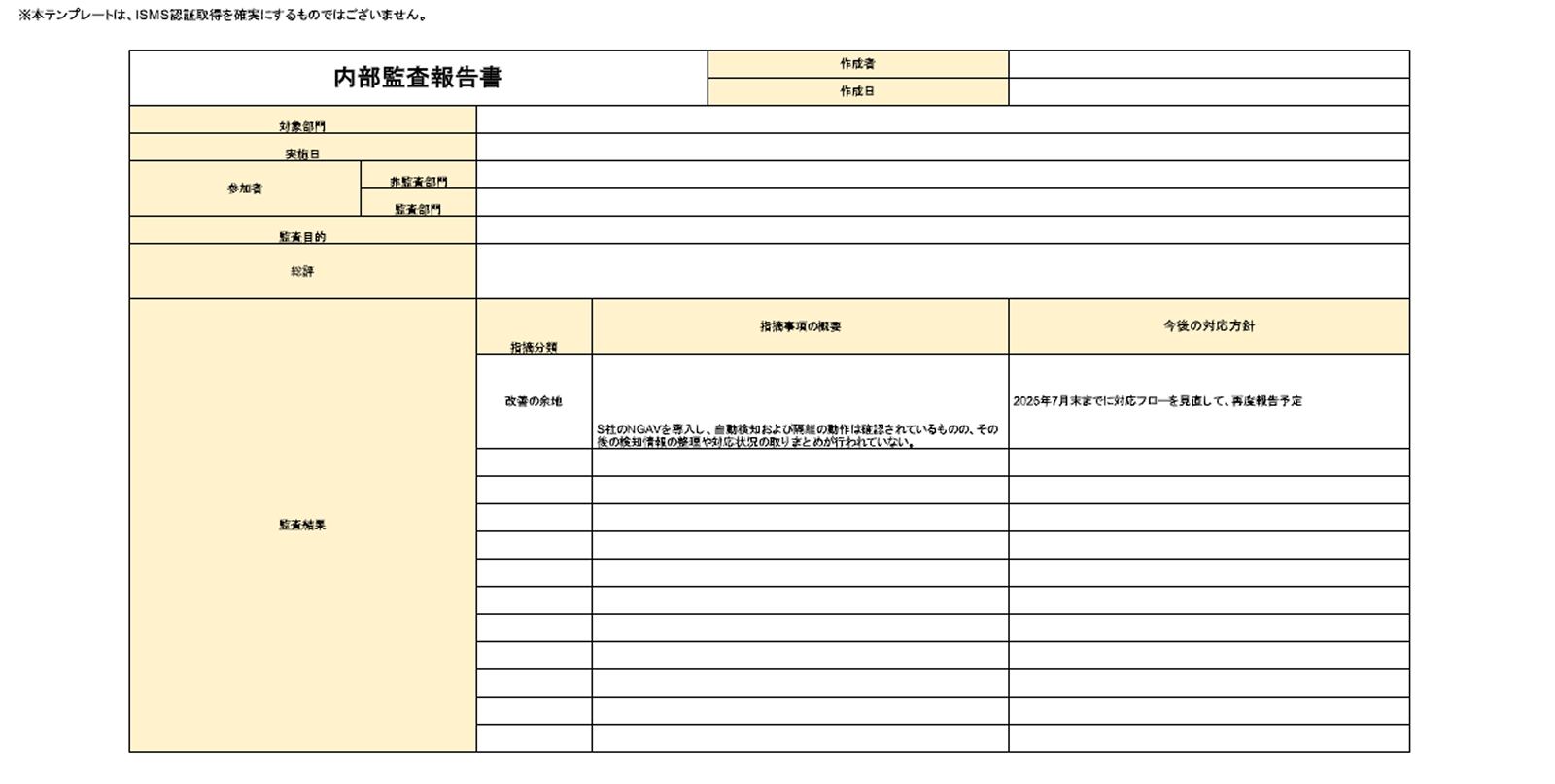

また、監査の終了後には「内部監査報告書」の作成および監査対象部門への共有だけではなく、経営層やISMS責任者への報告資料としても活用しましょう。これにより組織全体でISMS運用の改善につなげていく体制が整います。

トップマネジメントレビュー(経営層によるレビュー)

トップマネジメントは、情報セキュリティマネジメントシステム(ISMS)の有効性および適切性を継続的に確認するため、年2回程度※を目安にマネジメントレビューを実施しています。

※この頻度はあくまで一般的な目安であり、実際の実施タイミングは組織の運用方針や状況に応じて柔軟に設定することが可能です。

マネジメントレビューでは、内部監査の結果や是正処置の進捗、リスクと機会の変化、外部および内部の課題、情報セキュリティ目的の達成状況などについて総合的に確認・評価し、必要に応じて情報セキュリティ方針や管理策の見直しを検討します。

ISMSは「マネジメントシステム」である以上、トップマネジメントの関与と意思決定が制度運用の中核であり、その承認や判断こそが全体の推進力となります。マネジメントレビューの実施結果は、議事録や報告書という形で文書化し、ISMSの継続的改善へと役立てることが求められます。

なお、ISO 27001の9.3.2ではマネジメントレビューで取り上げるべき内容が定められており、端的に整理すると以下のような項目が挙げられます。

- 前回のマネジメントレビューで出された課題や改善対応が適切に処理されているか

- 法改正や組織変更など、社内外の状況に大きな変化がないか

- 顧客や取引先からのニーズや期待に変化がないか

- セキュリティに関する成果や問題点の傾向を把握できているか

- 外部監査や第三者からの意見が反映されているか

- リスク評価や対応策が定期的に見直されており、計画通りに進んでいるか

- 今後の改善に向けた新たな機会や提案が抽出されているか

以下のマネジメントレビュー報告書の雛形は、上記7項目が網羅される構成となっています。実施にあたっての参考資料として活用ください。

.png)

審査スケジュール

ISMSの認証取得における審査スケジュールは、基本的な枠組みは共通ですが、実際の進め方や準備内容は審査機関によって若干異なります。大きく「初回審査」「サーベイランス審査」「更新審査」の3つに分けられます。

審査における全体的な流れは以下の通りです。

※審査の名前等は依頼する審査機関によって変わります。

- 事前の調整・ヒアリング(キックオフ)

- 審査日程の確定と書類提出

- 文書審査・本審査の実施

- 審査後の指摘・是正対応と報告書提出

1. 事前の調整・ヒアリング(キックオフ)

初回の認証審査や審査範囲が大きい場合は、審査機関との事前ヒアリングやすり合わせが行われることがあります。このタイミングで審査日程や提出資料、確認対象などをすり合わせ、必要に応じて社内での準備スケジュールを組み立てていきます。更新審査やサーベイランス審査では、簡易な調整やメールベースの確認のみで進むケースもあります。

2. 審査日程の確定と書類提出

合意されたスケジュールに基づき、審査前に提出が求められる文書(例:情報セキュリティ基本方針、適用宣言書、ISMSマニュアル、組織図など)を提出します。提出期限は審査の1か月前までに設定されることが多いです。

3. 文書審査・本審査の実施

初回認証の場合は「文書審査」と「本審査」に分かれます。更新審査やサーベイランス審査では、1回完結型になることが一般的です。

4. 審査後の指摘・是正対応と報告書提出

不適合があった場合は是正報告書を期限内に提出し、その後審査機関から正式な報告書が発行されます。

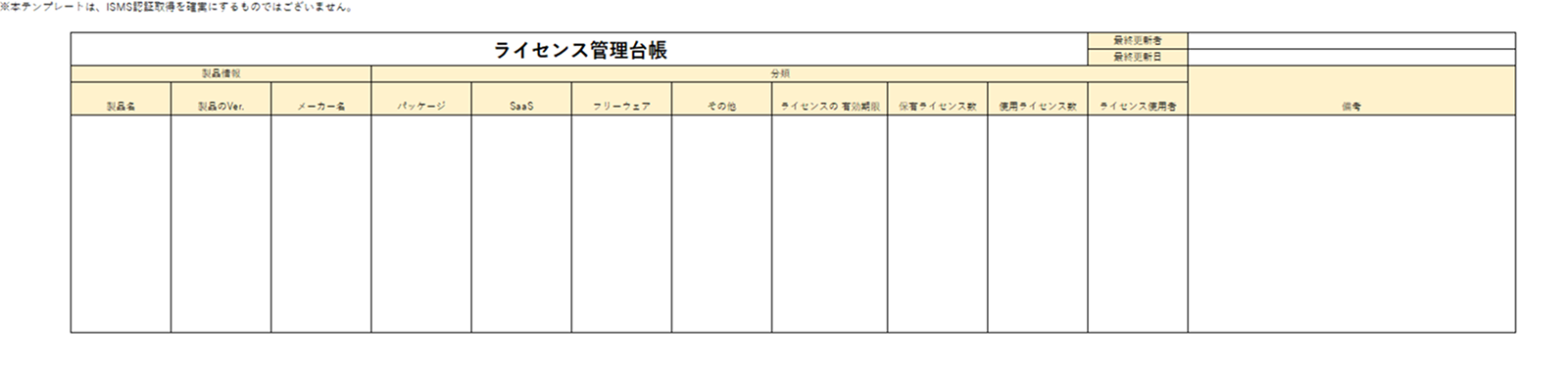

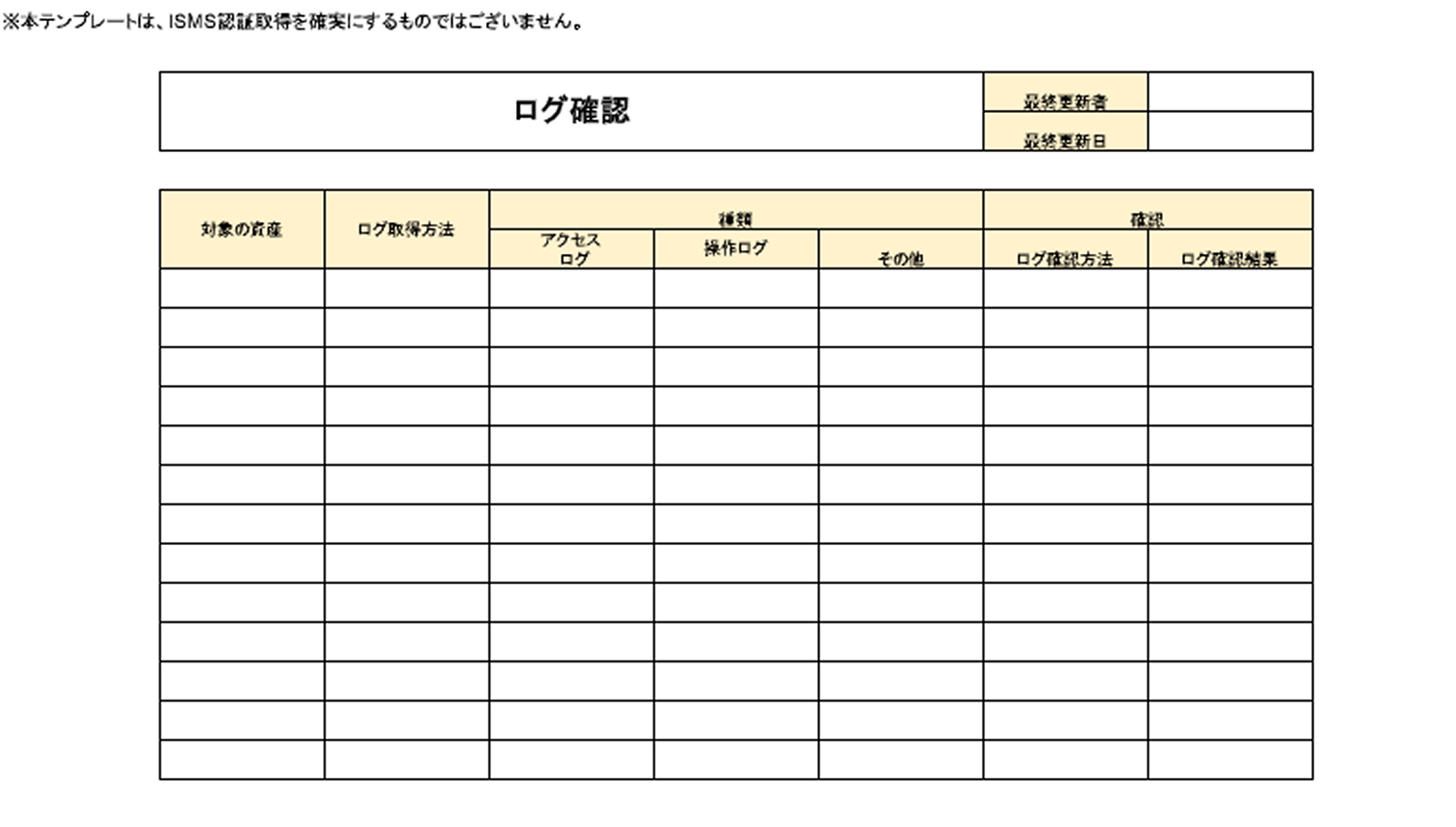

その他、アカウントやログに関する管理

ISMSにおいては、ライセンス管理やログ管理も定期的に確認しておくべき重要な項目です。これらは、不正利用や情報漏えいの兆候を早期に察知するための基本的な管理策であり、ISO/IEC 27001のAnnex A 5.34(ライセンスの順守)や A.8.15(ログの記録)といった管理策とも直接関係しています。サーベイランス審査や更新審査では、こうした日常的な運用が実際に機能しているかが問われるため、ライセンスやログに限らず、USBなどの外部媒体の使用、バックアップの取得状況なども含めて、記録の整備や定期的な点検体制を構築しておくことが、確実な審査対応につながります。

このように、ISMSの取り組みは単なる認証取得を目的とするものではなく、日々の業務の中にセキュリティの視点を組み込む「仕組み作り」そのものです。計画(Plan)、実行(Do)、確認(Check)、改善(Act)というPDCAサイクルを各プロセスを通じて継続して回していくことで、組織全体のセキュリティレベルを維持・向上させることが可能になります。

また、2026年に施行予定のサプライチェーン格付け制度(セキュリティ対策評価制度)のように、今後はセキュリティ対応の有無が事業継続や競争力に直結する時代になると考えられます。その意味でも、すでに枠組みが確立されているISMSを活用しながら、自社に合った現実的な対策を進めていくことが、最も着実なアプローチです。

執筆者